Введение

Защита Windows 10 устроена интересным образом и делится на 3 больших параметра:

- Управление идентификацией и доступом

- Защита от угроз

- Защита информации

Если полностью описать весь набор правил, настроек и функций безопасности Windows 10, то придется написать книгу. Даже если детально присмотреться к пункту «Защита от угроз» в локальной политике, то сразу станет понятно, что все не так просто. Существует масса ключевых моментов при настройке как «Защитника Windows», так и всех его ответвлений. Поэтому придется коснуться частных случаев целевых атак, и показать опции и функции, которые нам любезно предоставили разработчики Windows 10, чтобы помочь сохранить время, деньги и нервы в подобных случаях.

Как на практике применить групповые политики в Windows 10

Здравствуйте, уважаемые читатели моего блога. В некоторых статьях я неоднократно использовал возможности системной утилиты gpedit, которая позволяет управлять запуском и установкой приложений, контролировать поведение пользователей, ограничивать некоторые возможности ОС

Сегодня я хотел бы подробно рассказать о такой важной вещи, как настройка групповых политик в Windows 10. Будет рассмотрено несколько полезных примеров, которые могут Вам пригодиться

Сразу же подчеркну, что подобный функционал доступен только в «Профессиональной» и «Корпоративной» версиях операционной системы Microsoft. Но есть способ установить утилиту и для «Домашней» (Home) версии. Если этого не делать, то вносить изменения в некоторые аспекты ОС придется через редактирование реестра, что менее безопасно и не так удобно, чем с помощью графического интерфейса.

Добавление утилиты для версий «Домашняя» и «Стартер»

Нам понадобится скачать вот этот архив с патчем:

Групповые политики для Windows Home Скачано: 1642, размер: 855 Кб, дата: 08.Авг.2016

Распаковываем в любую папку и запускаем установщик setup.exe с правами администратора.

Когда появится последнее окно с кнопкой «Закончить установку» (Finish), не спешите её нажимать. Если используете систему 64 bit, то следует зайти в каталог, где расположены системные файлы (Windows) и скопировать из временной папки Temp/gpedit следующие dll-файлы:

- gpedit

- appmgr

- fde

- gptext

- fdeploy

- gpedit.msc

- Вставляем их в директорию %WinDir%\System32

- Теперь заходим в каталог SysWOW64 и с него копируем папки:

- GroupPolicy

- GroupPolicyUsers

- GPBAK

- И один файл gpedit.msc

- Вставляем их System32 и перезапускаем ПК.

- После запуска пробуем войти в консоль «Выполнить» (Win + R) и вбиваем в поле ввода следующую команду:

В случае возникновения ошибки (если не удается войти) следует пройти по пути: Windows\ Temp\ gpedit и там в ручном режиме запустить файл, соответствующий разрядности Вашей ОС – xbat или x86.bat.

Вот и всё. Теперь Ваша «Домашняя» версия поддерживает возможность настройки групповых политик.

Примеры работы групповых политик на практике

О том, как запустить утилиту было сказано выше. Не буду повторяться. Когда откроется окно редактора локальной групповой политики, слева отобразится перечень элементов для конфигурации ПК и пользователя, а справа – более конкретные параметры, а также подробная информация о выбранном пункте.

Уверен, Вы хотите поскорее перейти от сухой теории к рассмотрению живых примеров.

Установка запрета на запуск приложений

- Переходим по следующему пути: «Конфигурация пользователя», затем «Административные шаблоны», выбираем подпапку «Система».

- Справа отобразится перечень возможностей.

- Допустим, мы не хотим запускать определенные приложения из соображений безопасности. Для этого открываем настройки пункта «Не запускать указанные приложения Windows».

- В открывшемся окне выделяем отметку «Включить», а после этого кликаем по кнопке «Показать» (которая откроет перечень запрещенных программ).

- Теперь осталось только прописать имена .exe файлов в данном списке, и сохранить изменения, нажав на «ОК».

- После попытки запуска указанного софта будет появляться следующая ошибка:

Чтобы отключить запрет, нужно просто удалить нужный файл из «черного списка».

Внесение изменений в UAC

Если Вам надоело всплывающее окно, которое появляется каждый раз, когда Вы пытаетесь запустить стороннее приложение, значит необходимо изменить некоторые параметры управления учетными записями. Для этого:

- Переходим к папке «Конфигурация ПК», затем – «Конфигурирование Windows». После этого открываем директорию «Параметры безопасности», переходим в «Локальные политики».

- Справа отобразится перечень настроек. Нас интересует следующая опция: «Запрос согласия для исполняемых файлов не из Windows».

- Чтобы полностью отказаться от появления уведомлений, выбираем из списка вариант «Повышение без запроса».

Это лишь парочка простейших примеров, которые могут помочь в решении некоторых проблем. Я рекомендую более подробно изучить работу данного системного клиента, чтобы научиться управлять большинством возможностей Windows 10.

C уважением, Виктор

Удаление локальных групповых политик

Важно: этот способ потенциально нежелателен, выполняйте его только на свой страх и риск. Также этот способ не сработает для политик, измененных путем внесения правок в редакторе реестра минуя редакторы политик

Политики загружаются в реестр Windows из файлов в папках WindowsSystem32GroupPolicy и WindowsSystem32GroupPolicyUsers. Если удалить эти папки (может потребоваться загрузиться в безопасном режиме) и перезагрузить компьютер, политики будут сброшены на настройки по умолчанию.

Удаление можно произвести и в командной строке, запущенной от имени администратора, по порядку выполнив команды (последняя команда выполняет перезагрузку политик):

RD /S /Q "%WinDir%System32GroupPolicy" RD /S /Q "%WinDir%System32GroupPolicyUsers" gpupdate /force

Если ни один из способов вам не помог, можно сбросить Windows 10 (доступно и в Windows 8/8.1) на настройки по умолчанию, в том числе и с сохранением данных.

Если вы посчитали, что, настроив на своём сервере антивирусы, вы на 100% обезопасили себя и своих клиентов от каких бы то ни было инцидентов, то это ещё не всё. Вам не помешают групповые настройки, исключающие любые ошибки.

Через проводник

Файловый менеджер в виде специальной панели, расположенной в левой части окна, предоставляет быстрый доступ к файловой системе устройства, в том числе к меню Редактора.

Воспользоваться Проводником можно по следующей схеме:

Нажать клавиши: «Win E».

- Вставить: C:WindowsSystem32gpedit.msc.

- Нажать «Enter».

Эти действия позволят сразу запустить системный инструмент. Если юзеру нужен доступ к его файлу, тогда потребуется ввести значение: C:WindowsSystem32, затем прокрутить курсор мыши в самый низ перечня. В нем отобразится наименование gpedit.msc.

Не обязательно вводить полный модуль, достаточно указать значение: gpedit.msc, и оно также найдет Редактор, который отобразится в результатах.

Локальная политика безопасности Windows 10 не включается

Причины, по которым не включается служба, следующие:

- вы скачали сборку ОС, в которой этот компонент отключён. Вам поможет код реестра (можно сохранить и запустить как отдельный reg-файл): Windows «EnableInstallerDetection»=dword:00000001. Перезапустите компьютер после запуска созданного твика;

- вы используете Win 10 Home. Поставьте сервис «Локальная политика безопасности самостоятельно, если у вас нет сборки Professional или Enterprise. Воспользуйтесь инструкциями для Windows 7 и выполните похожее для Windows 10;

- недостаточно прав, нужны «админские» права. Чтобы включить учётную запись администратора, воспользуйтесь командой «net user администратор /active:yes» в командной строке и зайдите в систему под именем администратора. Попытайтесь запустить редактор ГПБ заново известными выше способами. Как только надобность в GPEditor отпадёт и службу вы отключите, выйдите из учётной записи администратора и выключите его командой «net user администратор /active:no».

Видео: как установить редактор групповой политики в Windows

Службы и процессы групповой безопасности Windows — полезный инструмент, здорово выручающий в работе. Когда он не нужен, его легко выключить.

- https://lumpics.ru/where-is-the-local-security-policy-in-windows-10/

- https://docs.microsoft.com/ru-ru/windows/security/threat-protection/security-policy-settings/how-to-configure-security-policy-settings

- https://kompkimi.ru/windows10/redaktor-lokalnoy-gruppovoy-politiki-windows-10

Локальная политика безопасности Windows 10 не включается

Причины, по которым не включается служба, следующие:

- вы скачали сборку ОС, в которой этот компонент отключён. Вам поможет код реестра (можно сохранить и запустить как отдельный reg-файл): Windows «EnableInstallerDetection»=dword:00000001. Перезапустите компьютер после запуска созданного твика;

- вы используете Win 10 Home. Поставьте сервис «Локальная политика безопасности самостоятельно, если у вас нет сборки Professional или Enterprise. Воспользуйтесь инструкциями для Windows 7 и выполните похожее для Windows 10;

- недостаточно прав, нужны «админские» права. Чтобы включить учётную запись администратора, воспользуйтесь командой «net user администратор /active:yes» в командной строке и зайдите в систему под именем администратора. Попытайтесь запустить редактор ГПБ заново известными выше способами. Как только надобность в GPEditor отпадёт и службу вы отключите, выйдите из учётной записи администратора и выключите его командой «net user администратор /active:no».

Видео: как установить редактор групповой политики в Windows

Службы и процессы групповой безопасности Windows — полезный инструмент, здорово выручающий в работе. Когда он не нужен, его легко выключить.

Что такое локальная групповая политика?

По определению, групповая политика — это функция Windows, которая предлагает вам централизованный способ управления и настройки операционной системы Windows, программ и пользовательских настроек с компьютеров, подключенных к одному домену. Групповые политики наиболее полезны, если вы являетесь сетевым администратором и вам необходимо применять определенные правила или параметры на компьютерах или пользователях, находящихся в сети, которой вы управляете.

Локальная групповая политика — это вариант групповой политики, который также позволяет управлять отдельными компьютерами, в отличие от всех компьютеров, зарегистрированных в домене. Хорошим примером является ваш домашний компьютер с Windows 10, Windows 8.1 или Windows . Это означает, что этот инструмент может быть полезен как для домашних пользователей, так и для сетевых администраторов. Проще говоря, вы должны думать о локальной групповой политике как о наборе правил, управляющих работой Windows на вашем компьютере или устройстве.

Применяем Security Policy для компьютеров, подключенных к доменной сети через Windows Сервер 2008 R2

Этот пример показывает последовательность операций для запрета изменения пользовательского пароля для учётной записи Test_ADUser. Напомним, что изменять параметры Security Policy возможно только будучи в группе «Domen’s administrators». Делаем следующее.

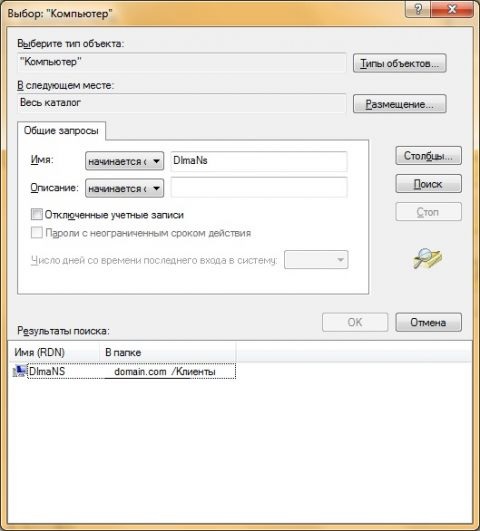

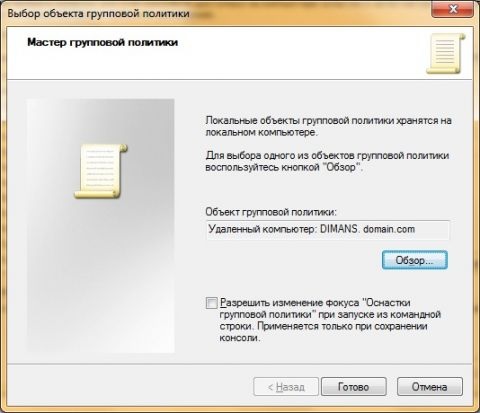

Нажимаем на «Start» и в поисковом поле вводим ММС и нажимаем «Enter». Нажимаем на надпись «Console» и выбираем строку «Add or Remove». На экране сразу появится диалоговое окно. В нём нужно выбрать оснастку «Local Group Politics Editor» и там нажать на «Обзор», чтобы выбрать компьютер.

В появившемся окне выбираем нужные компьютеры и нажимаем Done.

- В окне «Add or Remove» нажимаем ОК.

- Находим открывшуюся консоль «Local Group Politics Editor» и переходим на узел «Computer Configuration» и там открываем узел «Security Parameters\Local Computer/Security Parameters»

- Находим параметр «Доменный контроллер: запретить изменения пароля учётных аккаунтов» и нажимаем на него два раза мышкой.

- В появившемся окне выбираем «Включить» и нажимаем ОК.

- Перезагружаемся.

После включения компьютеров проверяем изменения в Security Policy, перейдя на консоль ММС. В открывшейся консоли добавляем составляющую «Local users and computers» и пробуем поменять пароль своего учётного аккаунта.

Вывод

Прочитав эту статью, мы разобрались с особенностями методов использования Local Security Policy (на компах с Windows XP, «Семёркой», Windows Сервер 2008). В вышеприведенных примерах показаны иллюстрации c настройками Local Security Policy на компьютерах, которые являются локальными, и компьютерах, которые подключёны к доменной сети.

Через реестр

Получить доступ к редактированию некоторых приложений через командную строку не всегда удается. Так как стать администратором — не значит выбрать главного пользователя (вместо учетной записи Гость»), то приходится вносить изменения вручную, через реестр.

Способ считается наиболее эффективным, но будьте предельно осторожны при выполнении каждого шага этой инструкции. Неверно установленные значения или удаление некоторых параметров могут повлечь за собой серьезные сбои в работе компьютера. Поэтому перед тем как удалить от имени администратора какой-то файл, убедитесь, что он не является системным.

Инструкция для получения прав:

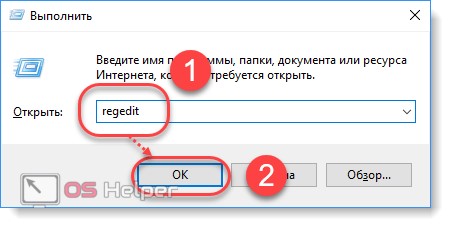

- Запустите на ПК редактор реестра. Сделать это можно через системный инструмент «Выполнить» (или через пуск или горячими клавишами Win + R ).

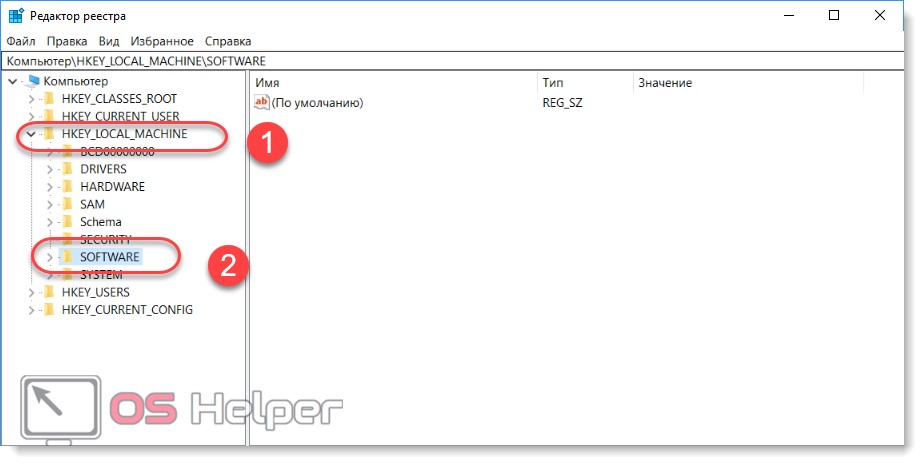

- Вбейте команду «regedit» и нажмите Enter на клавиатуре. Откроется окошко редактора реестра. Для удобной работы программа разбита на две части. В левой части отображаются папки, в правой — параметры реестра. Их можно редактировать и удалять. Если нужного параметра нет, то просто создаем его.

- В левой части экрана найдите и выберите папку «HKEY_LOCAL_MACHINE» (локальные параметры). Появится несколько подгрупп – кликните по «Software» (программное обеспечение).

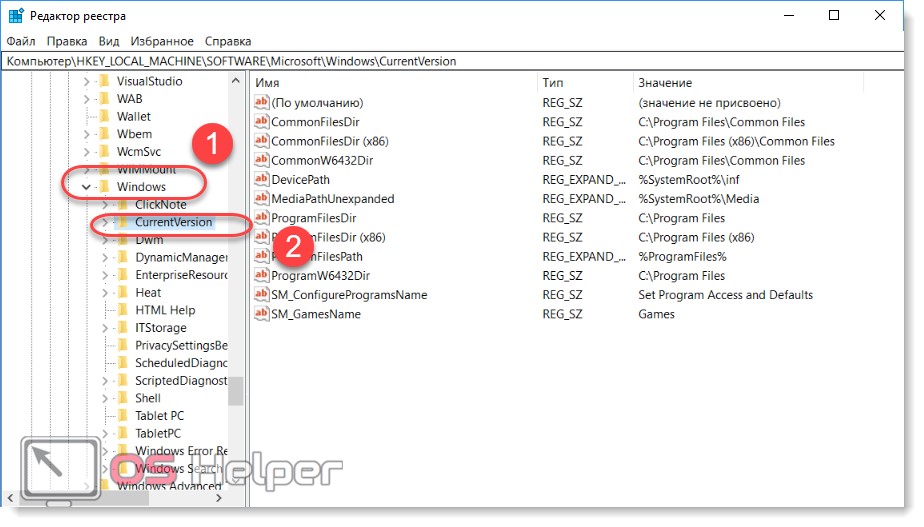

- Откроется список доступных для редактирования приложений. Найдите здесь папку «Microsoft» и в ней выберите «Windows».

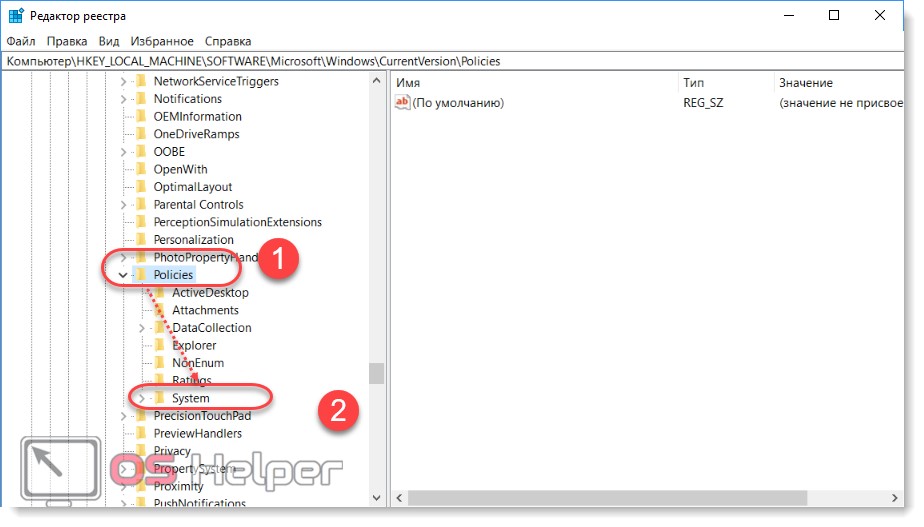

- Появится еще несколько дополнительных директорий. Выберите самую первую. Она носит название «Current version» (текущая версия). Нажмите на небольшой треугольник, чтобы открыть список дополнительных папок. После этого перейдите в «Polices» (политики).

- Чтобы сделать учетную запись администратором, перейдите в папку «System».

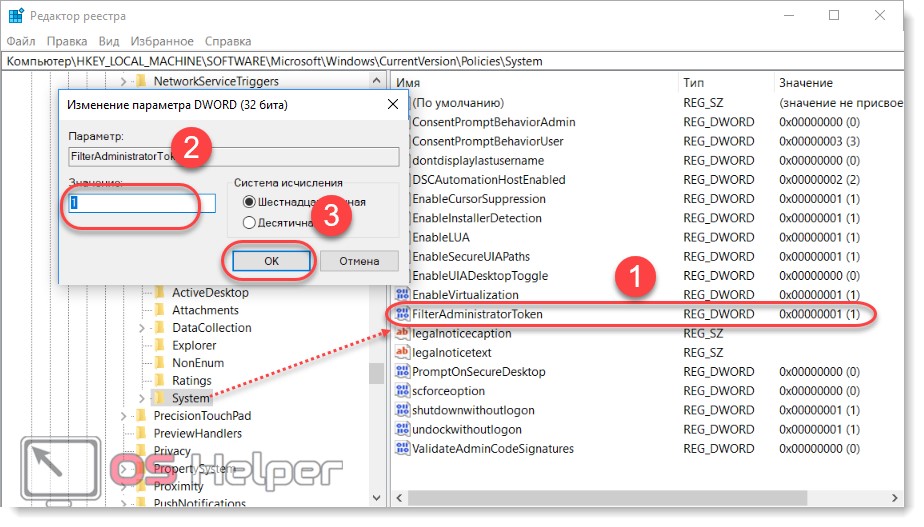

- В правой части экрана найдите параметр «FilterAdministratorToken». Если такого нет, то просто создайте его (для этого кликните правой кнопкой мыши и нажмите «Создать строковый параметр»). Для него установите значение «1».

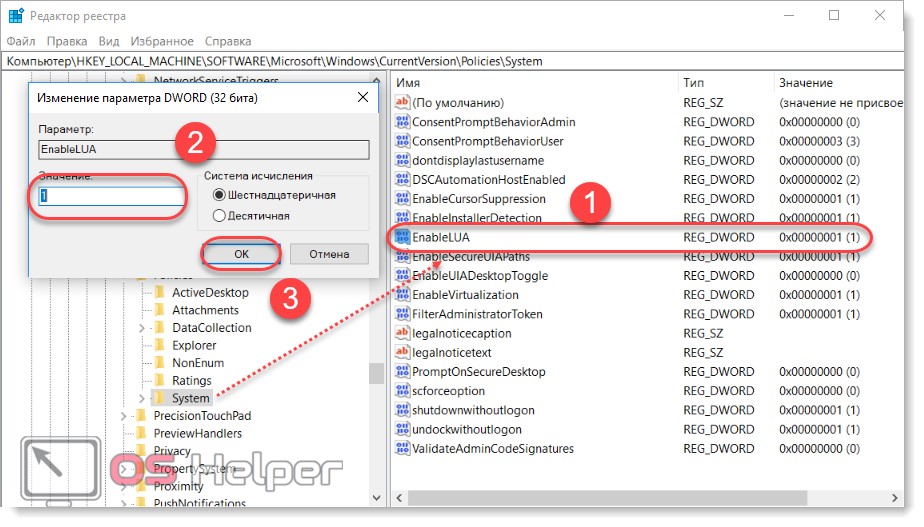

- Аналогичные действия выполните для параметра «EnableLUA».

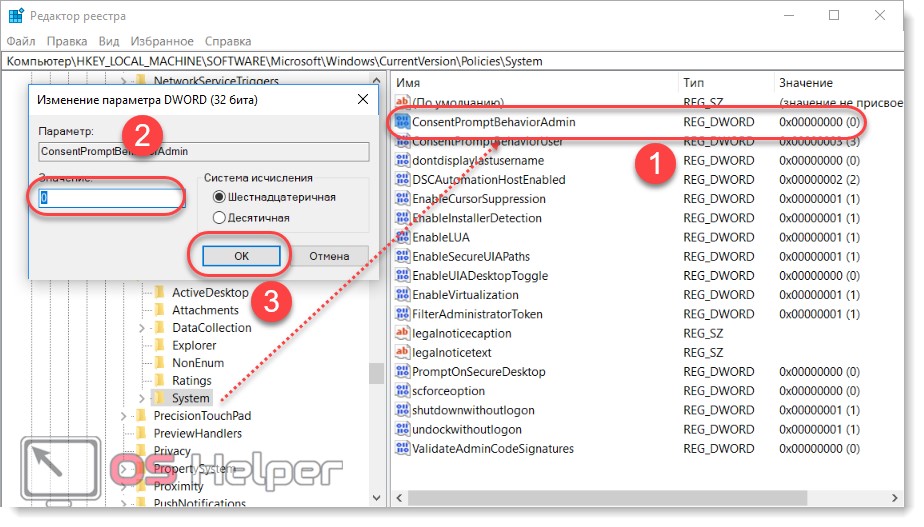

- Найдите и выберите «ConsentPromptBehaviorAdmin» и убедитесь, что здесь стоит «0». Если тут «1», то параметр придется сменить.

После этого закройте окно для редактирования реестра. Помните, что поменять значения на исходные и вернуть ограниченный доступ пользователю вы можете в любое время.

Как менять?

Нужно заметить, что таблица от Майкрософт сводная. Туда входят многие операционные системы, в том числе XP, который более не поддерживается. Следует ориентироваться на строку, где указана совместимость. Это сложный путь, но мы в начале предупредили, что он не для простых смертных. Теперь, зная эту информацию, не сложно создать своими руками ключ в нужном месте. Вот как это делается:

Вызываем редактор реестра, если он ещё не открыт.

Находим нужную папку (если не имеется, создаём её вручную).

Осталось ввести в нужно месте тип и имя ключа. Многие параметры, как две капли воды похожи друг на друга. Поэтому можно пользоваться шаблонами.

Открываем «Локальную политику безопасности» в Windows 10

Сегодня мы бы хотели обсудить процедуру запуска упомянутой выше оснастки на примере ОС Windows 10. Существуют разные методы запуска, которые станут наиболее подходящими при возникновении определенных ситуаций, поэтому целесообразным будет детальное рассмотрения каждого из них. Начнем с самого простого.

Способ 1: Меню «Пуск»

Меню «Пуск» активно задействует каждый пользователь на протяжении всего взаимодействия с ПК. Этот инструмент позволяет осуществлять переход в различные директории, находить файлы и программы. Придет на помощь он и при необходимости запуска сегодняшнего инструмента. Вам достаточно просто открыть само меню, ввести в поиске «Локальная политика безопасности» и запустить классическое приложение.

Как видите, отображается сразу несколько кнопок, например «Запуск от имени администратора» или «Перейти к расположению файла»

Обратите внимание и на эти функции, ведь они однажды могут пригодиться. Вам также доступно закрепление значка политики на начальном экране или на панели задач, что значительно ускорит процесс ее открытия в дальнейшем

Способ 2: Утилита «Выполнить»

Стандартная утилита ОС Виндовс под названием «Выполнить» предназначена для быстрого перехода к определенным параметрам, директориям или приложениям путем указания соответствующей ссылки или установленного кода. У каждого объекта имеется уникальная команда, в том числе и у «Локальной политики безопасности». Ее запуск происходит так:

- Откройте «Выполнить», зажав комбинацию клавиш Win + R. В поле пропишите secpol.msc, после чего нажмите на клавишу Enter или щелкните на «ОК».

Буквально через секунду откроется окно управления политикой.

Способ 3: «Панель управления»

Хоть разработчики операционной системы Виндовс постепенно и отказываются от «Панели управления», перемещая или добавляя многие функции только в меню «Параметры», это классическое приложение все еще нормально работает. Через него тоже доступен переход к «Локальной политике безопасности», однако для этого понадобится выполнить такие шаги:

- Откройте меню «Пуск», найдите через поиск «Панель управления» и запустите ее.

Перейдите к разделу «Администрирование».

В списке отыщите пункт «Локальная политика безопасности» и дважды щелкните по нему ЛКМ.

Дожидайтесь запуска нового окна для начала работы с оснасткой.

Способ 4: Консоль управления Microsoft

В Консоли управления Майкрософт происходит взаимодействие со всеми возможными в системе оснастками. Каждая из них предназначена для максимально детальной настройки компьютера и применения дополнительных параметров, связанных с ограничениями доступа к папкам, добавлением или удалением определенных элементов рабочего стола и многим другим. Среди всех политик присутствует и «Локальная политика безопасности», но ее еще нужно отдельно добавить.

- В меню «Пуск» найдите mmc и перейдите к этой программе.

Через всплывающее окно «Файл» приступайте к добавлению новой оснастки, нажав на соответствующую кнопку.

В разделе «Доступные оснастки» отыщите «Редактор объектов», выделите его и щелкните на «Добавить».

Поместите параметр в объект «Локальный компьютер» и щелкните на «Готово».

Осталось только перейти к политике безопасности, чтобы убедиться в ее нормальном функционировании. Для этого откройте корень «Конфигурация компьютера» — «Конфигурация Windows» и выделите «Параметры безопасности». Справа отобразятся все присутствующие настройки. Перед закрытием меню не забудьте сохранить изменения, чтобы добавленная конфигурация осталась в корне.

Приведенный выше способ будет максимально полезен тем юзерам, кто активно использует редактор групповых политик, настраивая там необходимые ему параметры. Если вас интересуют другие оснастки и политики, советуем перейти к отдельной нашей статье по этой теме, воспользовавшись указанной ниже ссылкой. Там вы ознакомитесь с основными моментами взаимодействия с упомянутым инструментом.

Что же касается настройки «Локальной политики безопасности», производится она каждым пользователем индивидуально — им подбираются оптимальные значения всех параметров, но при этом существуют и главные аспекты конфигурации. Детальнее о выполнении этой процедуры читайте далее.

Подробнее: Настраиваем локальную политику безопасности в Windows

Теперь вы знакомы с четырьмя различными методами открытия рассмотренной оснастки. Вам осталось только подобрать подходящий и воспользоваться им.

Мы рады, что смогли помочь Вам в решении проблемы.Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

Как получить права

Способ №1 – запуск утилит с расширенными правами админа

Для запуска программ-утилит нужно предварительно выполнить вход в Windows под учетной записью, владеющей правами админа.

Запустим встроенную в систему программку WordPad с расширенными правами. Для этого будем действовать в следующем порядке:

- При помощи Win + Q перейдем к строке поиска, где наберём «WordPad»;

- Далее кликнем по найденной программке правой кнопкой мыши. В контекстном меню находим пункт «Запустить от имени администратора». WordPad будет запущена в расширенном режиме.

Также WordPad может быть запущена через меню «Пуск». Зайдя в меню и кликнув по программе, переходим во вкладку «Все приложения», дальше переходим в «Дополнительно» и кликнем «Пуск от имени администратора» — программа запущена с увеличенными возможностями.

Если ярлычок программки, которую нужно запустить с расширенными возможностями, находится на десктопе, переходим в контекстное меню ярлычка и выбираем пункт, отвечающий за пуск от имени админа.

Ещё один метод запуска утилиты WordPad с расширенными полномочиями — запуск в командной строке.

Для этого нажмём на значок «Пуск» правой кнопкой мыши и кликнем пункт «Администратор. Командная строка». Потом пишем в консоли команду write и наш редактор будет работать с увеличенными правами.

Способ №2 — запуск утилит с расширенными правами под именем обычного пользователя

Запускаем программку Notepad++ через контекстное меню ярлыка на рабочем столе:

- Войдем в систему с учётной записью обычного пользователя;

- Далее заходим в ярлыковое контекстное меню;

- Выбираем поочерёдно « Свойства» – «Ярлык»;

- В окне «Дополнительные свойства» устанавливаем птичку напротив «Запуск от имени Администратора»;

- система запросит пароль Админа – вводим пароль и запускаемся с расширенными возможностями.

https://youtube.com/watch?v=u-WOjO_CXC0

Способ №3- получение расширенных прав админа с помощью командной строки

Выполним следующие действия:

- Зайдём в систему Windows с имеющей права админа учётной записью;

- Затем в поисковой строке вводим «CMD» для поиска консоли командной строки;

- В консоли выбираем пункт запуска от имени админа и кликаем по этой строке;

- В появившемся окне вводим: net user администратор / active : yes .

После исполнения этой команды, учётная запись получает расширенные права администратора. Отменить это действие можно заменив yes на no .

Способ №4 — получение расширенного доступа админа через «Локальную политику безопасности»

Порядок действий следующий:

- Зайдём с систему с имеющей права администратора учётной записью;

- Зайдем в окно командной строки, как это описано в способе №3 способе и вводим: secpol. msc

- Выполнив эту команду, зайдём в «Локальную политику безопасности»;

- Далее переходим поочерёдно в «Локальные политики» — «Параметры безопасности» — «Учётные записи: Состояние учётной записи. Администратор»;

- В окне «Учётные записи: Состояние учётной записи. Администратор» переключатель поставим в положение Включен — режим будет включен.

После этого права расширенного админа присваиваются вашей учётной записи.

Способ №5 — получение расширенного доступа через надстройку, управляющую учётными записями

Выполним действия в следующем порядке:

- Запустим консоль как в первом способе и введём запись: lusrmgr . mse и нажмём enter для выполнения команды;

- В открывшемся окне «Локальные пользователи и группы» выберем пункт «Пользователи», щёлкаем по нему и открываем окно «Администратор». В этом окне в пункте «Отключить учётную запись» снимаем галочку.

Перезагрузив компьютер и войдя в систему с учётной записью, с которой выполняли действия, мы получаем полные права админа.

Способ №6 — как получить права администратора в Windows 10 с расширенными возможностями через учётные данные пользователей

- Войдём в командную строку и введём: control userpasswords2;

- Выполнив команду, попадаем в «Учётные записи пользователей»

- Переходим во вкладку «Дополнительно»

- В этой развёрнутой вкладке, нажав кнопку «Дополнительно» переходим в окно «Локальные пользователи и группы».

- Далее — как в способе №5: «Пользователи» — «Администратор» — убрать птичку «Отключить учётную запись».

Перезагрузив компьютер, войдите снова с уже имеющей расширенные права учётной записью.

Использование брандмауэра

Для начала рассмотрим подробный алгоритм действий, который поможет понять, как открыть порт в брандмауэре Windows 10, а потом упомянем основные значения для этого параметра сети и для чего они нужны.

- Переходим в «Брандмауэр Windows» через панель управления.

- Выбираем пункт «Дополнительные параметры и переходим к подразделу правил, что указан на скриншоте (1). Как понятно из названия, откроется полный список правил для подключений входящего типа. Чтобы добавить свое правило, нужно нажать соответствующую кнопку (2).

- Поскольку речь идет об открытии нового порта, то нужно в открывшемся окне выбрать именно этот тип правила и продолжить создание, нажав «Далее».

- В следующем окне нужно выбрать протокол соединения (TCP/UDP) и указать конкретные значения, которые будут открыты. Мастер настройки в виде примера (ниже строки, куда вводится номер) показывает, как нужно вводить список или диапазон значений, если речь идет о большом их количестве с поочередным расположением каждого числа. Не стоит устанавливать отметку для открытия всех локальных портов. Данное действие приведет к образованию огромной бреши в защитном экране операционной системы и позволит подключить к компьютеру кому угодно.

- В следующем окне нужно выбрать вариант действия, которое будет произведено с указанными значениями. В нашем случае их нужно разрешить, но также их можно занести в категорию «Для безопасного подключения» или заблокировать.

- Очередное нажатие «Далее» приведет к окну, где нужно будет выбрать профили локальной сети, для которых будет задействовано создаваемое правило.

- Затем останется лишь ввести имя для правила и подтвердить его создание нажатием кнопки «Готово».

Естественно, сразу после проведения всей процедуры создания новое правило пополнит список для входящих подключений.

Полностью идентичный алгоритм применяется при работе с правилами исходящих подключений, который будут создаваться от Windows 10, используемой владельцем компьютера.

Безопасность Windows 7 и Windows 10

На момент выпуска Windows 7, а это 2009 год, защита была построена таким образом, какого требовало время выпуска данной операционной системы и обстоятельства атак. На момент написания статьи она еще получает пакеты обновления, в которые входят заплатки для уязвимостей, патчи и т. д. Кардинально она уже не меняется, и новых функций не добавляется. А 14 января 2020 года, как заявляет Microsoft, поддержка этой операционной системы вовсе закончится. И, как бы многим ни было трудно принимать сей факт, — Windows 7 является устаревшим продуктом.

В отношении Windows 10 подход с обновлениями изменился — каждый год выпускается новый релиз. Другими словами, каждые полгода с обновлениями устанавливаются не только исправления ошибок кода и патчи, но также обновляются и добавляются новые функции безопасности.

Если сравнивать разницу защищенности Windows 7 и 10, то встроенный антивирус в «десятке» — это не весь спектр защиты. Возьмем, к примеру, хранение учетных данных в памяти этих операционных систем, и сравним.

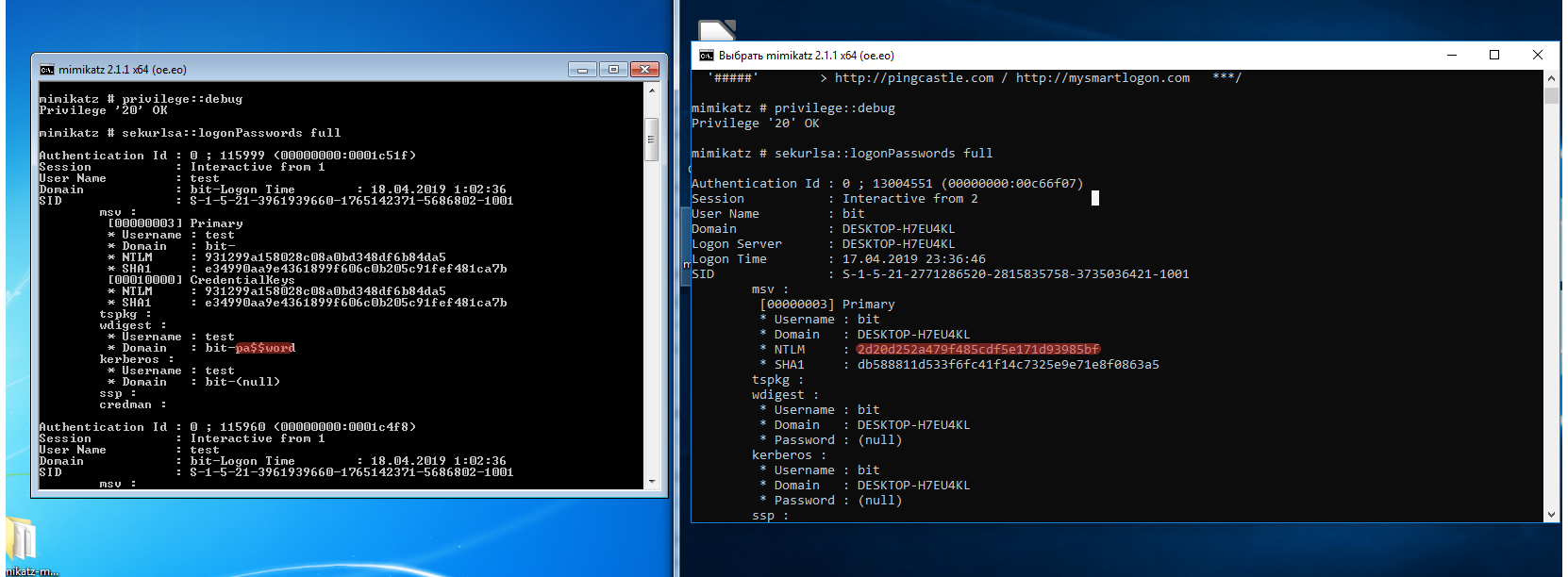

На практике делается это очень просто: есть масса программ, которые смогут сделать дамп памяти, к примеру Mimicatz.

Открываем его в командной строке от имени администратора на обеих операционных системах и вводим последовательность команд:

mimikatz # privilege::debug mimikatz # sekurlsa::logonPasswords full

Рисунок 1. Работа программы Mimikatz

Данной утилитой мы атакуем процесс lsass.exe, который хранит учетные данные пользователей. Получаем пароль пользователя Windows 7 в открытом виде, а Windows 10 — только NTLM-хеш пароля. К сравнению: пароли на более новой операционной системе не хранятся в открытом виде. Отсюда следует, что чем новее программное обеспечение, тем оно острее отвечает на атаки. Чем быстрее организации обновляют парк программного обеспечения, тем менее уязвима информационная инфраструктура организации.

Отменяем действие групповых политик на локальном компьютере

Групповые политики — это основной инструмент управления пользователями в домене. С их помощью администратор может настраивать практически любые параметры рабочей среды пользователя. Все, начиная от запрета на запуск определенных программ и заканчивая рисунком на рабочем столе можно задать через групповые политики. Управление политиками осуществляется на уровне домена и только члены группы администраторов домена или предприятия имеют к ним доступ.

А можно ли отменить действие групповых политик на компьютере, не будучи при этом администратором домена? Сегодня мы попробуем это выяснить. В качестве подопытного возьмем компьютер с установленной на нем Windows 7, являющийся членом домена. Все действия будем проводить под обычной учетной записью, не имеющей в домене никаких административных полномочий.

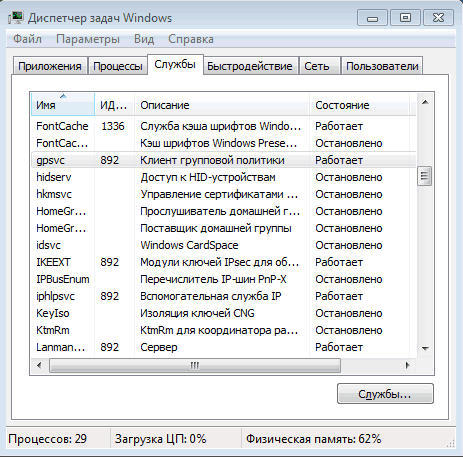

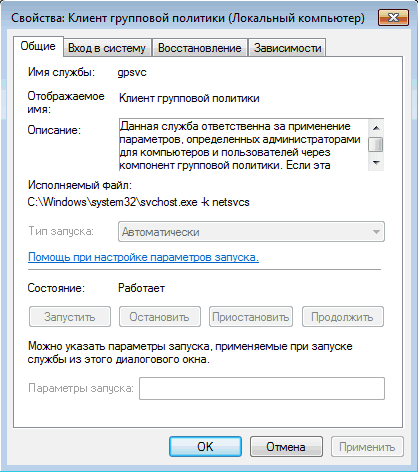

За применение групповых политик на локальном компьютере в Windows 7 отвечает служба Group Policy Client (gpsvc). Ее состояние можно посмотреть прямо в Диспетчере задач, на вкладке Службы.

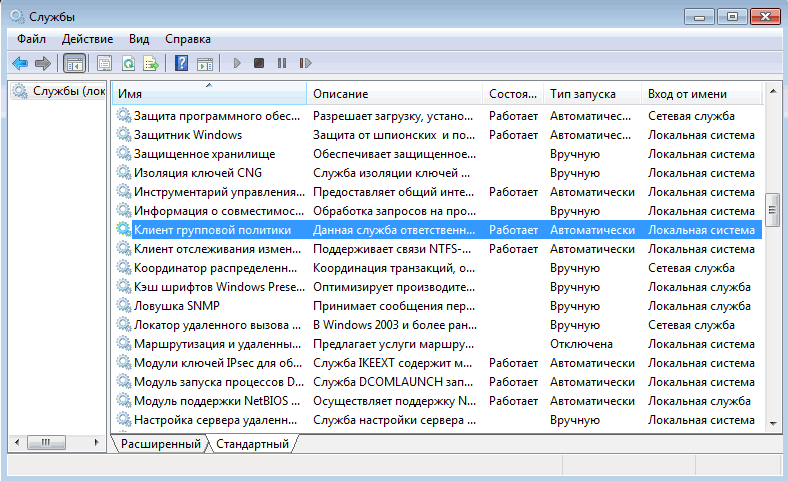

Или в оснастке Службы (Services).

gpsvc в оснастке Services

Первое что приходит в голову — просто остановить службу и установить режим запуска в Disabled. Но не все так просто, как кажется. Служба gpsvc запускается от имени локальной системы, и не остановить, не изменить параметры запуска ее из графической оснастки мы не сможем.

свойства gpsvc

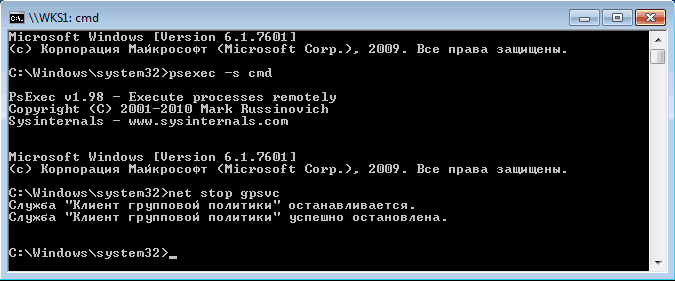

Как вариант можно с помощью утилиты psexec запустить командную консоль от имени системы и затем остановить службу командой net stop gpsvc

останавливаем gpsvc из командной строки

Но решение это временное. Хотя служба и остановлена, изменить параметры ее запуска мы все равно не сможем, и при следующей перезагрузке она будет запущена. Чтобы изменить режим запуска службы нам потребуется правка реестра.

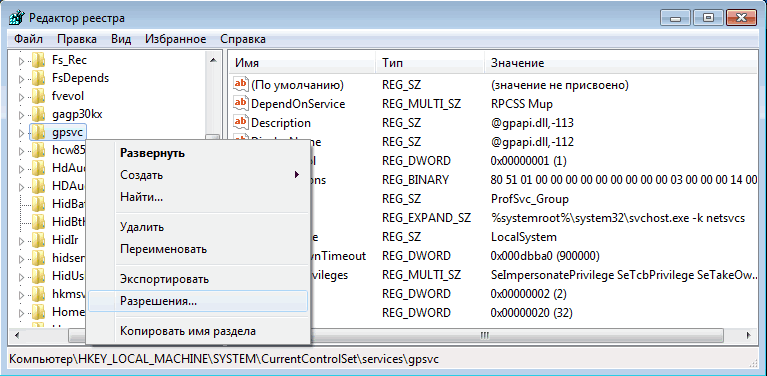

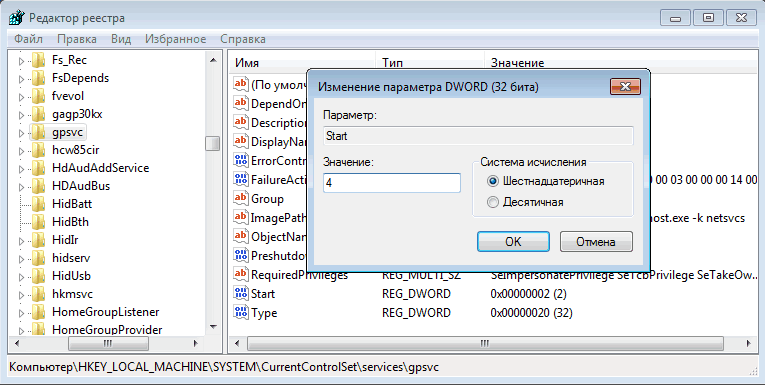

Настройки службы находятся в разделе HKLMSYSTEMCurrentControlSetServicesg psvc

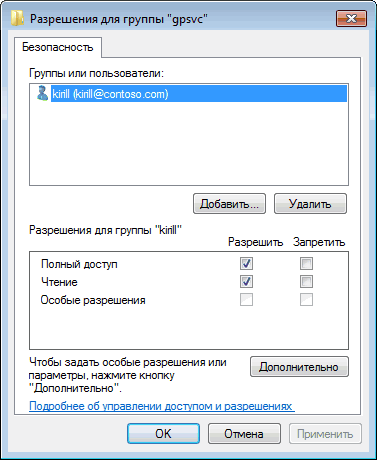

. По умолчанию изменение параметров этого раздела запрещено, так что прежде чем приступать к его редактированию, нам необходимо получить на это права. Кликаем правой клавишей мыши на разделе и выбираем пункт «Разрешения».

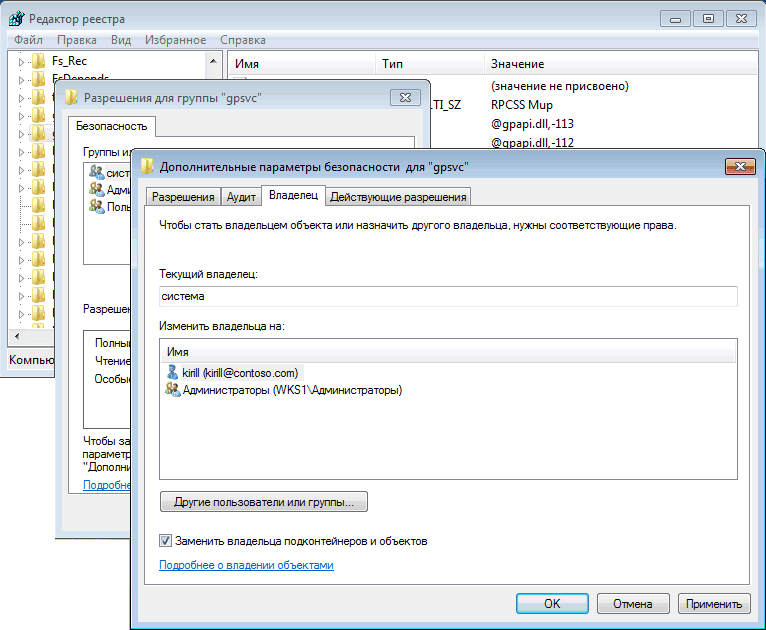

меняем разрешения gpsvc в реестре Первым делом нам надо изменить владельца раздела. Для этого идем в дополнительные параметры безопасности и выбираем владельцем свою учетную запись.

изменение владельца раздела реестра gpsvc

После чего даем себе полные права и, на всякий случай, удаляем всех из списка доступа.

редактируем список доступа раздела реестра

Теперь можно вернуться к настройкам службы. За режим запуска отвечает параметр Start. По умолчанию он равен 2, что означает режим запуска Авто. Для отключения службы ставим 4.

настраиваем режим запуска службы gpsvc

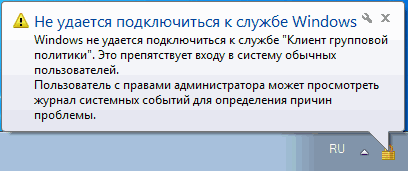

И еще. Отключив таким образом службу клиента групповой политики, вы периодически будете получать в трее уведомления о недоступности службы Windows.

сообщение о недоступности службы

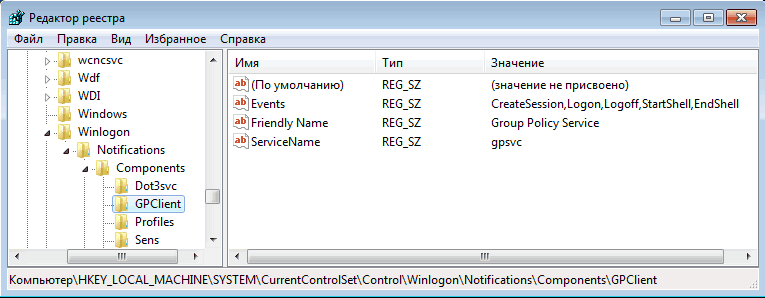

Чтобы этого избежать, можно удалить (предварительно сохранив) раздел реестра HKLMSYSTEMCurrentControlSetControlWi nlogonNotificationsComponentsGPClient

отключаем уведомления о недоступности службы gpsvc

Таким вот нехитрым способом можно отключить действие групповых политик. При этом совсем не обязательно обладать административными правами в домене, достаточно лишь входить в группу локальных администраторов на компьютере. Правда такой номер может пройти только на компьютерах с Windows 7 или Vista. В более ранних ОС службы gpsvc нет, а за применение групповых политик отвечает служба Winlogon.

Да, чуть не забыл. Все действия, описанные в статье, я проводил исключительно в познавательных целях Делать подобное в сети предприятия крайне не рекомендуется, кое где за это могут и уволить. И перед любым вмешательством в реестр обязательно

делайте его резервную копию, чтобы в случае чего оперативно откатить изменения.

Решение:

. отсутствие некоторых ключей реестра.

- Грузимся под администратором, WIN+R, regedit.exe

- идем по пути HKEY_LOCAL_MACHINESOFTWAREMicrosoftWi ndows NTCurrentVersionSvchost

- создаем REG_MULTI_SZ с названием GPSvcGroup и параметром GPSvc

- создаем в HKEY_LOCAL_MACHINESOFTWAREMicrosoftWi ndows NTCurrentVersionSvchost раздел GPSvcGroup. В разделе GPSvcGroup создаем еще два параметра:

- DWORD(32 бита) название AuthenticationCapabilities значение 0x00003020 (12320)

- DWORD(32 бита) название CoInitializeSecurityParam значение 0x00000001 (1)

- Перезагружаемся.

PS на всякий случай вот содержимое reg файла:

Windows Registry Editor Version 5.00 «GPSvcGroup»=hex(7):47,00,50,00,53,0 0,76,00,63,00,00,00,00,00 «AuthenticationCapabilities»=dword:00003 020 «CoInitializeSecurityParam»=dword:000000 01

Объекты отвечающие за вход в систему

Интерактивный диспетчер входа в систему работает в процессе winlogon.exe. Этот диспетчер отвечает за интерактивный вход в систему. Он создает первый пользовательский процесс при входе пользователя в систему.

Пользовательский интерфейс входа в систему работает в процессе logonui.exe. Он предоставляет пользователям интерфейс для аутентификации различными методами. Эти методы зависят от поставщиков учетных данных (CP).

Поставщики учетных данных (CP) – это COM-объекты. Они запускают процесс logonui.exe и могут использовать различные данные для аутентификации пользователя: логин и пароль, PIN-код смарткарты или биометрические данные.

Где находится и как работает локальная политика безопасности

Локальные средства безопасности «десятки» управляются службой «Клиент групповой политики». Если эта служба отключена, средство Group Politics Editor не запустится или будет давать сбои в настройке.

Запуск редактора локальной политики безопасности Windows 10

Дайте команду «Пуск — Выполнить» и введите в открывшейся строке команду gpedit.msc.

Подтвердите ввод, нажав OK

Запустить редактор также можно, введя «gpedit» в поиске главного меню Windows 8/10.

Функционал редактора групповой политики

Настройка сервиса ГПБ включает в себя:

- конфигурацию программ — управляет сторонними приложениями;

- конфигурацию «десятки» — управляет настройками безопасности системы;

- административные шаблоны — фактически это замена утомительного редактирования настроек из реестра.

Основное окно редактора показывает все настройки групповой политики