Вход в меню управления компьютером

Для запуска основных инструментов администрирования следует открыть вкладку управления. Это можно сделать двумя способами:

- Войти в меню «Пуск» и, кликнув правой кнопкой на пункте «Компьютер», выбрать «управление»;

- Нажав на клавиши «Win» и «R», открыв окно выполнения команд и введя compmgmtlauncher. После первого запуска команда сохранится, и её можно уже не набирать каждый раз, а выбирать из выпадающего списка.

Запуск панели управления компьютером

После этого открывается окно управления системой, где представлены все основные инструменты, которые позволят полностью настроить её для своих нужд.

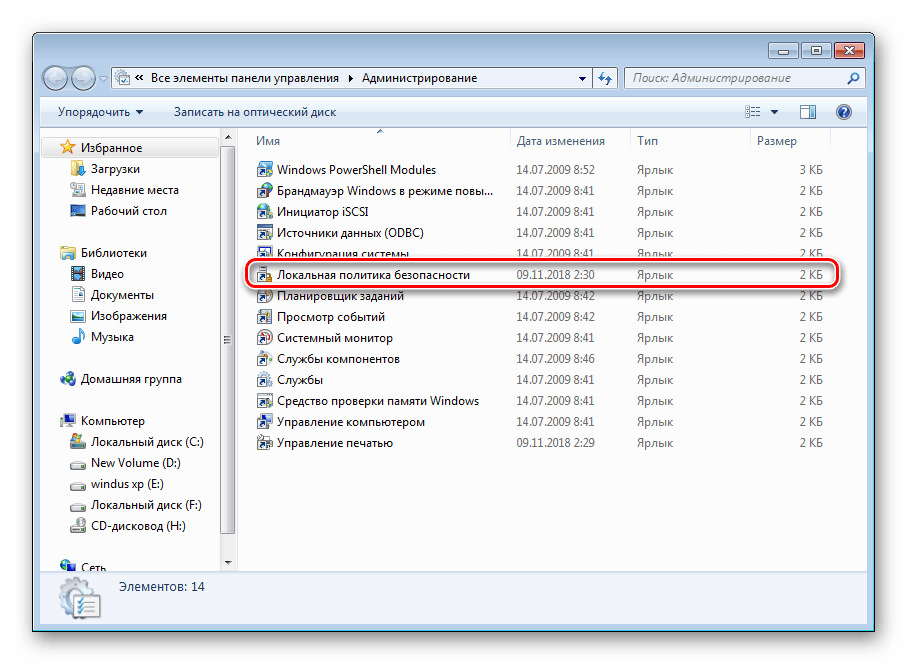

Эти же программы и службы можно запускать и отдельно (для чего существуют специальные команды) или через пункт «Администрирование».

Редактор групповой политики

В Windows 7 Домашняя Базовая/Расширенная и Начальная редактор групповых политик просто отсутствует. Разработчики

позволяют использовать его только в профессиональных версиях Виндовс, например, в Windows 7 Максимальная. Если

вы не обладаете этой версией, то те же действия вам придется выполнять через изменения параметров реестра.

Давайте подробнее рассмотрим редактор.

Запуск редактора групповой политики

Переход к среде работы с параметрами и настройками осуществляется за несколько простых действий. Вам только

необходимо:

-

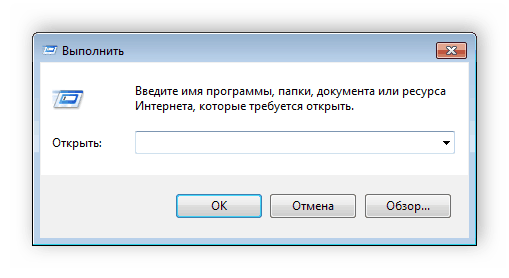

- Зажать клавиши Win + R, чтобы открыть «Выполнить».

-

- Напечатать в строке gpedit.msc и подтвердить действие,

нажав «ОК». Далее запустится новое окно.

- Напечатать в строке gpedit.msc и подтвердить действие,

Теперь можно приступать к работе в редакторе.

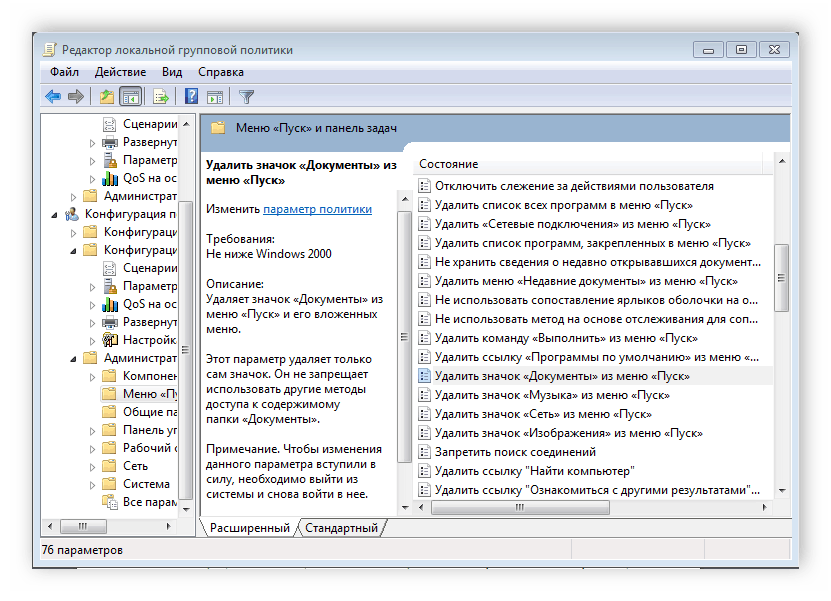

Работа в редакторе

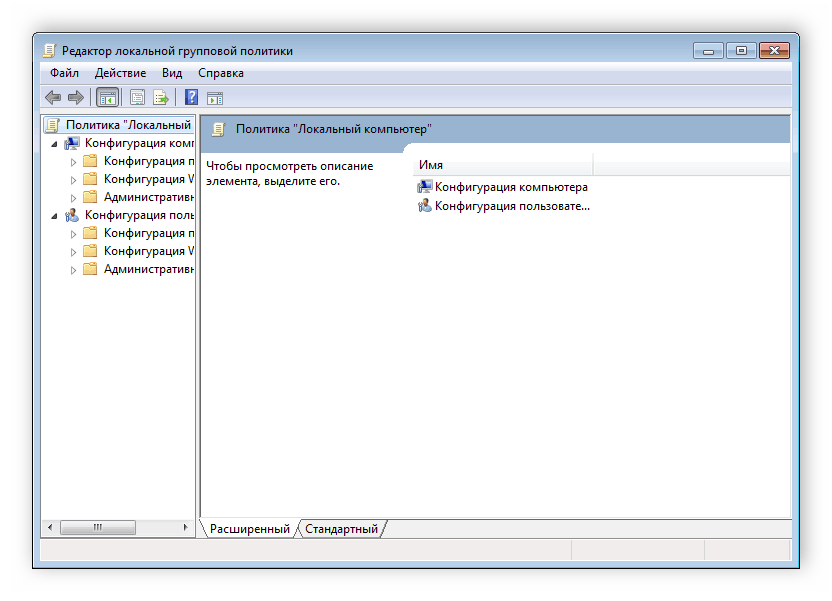

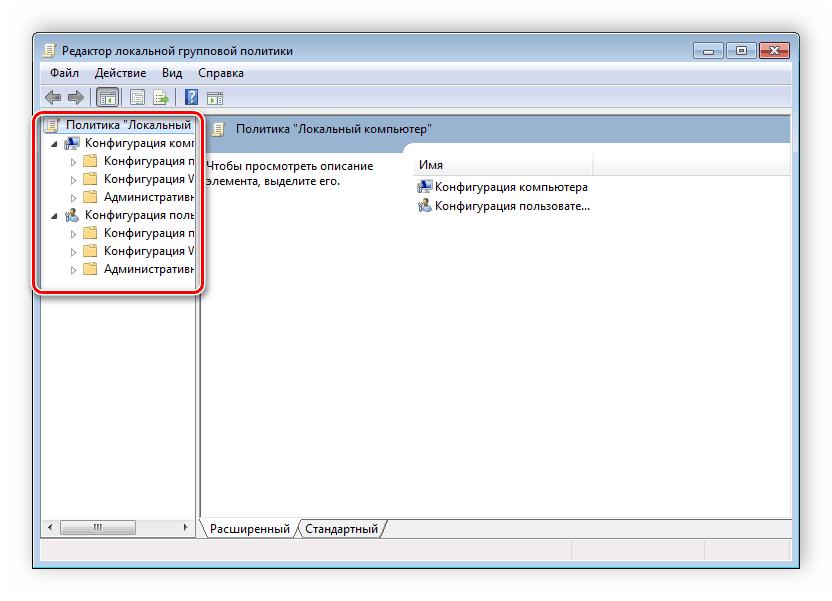

Разделяется главное окно управления на две части. Слева располагается структурированные категории политик. Они в

свою очередь делятся еще на две различные группы – настройка компьютера и настройка пользователя.

В правой части отображается информация о выбранной политике из меню слева.

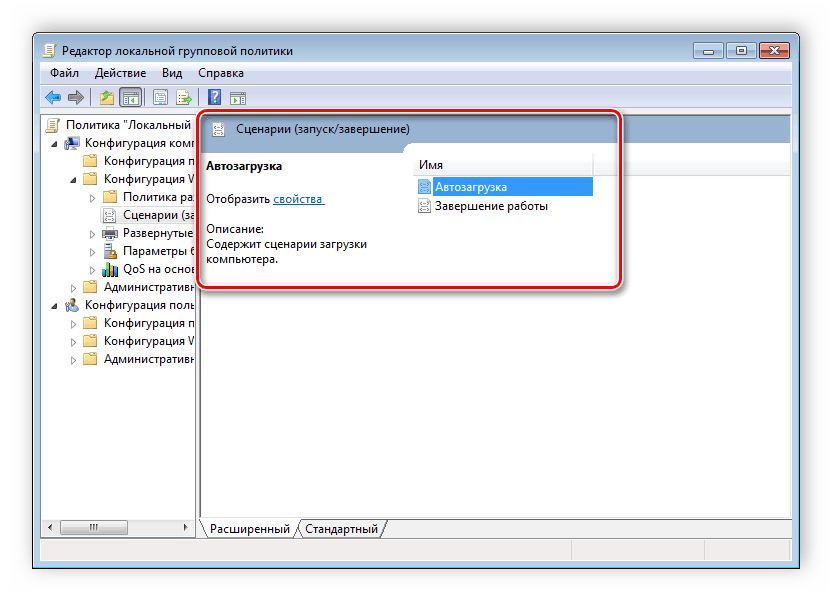

Из этого можно сделать вывод, что работа в редакторе осуществляется путем перемещения по категориям для поиска

необходимой настройки. Выберите, например, «Административные

шаблоны» в «Конфигурации пользователя» и перейдите в

папку «Меню «Пуск» и диспетчер задач». Теперь справа отобразятся параметры

и их состояния. Нажмите на любую строку, чтобы открыть ее описание.

Редактор реестра

Использовать средства для редактирования реестра часто приходится при возникновении каких-либо проблем с вредоносными кодами или программами из автозагрузки.

Также он будет полезен при удалении следов каких-либо приложений (в том числе и вирусов, хотя не обязательно).

Запустить редактор можно, открыв окно выполнения (Win+R) и введя команду regedit.

При его редактировании следует помнить, что изменять стоит только те пункты, в назначении которых пользователь уверен.

Иначе можно нарушить работу компьютера и даже привести к необходимости переустановки программ, драйверов или всей операционной системы.

Редактор реестра

Как на практике применить групповые политики в Windows 10

Здравствуйте, уважаемые читатели моего блога. В некоторых статьях я неоднократно использовал возможности системной утилиты gpedit, которая позволяет управлять запуском и установкой приложений, контролировать поведение пользователей, ограничивать некоторые возможности ОС

Сегодня я хотел бы подробно рассказать о такой важной вещи, как настройка групповых политик в Windows 10. Будет рассмотрено несколько полезных примеров, которые могут Вам пригодиться

Сразу же подчеркну, что подобный функционал доступен только в «Профессиональной» и «Корпоративной» версиях операционной системы Microsoft. Но есть способ установить утилиту и для «Домашней» (Home) версии. Если этого не делать, то вносить изменения в некоторые аспекты ОС придется через редактирование реестра, что менее безопасно и не так удобно, чем с помощью графического интерфейса.

Добавление утилиты для версий «Домашняя» и «Стартер»

Нам понадобится скачать вот этот архив с патчем:

Групповые политики для Windows Home Скачано: 1642, размер: 855 Кб, дата: 08.Авг.2016

Распаковываем в любую папку и запускаем установщик setup.exe с правами администратора.

Когда появится последнее окно с кнопкой «Закончить установку» (Finish), не спешите её нажимать. Если используете систему 64 bit, то следует зайти в каталог, где расположены системные файлы (Windows) и скопировать из временной папки Temp/gpedit следующие dll-файлы:

- gpedit

- appmgr

- fde

- gptext

- fdeploy

- gpedit.msc

- Вставляем их в директорию %WinDir%\System32

- Теперь заходим в каталог SysWOW64 и с него копируем папки:

- GroupPolicy

- GroupPolicyUsers

- GPBAK

- И один файл gpedit.msc

- Вставляем их System32 и перезапускаем ПК.

- После запуска пробуем войти в консоль «Выполнить» (Win + R) и вбиваем в поле ввода следующую команду:

В случае возникновения ошибки (если не удается войти) следует пройти по пути: Windows\ Temp\ gpedit и там в ручном режиме запустить файл, соответствующий разрядности Вашей ОС – xbat или x86.bat.

Вот и всё. Теперь Ваша «Домашняя» версия поддерживает возможность настройки групповых политик.

Примеры работы групповых политик на практике

О том, как запустить утилиту было сказано выше. Не буду повторяться. Когда откроется окно редактора локальной групповой политики, слева отобразится перечень элементов для конфигурации ПК и пользователя, а справа – более конкретные параметры, а также подробная информация о выбранном пункте.

Уверен, Вы хотите поскорее перейти от сухой теории к рассмотрению живых примеров.

Установка запрета на запуск приложений

- Переходим по следующему пути: «Конфигурация пользователя», затем «Административные шаблоны», выбираем подпапку «Система».

- Справа отобразится перечень возможностей.

- Допустим, мы не хотим запускать определенные приложения из соображений безопасности. Для этого открываем настройки пункта «Не запускать указанные приложения Windows».

- В открывшемся окне выделяем о, а после этого кликаем по кнопке «Показать» (которая откроет перечень запрещенных программ).

- Теперь осталось только прописать имена .exe файлов в данном списке, и сохранить изменения, нажав на «ОК».

- После попытки запуска указанного софта будет появляться следующая ошибка:

Чтобы отключить запрет, нужно просто удалить нужный файл из «черного списка».

Внесение изменений в UAC

Если Вам надоело всплывающее окно, которое появляется каждый раз, когда Вы пытаетесь запустить стороннее приложение, значит необходимо изменить некоторые параметры управления учетными записями. Для этого:

- Переходим к папке «Конфигурация ПК», затем – «Конфигурирование Windows». После этого открываем директорию «Параметры безопасности», переходим в «Локальные политики».

- Справа отобразится перечень настроек. Нас интересует следующая опция: «Запрос согласия для исполняемых файлов не из Windows».

- Чтобы полностью отказаться от появления уведомлений, выбираем из списка вариант «Повышение без запроса».

Это лишь парочка простейших примеров, которые могут помочь в решении некоторых проблем. Я рекомендую более подробно изучить работу данного системного клиента, чтобы научиться управлять большинством возможностей Windows 10.

C уважением, Виктор

it-tehnik.ru

Не отключайте автоматическое обновление и параметры безопасности

Нет системы, в которой отсутствуют уязвимые места. Их трудно обнаружить сразу после ее установки. Неприятности могут возникнуть при длительной работе за компьютером. С целью обезопасить пользователя, Microsoft выполняет непрерывную разработку патчей для своего детища.

Пренебрежение регулярными обновлениями может вызвать крах системы. Стоит сознательно использовать программные решения, разработанные ведущими системщиками компании.

Теперь нужно проверить и при необходимости включить безопасность windows. Для этого откройте панель управления, и запустите Брандмауэр.

Параметры безопасности Windows должны соответствовать указанным на изображении.

Приведите в полное соответствие параметры уведомлений.

Чтобы улучшить параметры безопасности, необходимо проверить настройки UAC (контроля учетных записей). Некоторых пользователей раздражает работа этой опции из-за регулярно выскакивающего окна. Но не стоит пренебрегать данной возможностью. UAC — это последняя линия обороны вашего компьютера, которая обязательно предупредит о возможном заражении запускаемого объекта.

На панели управления запустите «Центр поддержки».

Переместите ползунок в положение, указанное на изображении.

Технология AppLocker для контроля используемого на компьютере ПО

Администраторам предприятий различного масштаба часто приходится анализировать используемые сотрудниками приложения и ограничивать доступ к определенным программным продуктам, запуск которых может создать угрозу безопасности корпоративной сети. Для решения данной задачи в Windows 7 включён усовершенствованный вариант инструмента Software Restriction Policies, получивший название AppLocker. Он проще в использовании, а его новые возможности и расширяемость снижают затраты на управление и позволяют вести аудит запускаемых программ, а также гибко манипулировать правилами доступа к определённым приложениям и файлам, используя различные правила и условия вплоть до цифровых подписей продуктов. AppLocker настраивается в рамках домена с помощью групповой политики или на локальном компьютере в оснастке локальных политик безопасности.

Использование твиков

Твиками являются различные ухищрения, направленные на улучшение производительности. Наиболее часто выполняется очистка от лишних функций.

Твиками производится настройка реестра, которая, к примеру, выключает всплытие уведомлений. Ими же можно настроить режим, сводящий все ярлычки панели управления в одну папку. Опытные пользователи применяют такой подход для ускорения доступа к ключам системы.

Разнообразие твиков заслуживает особого внимания, но не стоит ими увлекаться, так как они способны нарушить работу оси. Если пользователь чувствует в себе наличие хотя бы средних познаний в настройках, тогда — пожалуйста. Иначе, придется переустанавливать windows.

Ее разработка направлена на поддержку новых версий осей. Для ХР она не предназначена. Ею настраивают различные системные параметры, совокупно дающие большую производительность, но отключающие некоторые визуальные эффекты.

После ее применения компьютер начнет более быстро работать и вы почувствуете стабильность. Хоть и незначительно, но уменьшиться расход электроэнергии из-за снижения нагрузки на аппаратную часть.

BitLocker To Go на страже мобильных носителей

Дальнейшим развитием технологии BitLocker стала появившаяся в Windows 7 функция BitLocker To Go, обеспечивающая надёжную защиту данных на съёмных носителях (флэшках и внешних жёстких дисках) даже в том случае, если устройство оказывается потерянным или украденным

При этом важной особенностью является то, что новый механизм шифрования взаимодействует не только с портативными носителями, отформатированными в NTFS, но и с FAT, FAT32 и ExFAT-разделами. С защищёнными средствами BitLocker To Go дисками можно работать в предыдущих версиях операционных систем Microsoft — Windows XP и Vista

Правда, только в режиме чтения.

Технология AppLocker для контроля используемого на компьютере ПО

Администраторам предприятий различного масштаба часто приходится анализировать используемые сотрудниками приложения и ограничивать доступ к определенным программным продуктам, запуск которых может создать угрозу безопасности корпоративной сети. Для решения данной задачи в Windows 7 включён усовершенствованный вариант инструмента Software Restriction Policies, получивший название AppLocker. Он проще в использовании, а его новые возможности и расширяемость снижают затраты на управление и позволяют вести аудит запускаемых программ, а также гибко манипулировать правилами доступа к определённым приложениям и файлам, используя различные правила и условия вплоть до цифровых подписей продуктов. AppLocker настраивается в рамках домена с помощью групповой политики или на локальном компьютере в оснастке локальных политик безопасности.

Технологии биометрической безопасности

Устройства, предназначенные для идентификации пользователей по отпечаткам пальцев, можно было использовать и в прежних версиях операционных систем компании Microsoft. Для этого приходилось довольствоваться программными решениями сторонних разработчиков. В Windows 7 имеются собственные биометрические драйверы и программные компоненты, которые могут использовать не только владельцы компьютеров, оснащённых устройствами чтения отпечатков пальцев, но и разработчики сторонних софтверных организаций. Для настройки биометрических устройств предусмотрено одноимённое меню в панели управления операционной системы.

Особенности настроек Security Policy на локальном компьютере

Следует напомнить, что все действия, проводимые здесь, выполнялись под учётным аккаунтом, входящим в администраторскую группу (Windows XP, «Семёрка») на локальном компьютере или в группу «Domen Administrators» (Windows Сервер 2008), в подсоединённом к доменной сети узле.

Чтобы выполнить этот пример необходимо сначала присвоить гостевому учётному аккаунту другое имя. Для этого выполняем следующие действия.

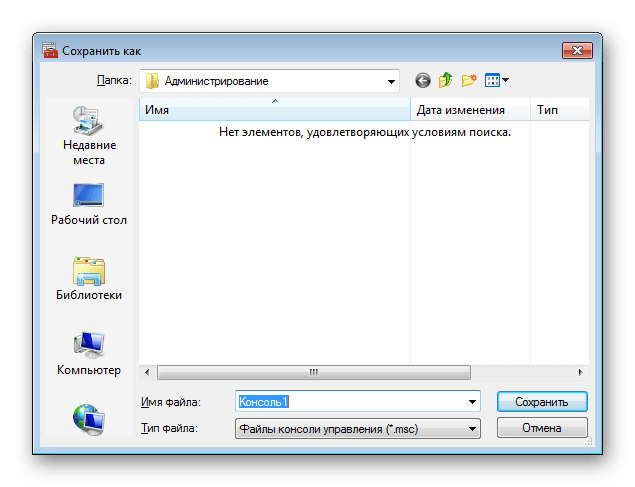

- Открывается консольное приложение «Local Security Politics» или выполняется переход в узел «Security Parameters» консоли «Local Group Politics Editor»;

- Переходим в раздел «Local Politics», а потом — в «Security Parameters»;

- Двойным нажатием на кнопку мышки открываем «User’s accounts: Rename guest user account»;

- В поле ввода прописываем Гостевая запись и нажимаем ОК.

- Компьютер нужно перезагрузить. (В Windows XP для этого нужно нажать на Завершение работы и нажать на Restart).

Трюк 3. Обходим SRP

Увы, дальше на нашем пути возникает другой механизм ограничений — SRP (Software Restriction Policies). Это группа политик, с помощью которых админ может ограничить список ПО, которое может запускать пользователь, через черный и белый списки. Blacklist и Whitelist определяются с помощью правил, которые можно задавать несколькими способами: по зонам и по сертификатам (первые два варианта практически не используются), а также по пути до файла и по его хешу. О том, что в системе действуют политики SRP, указывает соответствующий пункт в реестре — HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoft WindowsSafer CodeIdentifiersTransparentEnabled со значением большим 0, который, как уже было сказано выше, проверяется при запуске процесса. Наша задача, соответственно, отрубить эту проверку внутри запускаемого процесса. Марк Руссинович еще в далеком 2005 году опубликовал пост в блоге об обходе SRP и представил тулзу GPdisable. Она производит DLL-инъекцию в заданный процесс, подгружая специальную DLL’ку. Когда процесс попытается получить значение ключа реестра HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftWindowsSafer CodeIdentifiersTransparentEnabled , то есть будет проверять присутствие политик SRP, данная библиотека перехватит запрос и возвратит STATUS_OBJECT_NAME_NOT_FOUND. Таким образом, процесс думает, что все ОК и SRP политики в системе не действуют. После покупки компании Sysinternals Майкрософтом GPdisable перестал был официально доступным (но его по-прежнему легко найти в Сети. Есть еще более продвинутые решения. Утилита GPCul8or от Eric’a Rachner’a выполняет аналогичные функции, но доступна в исходниках. Что это нам дает? Мы можем добавить в GPCul8or любые другие значения реестра винды (DisableTaskMgr, ProxySettingsPerUser к примеру) и таким образом обойти все возможные ограничения политик. Какие именно значения, спросишь ты. Тебе в помощь RegMon от Марка Руссиновича, хотя, по сути — это все значения из ветки Policies. Другой оригинальный способ в своем блоге опубликовал Дидье Стивенс. Используя свою тулзу bpmtk (Basic Process Manipulation Tool Kit), он предложил прямо в памяти процесса изменять значение необходимого для групповой политики ветки реестра.

Трюк 2. Как происходит проверка политик?

Важно понимать, на каком этапе происходит сопоставление действия, которое хочет выполнить пользователь, с теми ограничениями групповых политик, которые на него накладываются. Сперва давай разберемся, где расположены политики

Изначально, конечно, на контроллере домена, откуда уже передаются на машины в локальной сети. После получения групповых политик на клиентской машине они сохраняются в реестре винды в следующих местах (приведены основные ветки):

Политики для компа:

- HKEY_LOCAL_MACHINESoftwareMicrosoft WindowsCurrentVersionPolicies

- HKEY_LOCAL_MACHINESoftwarePolicies

Политики для пользователей:

- HKEY_CURENT_USERSoftwareMicrosoft WindowsCurrentVersionPolicies

- HKEY_CURENT_USERSoftwarePolicies

Когда запускается какой-то процесс, то в нем (то есть в userspace’е) производится проверка данных веток реестра (через подгруженную библиотеку advapi.dll) на те или иные ограничения, которые потом кешируются/сохраняются в памяти процесса. Они проверяются, когда пользователь выполняет какое-то действие, например запуск ПО. В чем подвох? В том, что контроль производится из самого процесса. То есть если процесс «не захочет» проверять политики, то ничто его не заставит их соблюдать. Никакого общего мониторинга не производится! Отсюда вывод: если мы каким-то образом сможем запустить произвольный процесс, то политики нам уже не страшны. Сделать как правило — не проблема. Даже если нет возможности закачать программу на хост, можно выполнить ее удаленно (например, через шару).

Политика безопасности

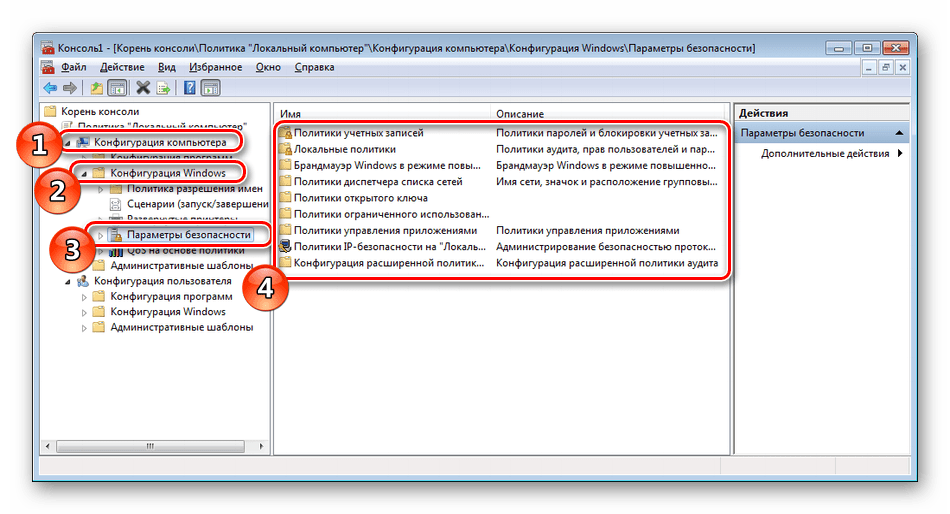

Этот узел позволяет настраивать безопасность средствами GPO. В этом узле для конфигурации компьютера доступны следующие настройки:

Политики учетных записей, которые позволяют устанавливать политику паролей и блокировки учетных записей. Этот функционал будет рассматриваться в одной из следующих статей.

Локальные политики, отвечающие за политику аудита, параметры безопасности и назначения прав пользователя. Этот функционал будет рассматриваться в одной из следующих статей.

Брандмауэр Windows в режиме повышенной безопасности, при помощи которых вы можете создавать правила входящих и исходящих подключений, а также правила безопасности подключений так же, как и в одноименной оснастке. Разница лишь в том, что после создания правила, его настройки нельзя будет изменить, а также в оснастке «Брандмауэр Windows в режиме повышенной безопасности» у вас не будет прав для удаления текущего правила.

Увеличить рисунок

Политики диспетчера списка сетей, позволяющие управлять всеми вашими сетевыми профилями.

Политики открытого ключа, которые позволяют:

О политиках открытого ключа будет подробно рассказано в статье о локальных политиках безопасности.

Политики ограниченного использования программ, позволяющие осуществлять идентификацию программ и управлять возможностью их выполнения на локальном компьютере, в подразделении, домене и узле.

Политики управления приложениями, отвечающие за создание и управления правилами и свойствами функционала AppLocker, который позволяет управлять установкой приложений и сценариев.

Увеличить рисунок

Политики IP-безопасности на «Локальный компьютер», которые позволяют создавать политику IP-безопасности локального компьютера и управлять списками IP-фильтров. Более подробно будет рассказано в статье о локальных политиках безопасности.

Конфигурация расширенного аудита, который предоставляет дополняющие локальные политики, отвечающие за аудит. Об этих параметрах речь пойдет в статье, связанной с политиками аудита.

В дополнение ко всем этим параметрам безопасности Windows 7, в операционной системе Windows Server 2008 R2 доступны еще следующие параметры:

Журнал событий, который позволяет настраивать параметры журналов событий приложений, системных событий и событий безопасности.

Группы с ограниченным доступом, которые позволяют включать пользователей в отдельные группы. Об этих параметрах будет подробно рассказываться в статье о делегировании прав групповых политик.

Системные службы, определяющие типы запуска и разрешения доступа для системных служб.

Реестр, который задает разрешения контроля доступа к отдельным разделам системного реестра.

Файловая система, определяющие разрешения контроля доступа для файлов и папок NTFS.

Политики проводной сети (IEEE 802.3), которые управляют настройками проводных сетей.

Политики беспроводной сети (IEEE 802.11), которые управляют настройками беспроводных сетей.

Network Access Protection, которые позволяют создавать политики защиты сетевого доступа.

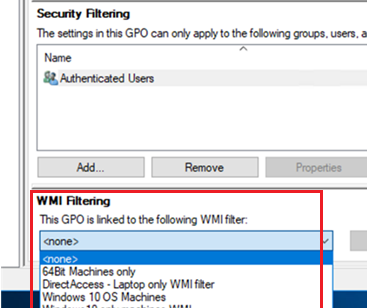

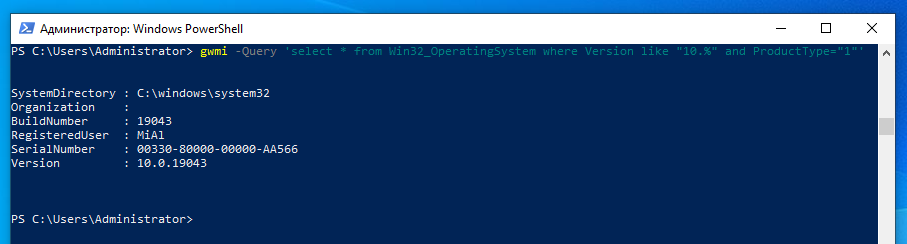

Фильтрация GPO WMI

В объекте групповой политики можно использовать специальные фильтры WMI. Таким образом, вы можете применить политику к своим компьютерам на основе некоторого запроса WMI. Например, вы можете создать фильтр WMI GPO для применения политики только к компьютерам с определённой версией Windows, к компьютерам в определённой IP-подсети, только к ноутбукам и так далее.

При использовании фильтрации WMI групповой политики убедитесь, что ваш запрос WMI верен. Он должен выбирать только те системы, которые вам нужны, и ни один целевой компьютер не исключается. Вы можете протестировать свой WMI-фильтр на компьютерах с помощью PowerShell:

gwmi -Query 'select * from Win32_OperatingSystem where Version like "10.%" and ProductType="1"'

Если запрос возвращает какие-либо данные, то к этому компьютеру будет применён фильтр WMI.

Где находятся стандартные игры в windows 8: качаем архив

Играть в карты бесплатно со своего компьютера можно другим способом. Попробуйте просто скачать игры, запускающиеся на Windows 8, но оформленные под классические игры Windows 7. Скачайте установщик с Яндекс. Диск.

- Распакуйте архив;

- Запустите .exe;

Нажмите кнопку «Далее»

- Выбирайте язык;

- Кликайте ОК;

- Затем «Далее» и «Установить»;

- Ожидайте окончания установки;

- Жмете «Готово».

Откройте меню Пуск. Вы увидите, что появились плитки с иконками новых программ. Если по какой – то причине этого не произошло, то их находят по названию, введя его в строку поиска. Запустите игру и Вы увидите классическое оформление из Windows 7.

Вы увидите, что появились плитки с иконками новых программ

Теперь вы знаете, что стандартные игры для windows 8 существуют. Нужно только правильно их поставить.

Защищённый доступ к ресурсам корпоративной сети

Раз уж речь зашла о VPN-подключениях, то нелишне будет обратить внимание читателей на DirectAccess — новую технологию корпорации Microsoft, обеспечивающую защищенное соединение с корпоративной сетью для удаленных пользователей, работающих через публичные сети. Основное отличие DirectAccess от VPN состоит в том, что безопасное соединение устанавливается в фоновом режиме без участия пользователя

Такой подход позволяет сделать максимально простой и удобной работу мобильных сотрудников без снижения обеспечиваемого уровня безопасности. Работа с новой функцией возможна только в том случае, если на компьютерах пользователей установлена корпоративная или максимальная редакция Windows 7, а на серверах компании используется платформа Windows Server 2008 R2.

Антивирус Microsoft Security Essentials — теперь и для российских пользователей!

В дополнение к перечисленным выше технологиям безопасности, Microsoft также предлагает Microsoft Security Essentials — бесплатное антивирусное решение, которое обеспечивает надежную защиту компьютера от всех возможных угроз, в том числе от вирусов, шпионских программ, руткитов и троянов. Microsoft Security Essentials работает тихо и незаметно в фоновом режиме, не ограничивая действия пользователей и не замедляя работу любых, даже низкопроизводительных компьютеров. Предлагаемый компанией Microsoft антивирус прост в использовании, оснащён интуитивно понятным интерфейсом, содержит самые современные технологии для защиты от вирусов и соответствует всем нормам в области компьютерной безопасности.

Как настроить родительский контроль Windows 7

В настройке «Параметры Windows» нажмите на «Ограничения по времени».

Выделите с помощью курсора мыши время для разрешения или запрещения работы на компьютере. Расписание можно составить по дням недели.

Нажмите на параметр «Игры», в окне «Выбор типов игр. В которые может играть Х» выберите подходящие настройки. Здесь можно запретить игры на компьютере, задать категории для игр, настроить запрещение игр по названию.

Следующий параметр «Разрешение и блокировка конкретных программ» поможет настроить правила для использования приложений, установленных на компьютере.

Выберите один из двух вариантов: «Ребенок может использовать все программы» или «Ребенок может работать только с разрешенными программами». В случае применения ограничений, выберите программы, разрешенные для запуска на компьютере.

После завершения всех настроек, нажмите на кнопку «ОК».

Все, родительский контроль готов к использованию. Перезагрузите компьютер.

Ребенок входит в систему, в свою учетную запись. При попытке запуска заблокированной программы, операционная система выведет сообщение об этом на Рабочий стол.

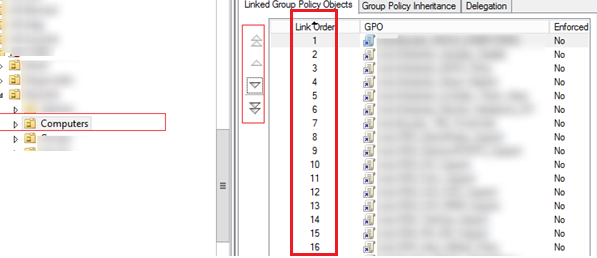

Область действия GPO и порядок приоритетной обработки (LSDOU)

Чтобы запомнить порядок, в котором групповые политики применяются в домене, запомните аббревиатуру LSDOU. GPO применяются к клиентам в следующем порядке:

- Политики локального компьютера (Local), настроенные в gpedit.msc (Редактор локальной групповой политики);

- GPO уровня сайта (Site);

- GPO уровня домена (Domain).

- Объекты групповой политики с уровня организационного подразделения (Organizational Unit).

Последние политики имеют наивысший приоритет. Это означает, что если вы включите какой-либо параметр Windows на уровне домена, он может быть отключён другой политикой на уровне организационного подразделения (если представить иерархию AD, то чем ближе в этой иерархии групповая политика к объекту, тем выше у неё приоритет).

При использовании опции Forced («Принудительно») приоритет будет отдаваться политике, стоящей выше в иерархии домена (например, если для политики домена по умолчанию включён параметр Forced («Принудительно»), она будет иметь более высокий приоритет, чем любой другой объект групповой политики).

Администратор также может изменить порядок обработки политики с помощью консоли GPMC (Управление групповой политикой). Для этого выберите подразделение и перейдите на вкладку Linked Group Policy Objects («Связанные объекты групповой политики»). Там вы увидите список GPO, применённых к этому OU с указанным приоритетом. Политики обрабатываются в обратном порядке (снизу вверх). Это означает, что в последнюю очередь будет применяться политика с Link Order 1 (Порядком ссылки 1). Вы можете изменить приоритет GPO, используя стрелки в левом столбце, и переместить политику вверх или вниз в списке.

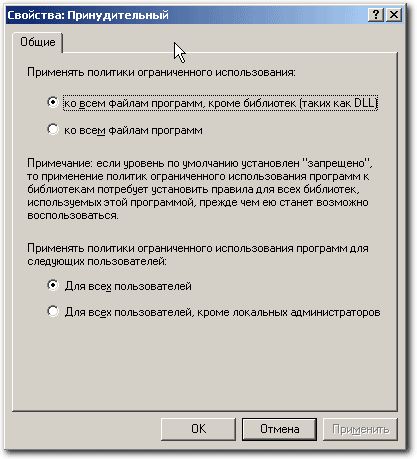

Принудительное использование

Первый параметр определяет, следует ли проверять библиотеки DLL, и возможность применения ограничений, накладываемых политикой на локальных администраторов компьютеров. DLL – это библиотеки динамической компоновки, которые являются частью некоторых исполняемых программ. По умолчанию, проверка DLL отключена.

Опции принудительного применения

Без особой нужды нет необходимости переключать этот параметр в положение проверки всех файлов программ. Причин для этого несколько. Во-первых, при большом количестве исполняемых файлов и «прицепленных» к ним библиотек (а в Windows их предостаточно) резко снижается производительность системы — параметры политики будут просматриваться при каждом вызове программой библиотеки DLL. Во-вторых, если исполнение файла будет запрещено политикой, то не возникнет и необходимости проверки сопутствующих библиотек.

Второй параметр позволяет исключить локальных администраторов компьютеров из списка пользователей, к которым будет применяться политика. Он используется только для политик компьютера. Включается, если необходимо позволить локальным администраторам запускать любые приложения. Более предпочтительный способ предоставить эту возможность – либо временное перемещение учетной записи компьютера в организационную единицу, на которую не распространяются данные политики, либо убрать разрешение Применение групповой политики в свойствах группы GPO, в состав которой входят администраторы.

Настройка политики паролей на локальном компьютере

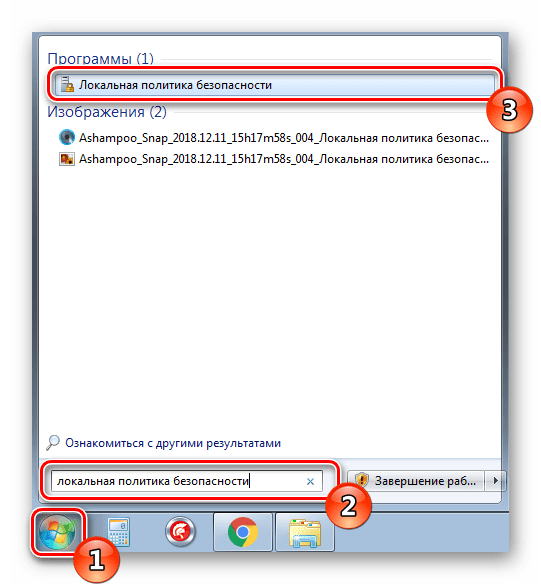

Помимо установки паролей, отключения и включения учетных записей, в системе Windows можно настроить дополнительные параметры, позволяющие увеличить защищенность системы от проникновения злоумышленников. Делается это в оснастке Локальная политика безопасности. Для ее запуска, откройте меню Пуск, в строке поиска введите secpol.msc и нажмите Ввод.

В открывшемся окне Локальная политика безопасности перейдите в раздел Параметры безопасности \ Параметры учетной записи \ Параметры паролей. В данном разделе вы увидите различные парамеры, такие как максимальный и минимальный возраст пароля, принудительное запоминание паролей, минимальная длина пароля и так далее.

Для нашего примера установим минимальную длину пароля. Если вам нужно изменить другой параметр — меняйте в соответствии со своими соображениями, или соображениями политик безопасности, утвержленными на вашем предприятии.

Вы можете установить минимальную длину пароля в диапазоне от 1 до 14 символов. Если минимальная длина равна нулю — система вообще не будет требовать пароля. После внессения изменений нажмите ОК.

После применения изменений в в локальной политике безопасности, при нового пользователя, вам нужно установить ему пароль в соответствии с новыми параметрами в локальной политике безопасности.

Если пароль не соответствует требованиям локальной политики безопасности, система выдаст предупреждение, в котором будет указано, какое из требований политики безопасности не соблюдено.