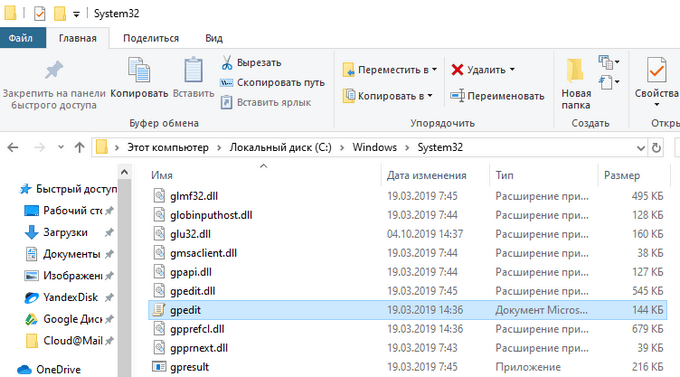

Запуск файла gpedit— 7 способ

Этот способ предполагает запуск редактора локальной групповой политики непосредственно с файла инструмента, находящегося в системной папке «Windows».

Вам также может быть интересно:

- Оптимизация Windows 10 для ускорения работы ПК

- Как удалить ненужные приложения Windows 10: 3 способа

Необходимы выполнить следующие действия:

- Откройте Проводник Windows, а затем пройдите по пути:

C:\Windows\System32

- В папке «System32» найдите файл «gpedit».

- Щелкните два раза по файлу левой кнопкой мыши для запуска редактора групповой политики.

Для облегчения доступа к gpedit.msc создайте ярлык файла, с которого потом можно будет запускать редактор локальной групповой политики:

- Щелкните по файлу «gpedit», находящемуся в папке «System32», правой кнопкой мыши.

- В открывшемся контекстном меню сначала выберите пункт «Отправить», а потом «Рабочий стол (создать ярлык).

На Рабочем столе вашего компьютера появится ярлык для запуска системного инструмента. Для большего удобства, ярлык приложения можно закрепить на Панели управления или в меню «Пуск».

Планирование создания правил политики

Планируя применение политик ограниченного использования программ, всегда полезно и настоятельно рекомендуется предварительно провести их «обкатку» в тестовой среде. Ввиду сложности структуры на первоначальном этапе возможны ошибки, которые, конечно, лучше исправлять не на рабочей системе. В случае «срабатывания» правила политики в локальный журнал компьютера заносится событие. Код содержит тип правила, его вызвавшего (865 — уровень безопасности по умолчанию, 866 — правило для пути, 867 — правило для сертификата, 868 — правило для зоны Интернета или правило для хеша).

При создании политики, имеющей уровень безопасности Не разрешено, необходимо будет определить, какой код может быть разрешен для запуска пользователем. Как отмечалось выше, эта задача может быть достаточно трудоемкой. Для облегчения процесса инвентаризации программ можно задействовать их отслеживание с помощью расширенного ведения журнала. Этот способ достаточно прост и эффективен.

На тестовом компьютере активируется политика ограничения программ, и в качестве уровня безопасности устанавливается параметр Неограниченный. Все дополнительные правила из политики удаляются. Суть в том, что, несмотря на отсутствие ограничений, при активировании политики можно включить функцию расширенного ведения журнала, в который будет заноситься информация о запущенных программах. Выполнив на тестовом компьютере запуск минимально необходимого пользователю набора программ, а затем, проанализировав этого журнал, можно разработать все необходимые правила для политики.

Для включения режима расширенного ведения журнала на тестовом компьютере создайте параметр реестра в ветви HKLM\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers с именем LogFileName. Его значение должно содержать путь к каталогу, где будет расположен файл журнала. Содержимое журнала выглядит следующим образом:

winlogon.exe (PID = 452) identified C:\WINDOWS\system32\userinit.exe as Unrestricted using path rule, Guid = {191cd7fa-f240-4a17-8986-94d480a6c8ca}

Эта запись «переводится» так: родительский процесс winlogon.exe, имеющий значение идентификатора (PID) 452, выполнил запуск C:\Windows\system32\userinit.exe; правило, вызвавшее «срабатывание» — правило для пути с уровнем безопасности Неограниченный (Unrestricted), имеет код GUID {191cd7fa-f240-4a17-8986-94d480a6c8ca}. Каждое правило имеет свой идентификатор GUID. После того, как политика ограниченного использования программ применена, ее конфигурация хранится в системном реестре. Список контроля доступа, защищающий разделы реестра, позволяет только администраторам и учетной записи SYSTEM изменять ее. Политика пользователя хранится в разделе HKCU\Software\Policies\Microsoft\Windows\, политика компьютера хранится в разделе HKLM\SOFTWARE\Policies\Microsoft\Windows\.

Параметры политик в реестре

В случае каких-либо ошибок можно найти правило по его коду GUID и выяснить причину ошибки. По окончании отладки всех правил, на рабочей системе ведение журнала желательно прекратить, удалив параметр LogFileName из реестра для уменьшения использования дискового пространства и снижения быстродействия системы. В случае, если политика содержит параметры только для компьютера или пользователя, для ускорения обработки политики следует отключить неиспользуемые компоненты GPO.

Также для определения тех программ, которым потребуется создать разрешающие правила, можно воспользоваться утилитой msinfo32.exe. Для этого запустите все необходимые приложения, после этого нажмите кнопку Пуск, выберите Выполнить и введите команду msinfo32.exe. В окне программы msinfo32 разверните узел Программная среда и выберите Выполняемые задачи.

Фильтры политик

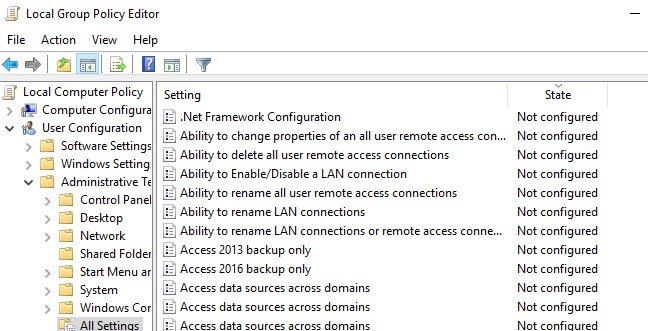

Минусом редактора является отсутствие функции поиска. Существует множество различных настроек и параметров, их

больше трех тысяч, все они разбросаны по отдельным папкам, а поиск приходится осуществлять вручную. Однако

данный процесс упрощается благодаря структурированной группе из двух ветвей, в которых расположились

тематические папки.

Например, в разделе «Административные шаблоны», в любой конфигурации, находятся

политики, которые никак не связаны с безопасностью. В этой папке находится еще несколько папок с определенными

настройками, однако можно включить полное отображение всех параметров, для этого нужно нажать на ветвь и выбрать

пункт в правой части редактора «Все параметры», что приведет к открытию всех политик

данной ветви.

Экспорт списка политик

Если все-таки появляется необходимость найти определенный параметр, то сделать это можно только путем экспорта

списка в текстовый формат, а потом уже через, например Word, осуществлять поиск. В главном окне редактора

есть специальная функция «Экспорт списка», он переносит все политики в формат TXT и

сохраняет в выбранном месте на компьютере.

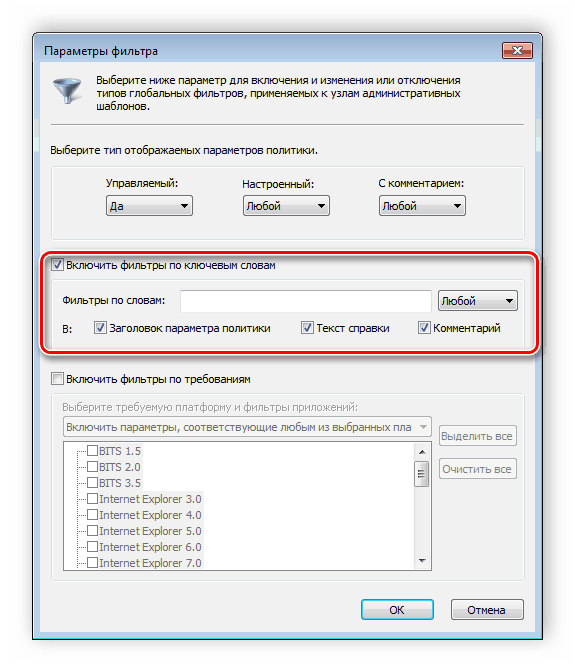

Применение фильтрации

Благодаря появлению ветви «Все параметры» и улучшению функции фильтрации поиск

практически не нужен, ведь лишнее откидывается путем применения фильтров, а отображаться будут только

необходимые политики. Давайте подробнее рассмотрим процесс применения фильтрации:

-

- Выберите, например, «Конфигурация компьютера», откройте

раздел «Административные шаблоны» и перейдите в «Все

параметры».

- Выберите, например, «Конфигурация компьютера», откройте

-

- Разверните всплывающее меню «Действие» и перейдите

в «Параметры фильтра».

- Разверните всплывающее меню «Действие» и перейдите

-

- Поставьте галочку возле пункта «Включить фильтры по ключевым словам». Здесь

имеется несколько вариантов подбора соответствий. Откройте всплывающее меню напротив строки ввода текста

и выберите «Любой» – если нужно отображать все политики, которые

соответствуют хотя бы одному указанному слову, «Все» – отобразит

политики, содержащие текст из строки в любом порядке, «Точный» –

только параметры, точно соответствующие заданному фильтру по словам, в правильном порядке. Флажками

снизу строки соответствий отмечаются места, где будет осуществляться выборка.

- Поставьте галочку возле пункта «Включить фильтры по ключевым словам». Здесь

-

- Нажмите «ОК» и после этого в

строке «Состояние» отобразятся только подходящие параметры.

- Нажмите «ОК» и после этого в

В том же всплывающем меню «Действие» ставится или убирается галочка напротив

строки «Фильтр», если нужно применить или отменить заранее заданные настройки подбора

соответствий.

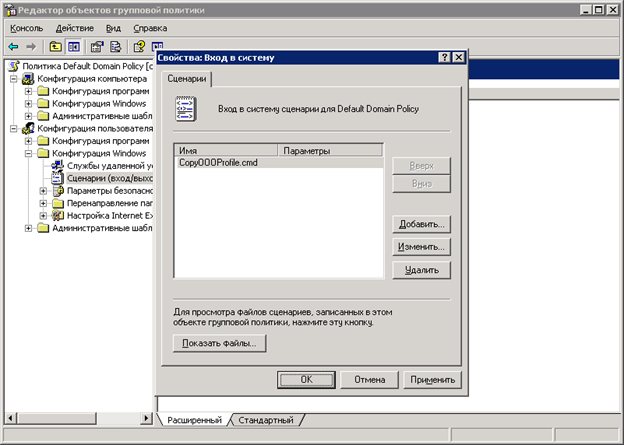

Локальная политика безопасности команда загрузки/входа/завершения работы

Сценарии можно настраивать разные. Подойдут все, неконфликтующие с Сервером сценариев Виндовс. Это JavaScripts, VBScripts и др.

Настройка сценария входа

Кликните 2 раза на Active Directory. Потом на Пользователи и компьютеры. Затем два щелчка на rescit.com. Пройдите в Свойства, там открыть групповые политики. В параметрах пройдите по пути ОГП – Политика домена по умолчанию – Ссылки на ОГП – Изменение. Щелкните на Конфигурации пользователя – Конфигурация ОС – Сценарии. Два раза щелкните на Вход в ОС. В развернувшейся консоли появляется список сценариев. Они действуют, когда юзер заходит в ОС. В окне они расположены по порядку запуска. Изменить порядок можно перемещаясь по меню стрелками.

Клавиша Добавить поможет внести в список новый локальный сценарий. Клавиша Изменить позволит внести корректировки в сценарий, а Показать файлы – изменения в код.

- LiveJournal

- Blogger

Клавиша Добавить поможет внести в список новый локальный сценарий. Клавиша Изменить позволит внести корректировки в сценарий, а Показать файлы – изменения в код.

BitLocker To Go на страже мобильных носителей

Дальнейшим развитием технологии BitLocker стала появившаяся в Windows 7 функция BitLocker To Go, обеспечивающая надёжную защиту данных на съёмных носителях (флэшках и внешних жёстких дисках) даже в том случае, если устройство оказывается потерянным или украденным

При этом важной особенностью является то, что новый механизм шифрования взаимодействует не только с портативными носителями, отформатированными в NTFS, но и с FAT, FAT32 и ExFAT-разделами. С защищёнными средствами BitLocker To Go дисками можно работать в предыдущих версиях операционных систем Microsoft — Windows XP и Vista

Правда, только в режиме чтения.

Безопасный Интернет с Internet Explorer 8

В состав Windows 7 входит браузер Internet Explorer 8, который характеризуется развитыми средствами обеспечения безопасности. Достаточно упомянуть функцию подсвечивания домена второго уровня, которая позволяет вовремя заметить неладное и избежать уловки сетевых мошенников, заманивающих пользователей на поддельный сайт с похожим на известное доменным именем, отказ от административных привилегий при запуске ActiveX, а также технологию Data Execution Prevention. Суть последней заключается в том, что когда браузер попытается выполнить какой-либо код, находящейся в памяти, система попросту не даст ему это сделать. В браузере имеются модель предупреждения XSS-атак (Cross-Site Scripting), а также система SmartScreen, генерирующая уведомления при попытке посещения потенциально опасных сайтов и защищающая от вредоносного ПО. Средства Automatic Crash Recovery позволяют восстановить все ранее открытые вкладки после аварийного завершения работы приложения, а режим просмотра веб-страниц InPrivate позволяет не оставлять следов при работе на компьютерах общего доступа.

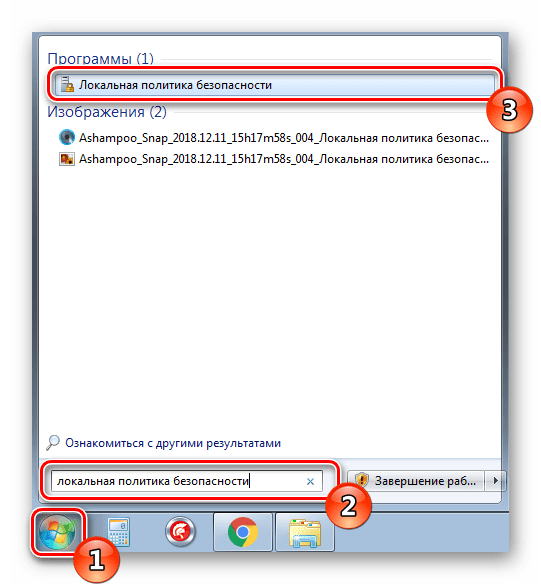

Запускаем меню Локальной политики безопасности в Windows 7

Microsoft предлагает своим юзерам четыре достаточно простых метода перехода в рассматриваемое меню. Действия в каждом из них немного отличаются, а сами способы будут полезны в определенных ситуациях. Давайте рассмотрим каждый из них, начиная с самого простого.

Способ 1: Меню «Пуск»

Каждый владелец Windows 7 знаком с разделом «Пуск». Через него осуществляется переход в различные директории, запуск стандартных и сторонних программ и открытие других объектов. Внизу находится строка поиска, которая позволяет отыскать утилиту, софт или файл по названию. Введите в поле «Локальная политика безопасности» и дождитесь отображения результатов. Кликните на результат, чтобы запустить окно политик.

Способ 2: Утилита «Выполнить»

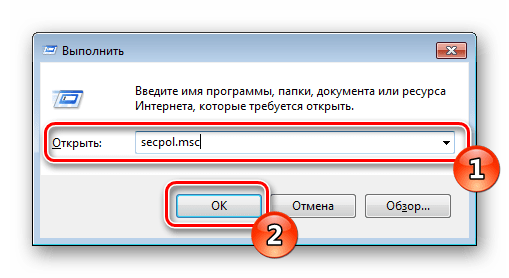

Встроенная в операционную систему утилита «Выполнить» предназначена для запуска разных директорий и других системных инструментов посредством ввода соответствующей команды. Каждому объекту присваивается собственный код. Переход к нужному вам окну осуществляется так:

- Откройте «Выполнить», зажав комбинацию клавиш Win + R.

- Введите в строке secpol.msc , а затем нажмите на «ОК».

Ожидайте появления основного раздела политик безопасности.

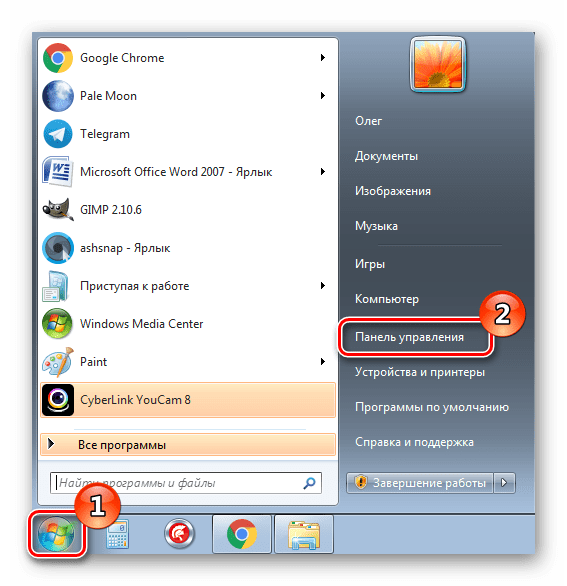

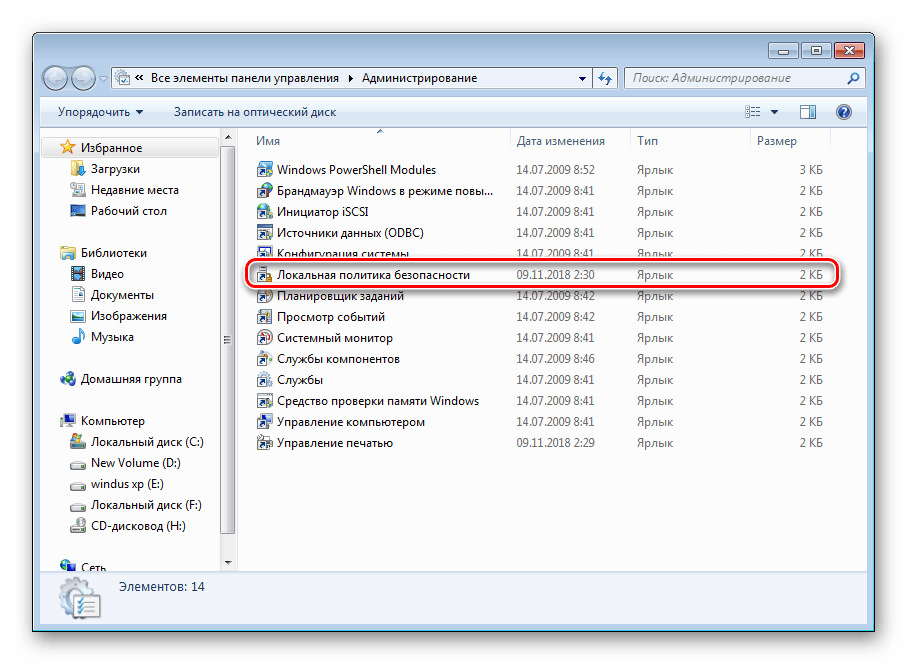

Способ 3: «Панель управления»

Основные элементы редактирования параметров ОС Виндовс 7 сгруппированы в «Панель управления». Оттуда вы можете с легкостью попасть и в меню «Локальная политика безопасности»:

- Через «Пуск» откройте «Панель управления».

В списке категорий отыщите ссылку «Локальная политика безопасности» и кликните на ней дважды левой кнопкой мыши.

Дождитесь, пока откроется главное окно необходимой вам оснастки.

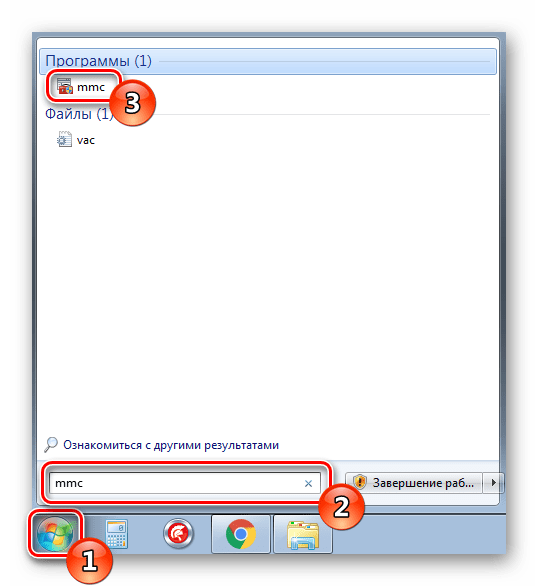

Способ 4: Консоль управления Microsoft

Консоль управления предлагает пользователям расширенные функции управления компьютером и другими учетными записями с помощью встроенных в нее оснасток. Одной из них и является «Локальная политика безопасности», добавление которой в корень консоли производится следующим образом:

- В поиске «Пуск» напечатайте mmc и откройте найденную программу.

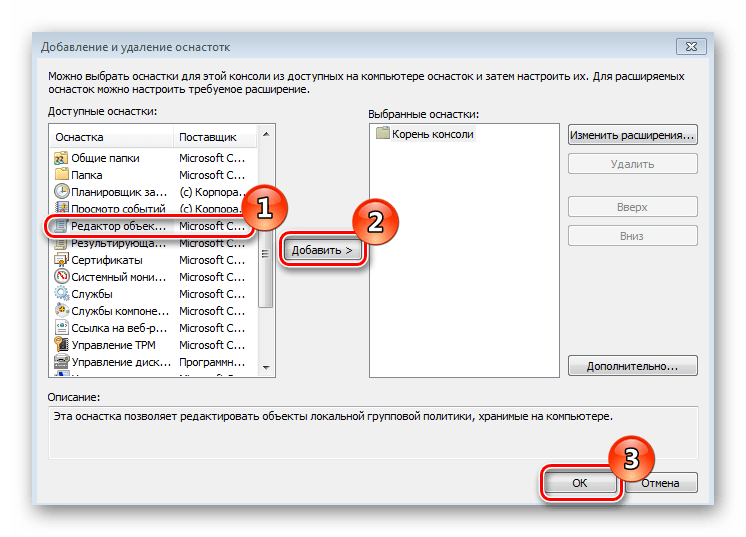

Разверните всплывающее меню «Файл», где выберите пункт «Добавить или удалить оснастку».

В списке оснасток отыщите «Редактор объектов», кликните на «Добавить» и подтвердите выход из параметров, кликнув на «ОК».

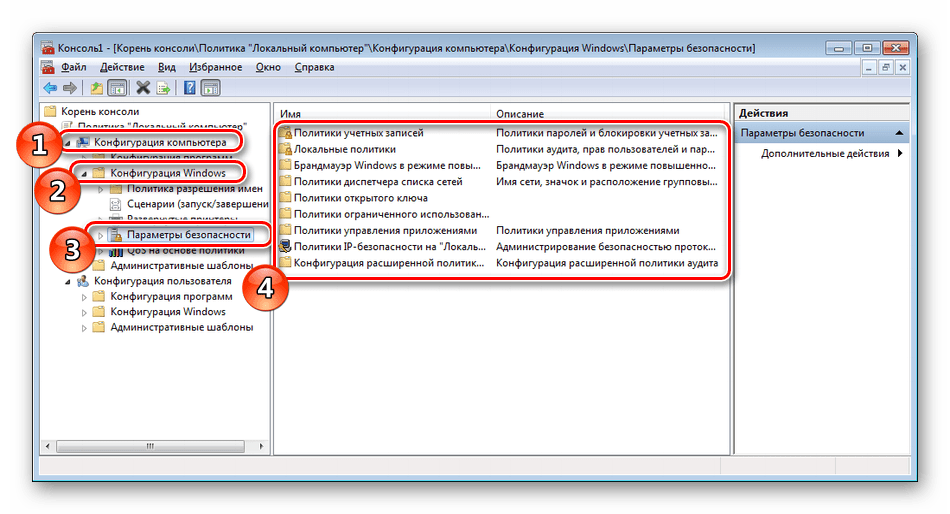

Теперь в корне оснастки появилась политика «Локальный компьютер». В ней разверните раздел «Конфигурация компьютера» — «Конфигурация Windows» и выберите «Параметры безопасности». В разделе справа появились все политики, которые касаются обеспечения защиты операционной системы.

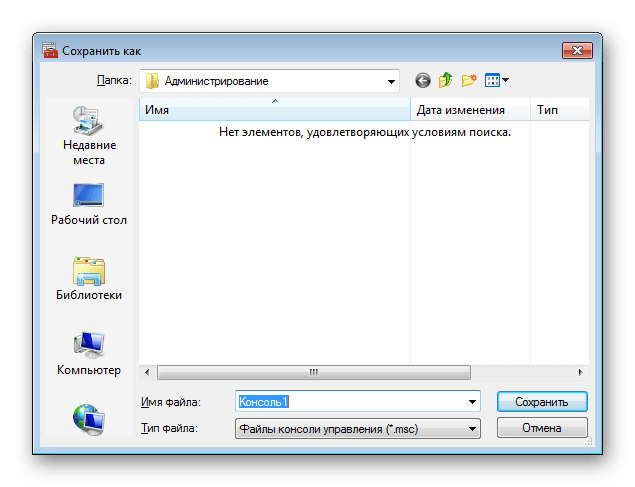

Перед выходом из консоли не забудьте сохранить файл, чтобы не потерять созданные оснастки.

Теперь осталось только выбрать правильную конфигурацию открывшейся оснастки. Каждый раздел редактируется под индивидуальные запросы пользователя. Разобраться с этим вам поможет отдельный наш материал.

На этом наша статья подошла к концу. Выше вы были ознакомлены с четырьмя вариантами перехода в главное окно оснастки «Локальная политика безопасности». Надеемся, все инструкции были понятны и у вас больше не осталось вопросов по этой теме.

Если вы посчитали, что, настроив на своём сервере антивирусы, вы на 100% обезопасили себя и своих клиентов от каких бы то ни было инцидентов, то это ещё не всё. Вам не помешают групповые настройки, исключающие любые ошибки.

Как на практике применить групповые политики в Windows 10

Здравствуйте, уважаемые читатели моего блога. В некоторых статьях я неоднократно использовал возможности системной утилиты gpedit, которая позволяет управлять запуском и установкой приложений, контролировать поведение пользователей, ограничивать некоторые возможности ОС

Сегодня я хотел бы подробно рассказать о такой важной вещи, как настройка групповых политик в Windows 10. Будет рассмотрено несколько полезных примеров, которые могут Вам пригодиться

Сразу же подчеркну, что подобный функционал доступен только в «Профессиональной» и «Корпоративной» версиях операционной системы Microsoft. Но есть способ установить утилиту и для «Домашней» (Home) версии. Если этого не делать, то вносить изменения в некоторые аспекты ОС придется через редактирование реестра, что менее безопасно и не так удобно, чем с помощью графического интерфейса.

Добавление утилиты для версий «Домашняя» и «Стартер»

Нам понадобится скачать вот этот архив с патчем:

Групповые политики для Windows Home Скачано: 1642, размер: 855 Кб, дата: 08.Авг.2016

Распаковываем в любую папку и запускаем установщик setup.exe с правами администратора.

Когда появится последнее окно с кнопкой «Закончить установку» (Finish), не спешите её нажимать. Если используете систему 64 bit, то следует зайти в каталог, где расположены системные файлы (Windows) и скопировать из временной папки Temp/gpedit следующие dll-файлы:

- gpedit

- appmgr

- fde

- gptext

- fdeploy

- gpedit.msc

- Вставляем их в директорию %WinDir%\System32

- Теперь заходим в каталог SysWOW64 и с него копируем папки:

- GroupPolicy

- GroupPolicyUsers

- GPBAK

- И один файл gpedit.msc

- Вставляем их System32 и перезапускаем ПК.

- После запуска пробуем войти в консоль «Выполнить» (Win + R) и вбиваем в поле ввода следующую команду:

В случае возникновения ошибки (если не удается войти) следует пройти по пути: Windows\ Temp\ gpedit и там в ручном режиме запустить файл, соответствующий разрядности Вашей ОС – xbat или x86.bat.

Вот и всё. Теперь Ваша «Домашняя» версия поддерживает возможность настройки групповых политик.

Примеры работы групповых политик на практике

О том, как запустить утилиту было сказано выше. Не буду повторяться. Когда откроется окно редактора локальной групповой политики, слева отобразится перечень элементов для конфигурации ПК и пользователя, а справа – более конкретные параметры, а также подробная информация о выбранном пункте.

Уверен, Вы хотите поскорее перейти от сухой теории к рассмотрению живых примеров.

Установка запрета на запуск приложений

- Переходим по следующему пути: «Конфигурация пользователя», затем «Административные шаблоны», выбираем подпапку «Система».

- Справа отобразится перечень возможностей.

- Допустим, мы не хотим запускать определенные приложения из соображений безопасности. Для этого открываем настройки пункта «Не запускать указанные приложения Windows».

- В открывшемся окне выделяем о, а после этого кликаем по кнопке «Показать» (которая откроет перечень запрещенных программ).

- Теперь осталось только прописать имена .exe файлов в данном списке, и сохранить изменения, нажав на «ОК».

- После попытки запуска указанного софта будет появляться следующая ошибка:

Чтобы отключить запрет, нужно просто удалить нужный файл из «черного списка».

Внесение изменений в UAC

Если Вам надоело всплывающее окно, которое появляется каждый раз, когда Вы пытаетесь запустить стороннее приложение, значит необходимо изменить некоторые параметры управления учетными записями. Для этого:

- Переходим к папке «Конфигурация ПК», затем – «Конфигурирование Windows». После этого открываем директорию «Параметры безопасности», переходим в «Локальные политики».

- Справа отобразится перечень настроек. Нас интересует следующая опция: «Запрос согласия для исполняемых файлов не из Windows».

- Чтобы полностью отказаться от появления уведомлений, выбираем из списка вариант «Повышение без запроса».

Это лишь парочка простейших примеров, которые могут помочь в решении некоторых проблем. Я рекомендую более подробно изучить работу данного системного клиента, чтобы научиться управлять большинством возможностей Windows 10.

C уважением, Виктор

it-tehnik.ru

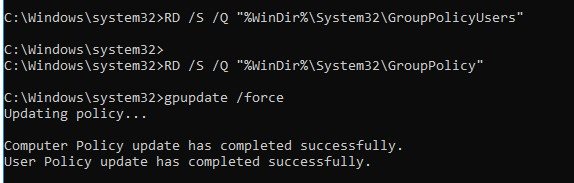

Сброс настроек локальной GPO из командной строки

Для принудительного сброса всех текущих настроек групповых политик в Windows вам нужно удалить файлы Registry.pol. Допустимо целиком удалить каталоги с файлами настройки политик. Сделать это можно следующими командами, запущенными в командной строке с правами администратора: RMDIR /S /Q «%WinDir%\System32\GroupPolicyUsers»

RMDIR /S /Q «%WinDir%\System32\GroupPolicy»

В Windows 10 2004 команда rd.exe была удалена из образа, поэтому для удаления каталогов нужно использовать команду rmdir.exe.

После этого нужно сбросить старые настройки политик в реестре, применив GPO с чистыми настройками:

gpupdate /force

Данные команды сбросят все настройки локальной GPO в секциях Computer Configuration и User Configuration.

Откройте консоль редактора gpedit.msc и убедитесь, что все политики перешли в состояние “Не задано”/”Not configured”. После запуска консоли gpedit.msc удаленные папки GroupPolicyUsers и GroupPolicy будут пересозданы автоматически с пустыми файлами Registry.pol.

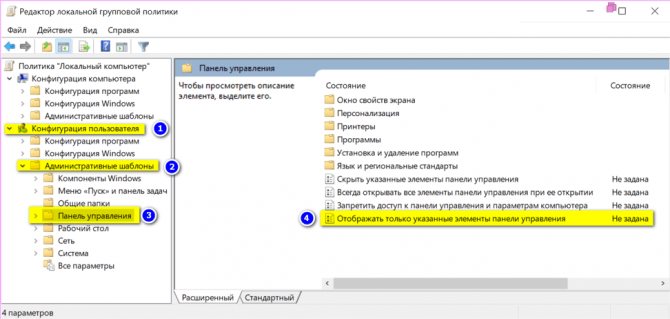

Пример последовательности действий при редактировании определенной политики

Чтобы на примере рассмотреть настройку политик, в данной статье будет описан механизм скрытия всех апплетов Панели управления, кроме определенных. При администрировании рабочей станции иногда бывает целесообразно скрыть для неопытного пользователя большую часть апплетов Панели управления, оставив только необходимые. Для этого:

- Войти в систему под учетной записью администратора.

- Запустить Редактор локальной групповой политики Открыть окно Выполнить,

- Ввести gpedit.msc,

- Нажать Enter.

Последовательно развернуть элементы Конфигурация пользователя >Административные шаблоны >Панель управления в окне Редактора локальной групповой политики.

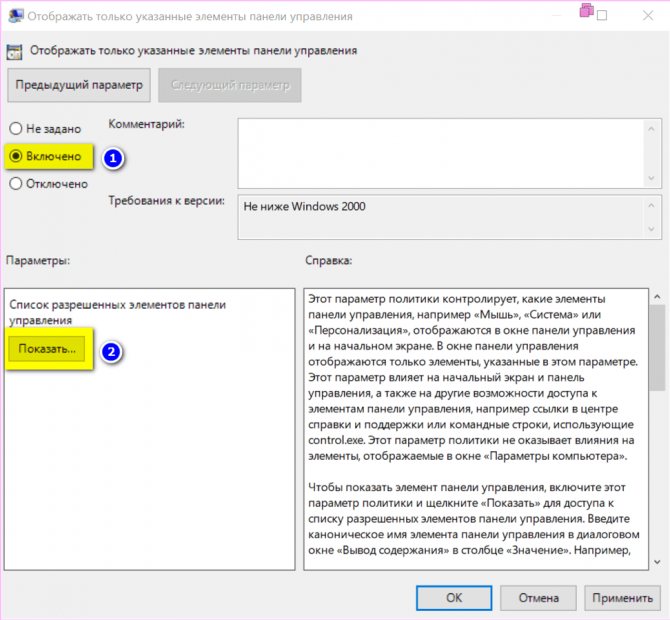

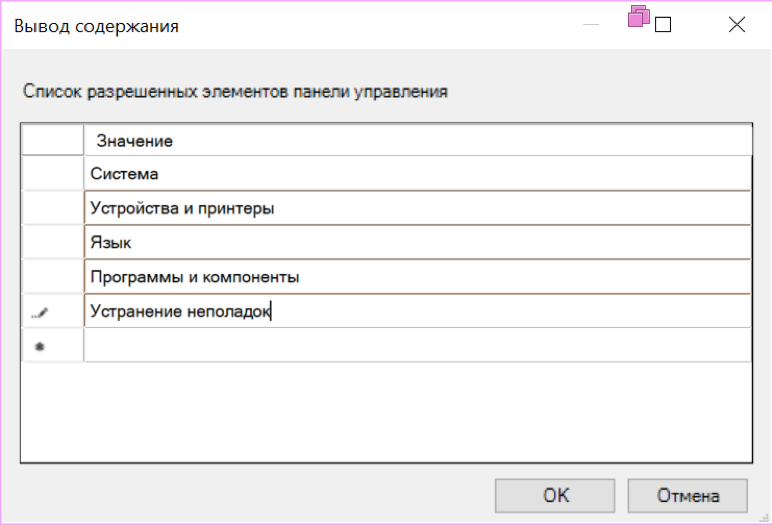

Рис.8 Редактирование параметра политики Отображать только указанные объекты панели управления

- Дважды щелкнуть ЛКМ по параметру политики Отображать только указанные объекты панели управления.

- Выбрать значение Включено.

Рис.9 Редактирование параметра политики Отображать только указанные объекты панели управления

- Нажать кнопку Показать, чтобы вызвать диалоговое окно Вывод содержания.

- Ввести имя апплета или апплетов, которые необходимо показывать в Панели управления, и нажать Enter.

Рис.10 Список разрешенных элементов панели управления

- Нажать OK.

- Закрыть редактор локальной групповой политики

- Проверить результат

Для некоторых политик, чтобы изменения вступили в силу сразу, необходимо в окне Выполнить ввести gpupdate /force .

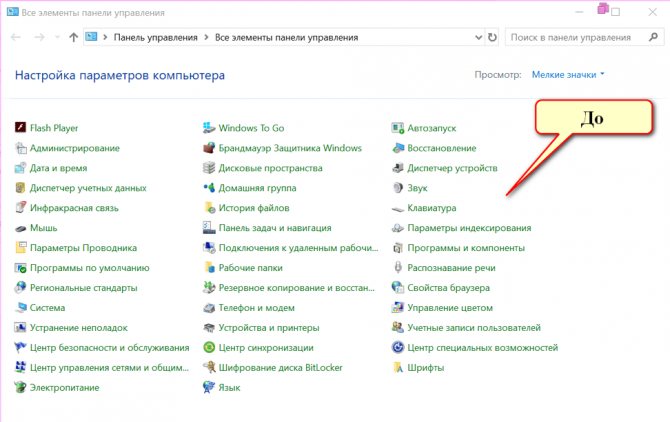

Рис.11 Список элементов панели управления до изменения параметра локальной групповой политики

![]()

Рис.12 Список элементов панели управления после изменения параметра локальной групповой политики

Изменения, которые вносятся через редактор локальной групповой политики, будут применены для всех учетных записей, зарегистрированных в системе, включая учетную запись администратора, который инициировал изменения.

Чтобы настраивать политики для конкретных пользователей, в операционной системе Windows применяется многоуровневая локальная групповая политика:

- стандартная локальная групповая политика, позволяющая изменять системные и пользовательские настройки, которые будут применены для всех пользователей операционной системы;

- групповая политика для администраторов и не администраторов. Эта групповая политика содержит только конфигурационные параметры пользователя и применяется в зависимости от того, является ли используемая учетная запись пользователя членом локальной группы Администраторы или нет;

- групповая политика для конкретного пользователя. Эта групповая политика содержит только конфигурационные параметры конкретного пользователя

Антивирус Microsoft Security Essentials — теперь и для российских пользователей!

В дополнение к перечисленным выше технологиям безопасности, Microsoft также предлагает Microsoft Security Essentials — бесплатное антивирусное решение, которое обеспечивает надежную защиту компьютера от всех возможных угроз, в том числе от вирусов, шпионских программ, руткитов и троянов. Microsoft Security Essentials работает тихо и незаметно в фоновом режиме, не ограничивая действия пользователей и не замедляя работу любых, даже низкопроизводительных компьютеров. Предлагаемый компанией Microsoft антивирус прост в использовании, оснащён интуитивно понятным интерфейсом, содержит самые современные технологии для защиты от вирусов и соответствует всем нормам в области компьютерной безопасности.

Защищённый доступ к ресурсам корпоративной сети

Раз уж речь зашла о VPN-подключениях, то нелишне будет обратить внимание читателей на DirectAccess — новую технологию корпорации Microsoft, обеспечивающую защищенное соединение с корпоративной сетью для удаленных пользователей, работающих через публичные сети. Основное отличие DirectAccess от VPN состоит в том, что безопасное соединение устанавливается в фоновом режиме без участия пользователя

Такой подход позволяет сделать максимально простой и удобной работу мобильных сотрудников без снижения обеспечиваемого уровня безопасности. Работа с новой функцией возможна только в том случае, если на компьютерах пользователей установлена корпоративная или максимальная редакция Windows 7, а на серверах компании используется платформа Windows Server 2008 R2.

Как открыть редактор локальной групповой политики (Консоль управления)

- С помощью поиска Win+Q находим консоль управления, для этого вводим в поисковую строку MMC.

- В консоли управления открываем меню Файл и выбираем пункт Добавить или удалить оснастку (для быстрого открытия этого пункта можно использовать комбинацию клавиш Ctrl+M в консоли управления).

- Дальше выделяем пункт Редактор объектов групповой политики и нажимаем Добавить > Готово > ОК.

Плюсом данного способа есть возможность сохранить файлы консоли управления хоть на рабочем столе и при необходимости иметь возможность быстро запускать консоль.

Выводы

Редактор локальной групповой политики часто используют пользователи для настройки операционной системы. Изменив групповую политику можно настраивать компьютер. Именно поэтому даже у нас на сайте можно найти множество статей где используется редактор групповой политики.

В этой статье мы рассмотрели лучшие способы как открыть редактор локальной групповой политики в Windows 10 Профессиональная. Сами же отдаем предпочтение способу открытия редактора с использованием окна выполнить.

«Редактор локальной групповой политики» позволяет настраивать параметры работы компьютера и пользовательских учетных записей, используемых в среде операционной системы. Windows 10, как и предшествующие ей версии, тоже содержит данную оснастку, и в нашей сегодняшней статье речь пойдет о том, как ее запустить.

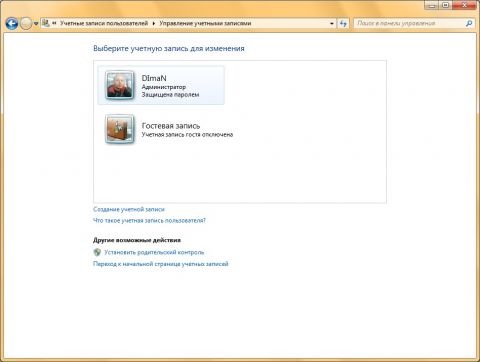

Особенности настроек Security Policy на локальном компьютере

Следует напомнить, что все действия, проводимые здесь, выполнялись под учётным аккаунтом, входящим в администраторскую группу (Windows XP, «Семёрка») на локальном компьютере или в группу «Domen Administrators» (Windows Сервер 2008), в подсоединённом к доменной сети узле.

Чтобы выполнить этот пример необходимо сначала присвоить гостевому учётному аккаунту другое имя. Для этого выполняем следующие действия.

- Открывается консольное приложение «Local Security Politics» или выполняется переход в узел «Security Parameters» консоли «Local Group Politics Editor»;

- Переходим в раздел «Local Politics», а потом — в «Security Parameters»;

- Двойным нажатием на кнопку мышки открываем «User’s accounts: Rename guest user account»;

- В поле ввода прописываем Гостевая запись и нажимаем ОК.

- Компьютер нужно перезагрузить. (В Windows XP для этого нужно нажать на Завершение работы и нажать на Restart).

Технология AppLocker для контроля используемого на компьютере ПО

Администраторам предприятий различного масштаба часто приходится анализировать используемые сотрудниками приложения и ограничивать доступ к определенным программным продуктам, запуск которых может создать угрозу безопасности корпоративной сети. Для решения данной задачи в Windows 7 включён усовершенствованный вариант инструмента Software Restriction Policies, получивший название AppLocker. Он проще в использовании, а его новые возможности и расширяемость снижают затраты на управление и позволяют вести аудит запускаемых программ, а также гибко манипулировать правилами доступа к определённым приложениям и файлам, используя различные правила и условия вплоть до цифровых подписей продуктов. AppLocker настраивается в рамках домена с помощью групповой политики или на локальном компьютере в оснастке локальных политик безопасности.