Скрыть папку Windows с помощью CLSID

Теперь давайте посмотрим, как скрыть папку Windows, используя код CLSID. Код CLSID (Class IDentifier) представляет собой буквенно-цифровой код, используемый операционными системами Microsoft для распознавания и управления файлом. При использовании этого метода папка будет не скрыта, а замаскирована.

В приведенном ниже примере папка, которую мы хотим скрыть, называется Personal и находится на рабочем столе Windows.

- Создайте новую папку на рабочем столе вашего компьютера и назовите её Personal.

- Скопируйте или перенесите все папки и файлы, которые хотите скрыть, в папку Personal.

- Откройте командную строку Windows.

- В командной строке введите cd desktop, чтобы перейти в каталог, в котором мы создали папку Personal. Нажимаем клавишу Enter на клавиатуре компьютера.

- Наберите ren Personal Personal.{20D04FE0-3AEA-1069-A2D8-08002B30309D} и нажмите клавишу Enter на клавиатуре компьютера.

- Значок папки изменится и будет заменён на Этот компьютер.

- Если дважды щелкнуть папку «Personal» вместо просмотра содержимого папки, откроется окно «Этот компьютер». Это происходит потому, что буквенно-цифровой код внутри фигурных скобок является идентификатором CLSID Этого ПК. Каждый CLSID идентифицирует тип файла и информирует Windows о том, как следует управлять этим файлом. Другими словами, если мы изменим CLSID папки на CLSID, идентифицирующим другой класс, рассматриваемая папка будет рассматриваться, как если бы это был файл другого типа.

Как переименовать папку

На этом этапе для дополнительной маскировки папки мы можем переименовать.

- Поместите указатель мыши на папку Personal и нажмите правую кнопку мыши.

- Нажмите Переименовать.

- Переименуйте папку следующим образом:

- Этот компьютер для Windows 10 или Windows 8.1

- Компьютер, если вы используете Windows 8 , Windows 7 или Windows Vista.

Таким образом, папка будет видна любому, кто имеет доступ к компьютеру, как стандартная ссылка на «Этот компьютер».

Чтобы получить доступ к содержимому замаскированной папки, мы должны восстановить её.

Используя CLSID, мы можем скрыть папку Windows или, точнее сказать, замаскировать её, защитив информацию и личные данные. Распознавание замаскированной папки с CLSID возможно, но не для всех.

Важно: если жесткий диск, на котором вы скрыли папку, будет прочитан в другой операционной системе, папка будет видна

Как восстановить оригинальную папку

После объяснения, как скрыть папку Windows с кодом CLSID, давайте посмотрим, как её восстановить.

- Откройте командную строку Windows.

- В командной строке введите cd desktop и нажмите клавишу Enter на клавиатуре компьютера.

- Затем в командной строке введите:

- ren “Этот компьютер”.{20D04FE0-3AEA-1069-A2D8-08002B30309D} Personal, если используете Windows 10 или Windows 8.1

- ren “Компьютер”.{20D04FE0-3AEA-1069-A2D8-08002B30309D} Personal, если используете Windows 8 , Windows 7 или Windows Vista.

Нажмите клавишу Enter на клавиатуре компьютера.

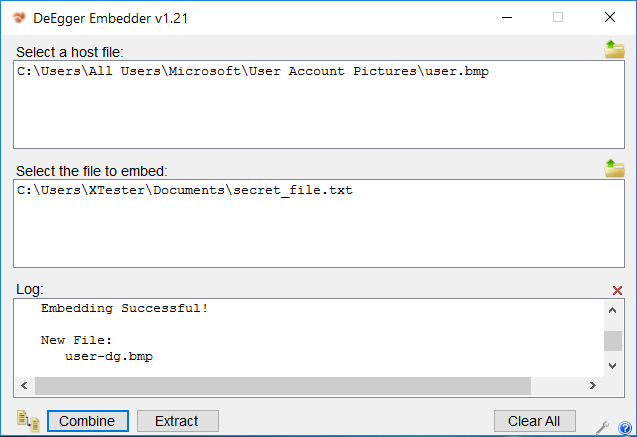

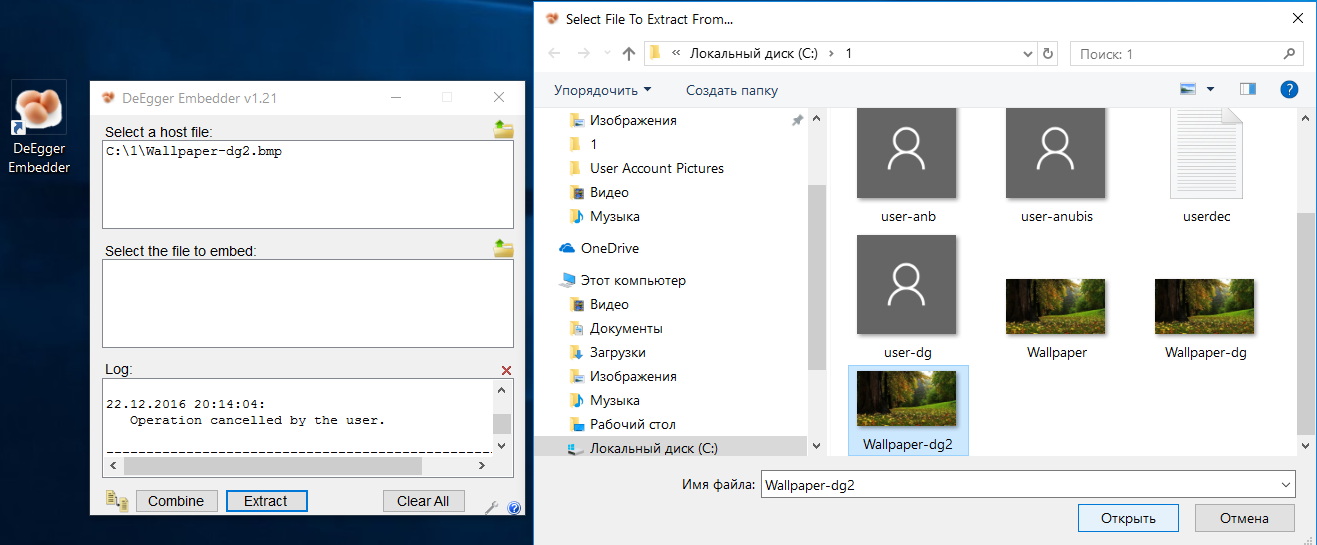

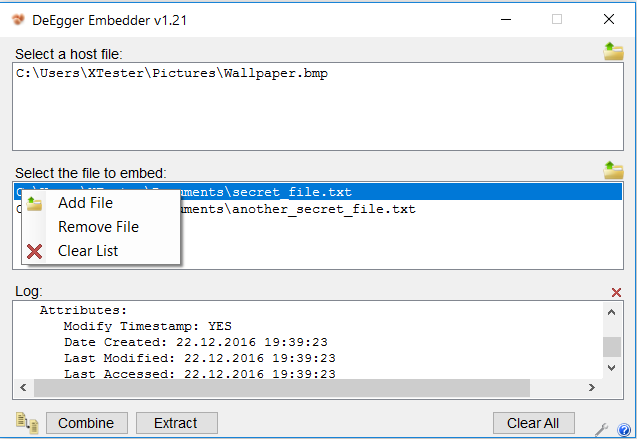

DeEgger Embedder

DeEgger Embedder — еще одна маленькая программа для стеганографии. В ней реализован уже больший набор функций, но его использование требует установки .NET Framework 3.5. Помимо редко используемых сегодня картинок BMP, программа поддерживает в качестве контейнеров PNG, JPG, видеофайлы AVI и музыкальные MP3. Утилита ведет подробный лог своих действий, который отображается прямо в главном окне.

Делаем пасхальные яйца!

Делаем пасхальные яйца!

Кнопка запуска алгоритма называется Combine, а не Encrypt, что более точно отражает процесс внедрения файлов. Извлекаются скрываемые файлы (стегосообщения) из мультимедийных контейнеров нажатием единственной кнопки Extract. Никакой защиты пин-кодом здесь нет.

Комбайн и экстракт

Комбайн и экстракт

Зато программа может обрабатывать несколько файлов сразу. Можно поместить несколько сообщений в один контейнер или одно в разные контейнеры.

Записываем несколько файлов в один контейнер

Записываем несколько файлов в один контейнер

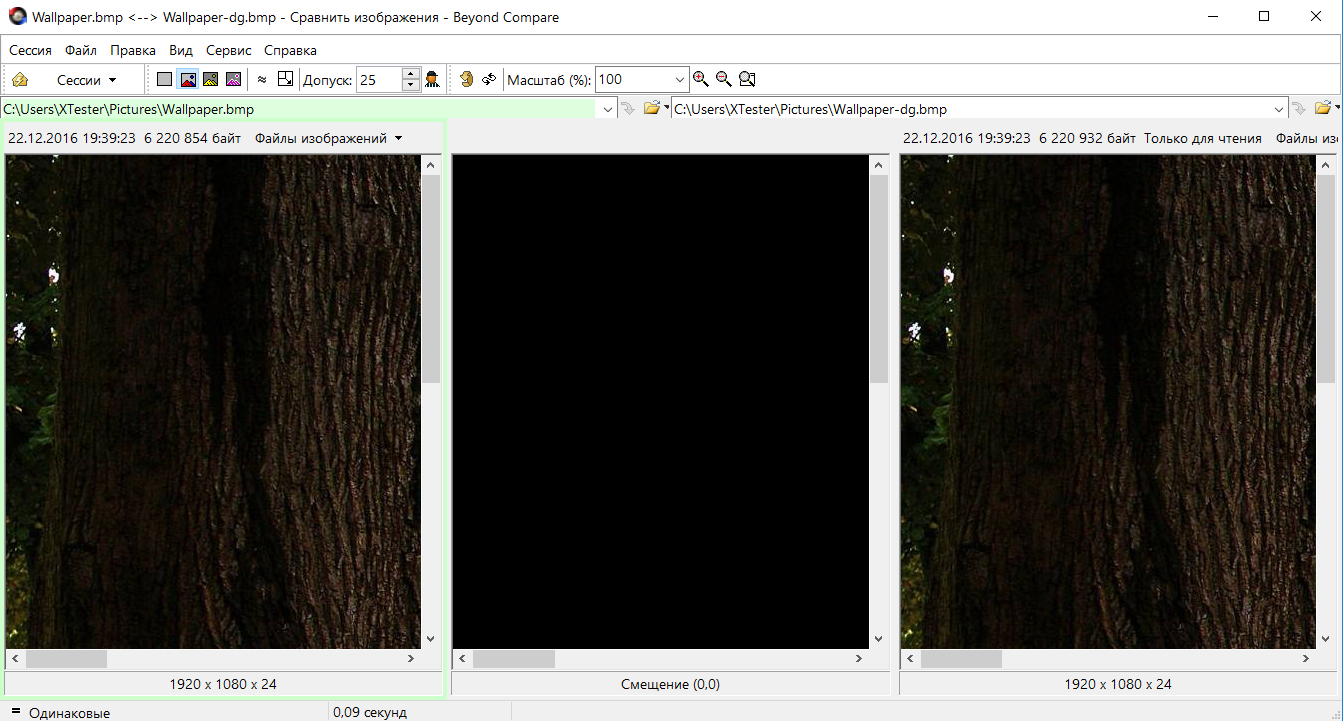

После обработки в DeEgger утилиты для сравнения изображений считают идентичными исходный и конечный файлы BMP. Реально же это пустой и заполненный контейнер в терминологии стеганографии.

Мнимая идентичность

Мнимая идентичность

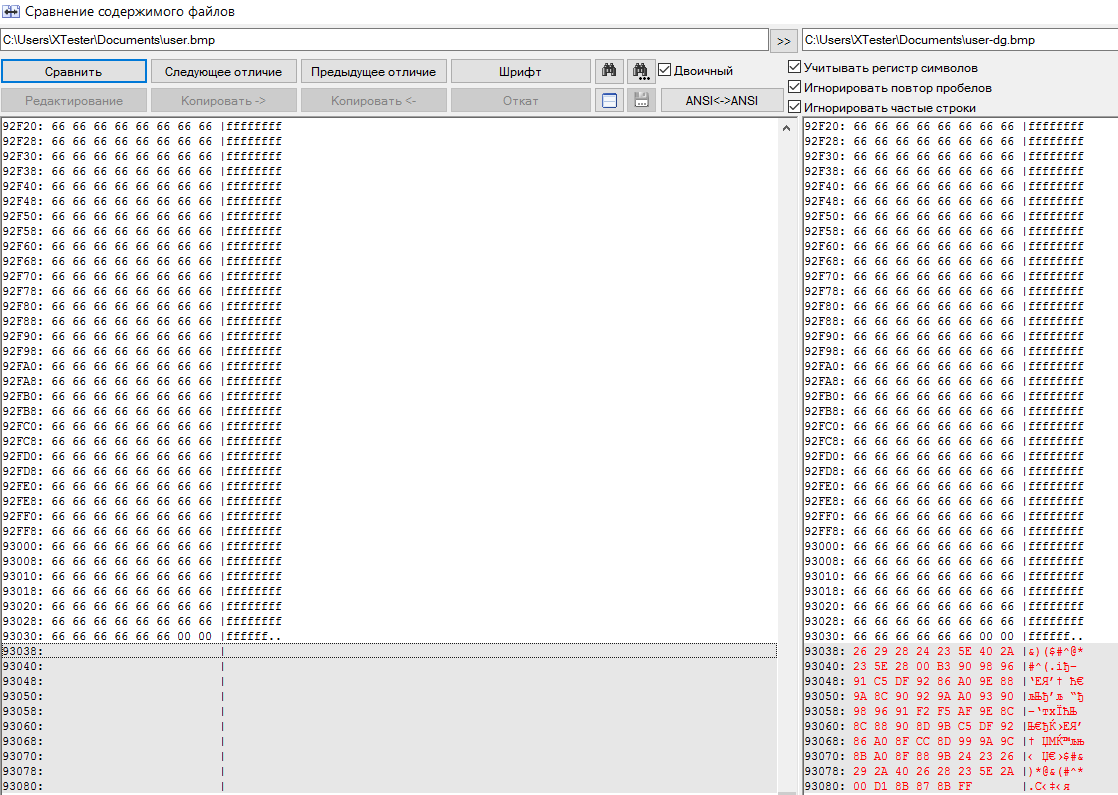

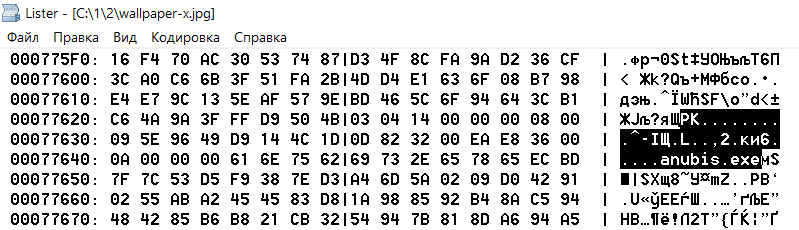

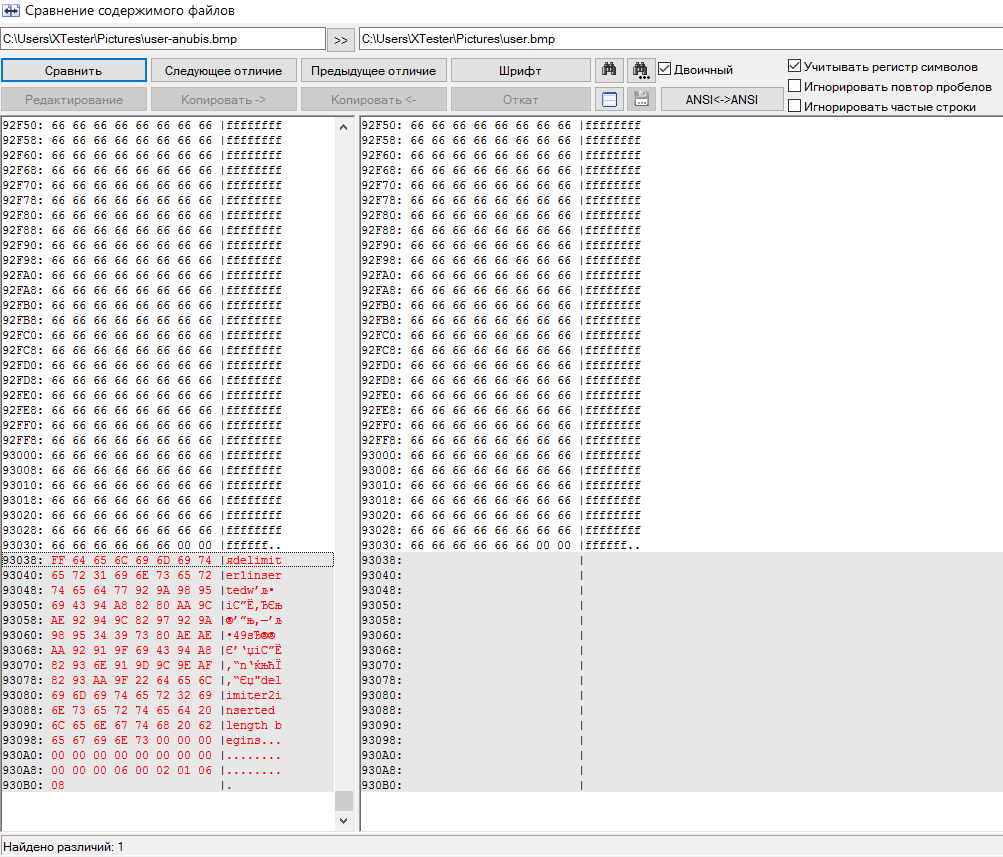

Сделаем побайтное сравнение. Знакомая картина? Так же как и Anubis, утилита DeEgger Embedder дописала стегосообщение в конец файла-контейнера. В картинке user.bmp много однотонных областей, поэтому такой аппендикс выглядит особенно заметно.

Те же пасхальные яйца, вид в коде

Те же пасхальные яйца, вид в коде

На первый взгляд, здесь нет явных указателей, по которым можно сделать поиск файлов, содержащих определенную строку. Однако приглядимся внимательнее. Для этого сделаем еще один контейнер с другим сообщением и сравним уже два заполненных контейнера между собой.

Находим указатель внедренного файла

Находим указатель внедренного файла

Вот одинаковый участок в шестнадцатеричном виде: .

Как видишь, несмотря на поддержку большего числа форматов, DeEgger недалеко ушел от Anubis. Скрываемые файлы так же записываются в конец файла-контейнера и имеют характерный вид, по которому их легко обнаружить.

Как провести поиск с помощью стороннего программного обеспечения?

Существует множество утилит, предлагающий рассматриваемый функционал, но особо выгодно себя продемонстрировала небольшая программа под названием «Everything», распространяемая не только на бесплатной основе с портативной версией, но и имеющая интерфейс на русском языке.

Функционал программы ограничен поиском, что можно назвать плюсом, так как интерфейс максимально прост и внешне напоминает «Проводник».

Для проведения поиска скрытого элемента с помощью программы «Everything» потребуется сделать лишь следующее:

- Запустите утилиту с правами администратора, предварительно установив её на компьютер, или используя портативную версию;

- Кликните по вкладке «Поиск» и выберите «Расширенный поиск»;

-

Откроется большой список параметров, которые позволяют провести тонкую настройку поискового запроса, заполните все известные вам данные искомого элемента и нажмите на кнопку «ОК»;

- После закрытия окна будет автоматически применён фильтр с результатами поиска, останется только найти нужный элемент из представленного списка.

Всё максимально просто и быстро.

RARJPEG

Скрывать одни файлы внутри других можно и безо всяких стеганографических утилит. Конечно, это будет не аккуратное «растворение» по алгоритму LSB, а простое слияние, однако у этого известного в узких кругах метода есть и свои преимущества. Во-первых, он доступен без дополнительных инструментов. Во-вторых, позволяет легко передать любой файл, загрузив его как графический на какой-нибудь сайт (например, хостинг картинок или, чаще, имиджборд).

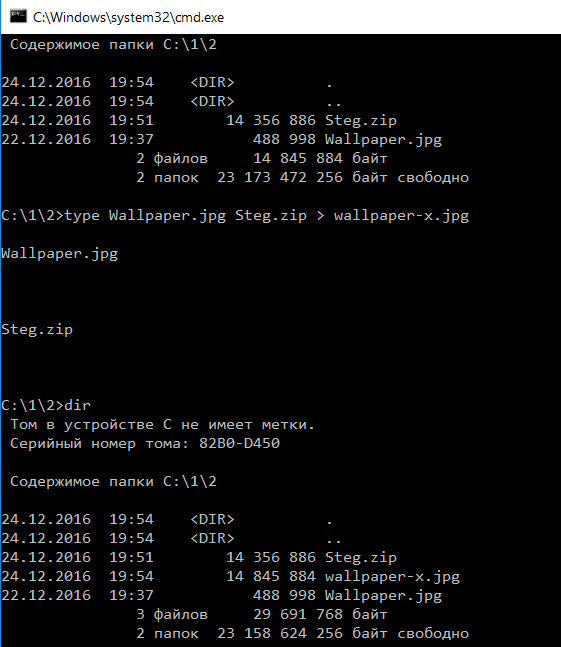

Смысл метода в том, что графические файлы (в частности, JPEG) начинают интерпретироваться сразу с заголовка, в то время как архивы считываются только с метки начала архива. Сама метка может располагаться внутри файла где угодно, так как, помимо обычных архивов, есть многотомные и самораспаковывающиеся.

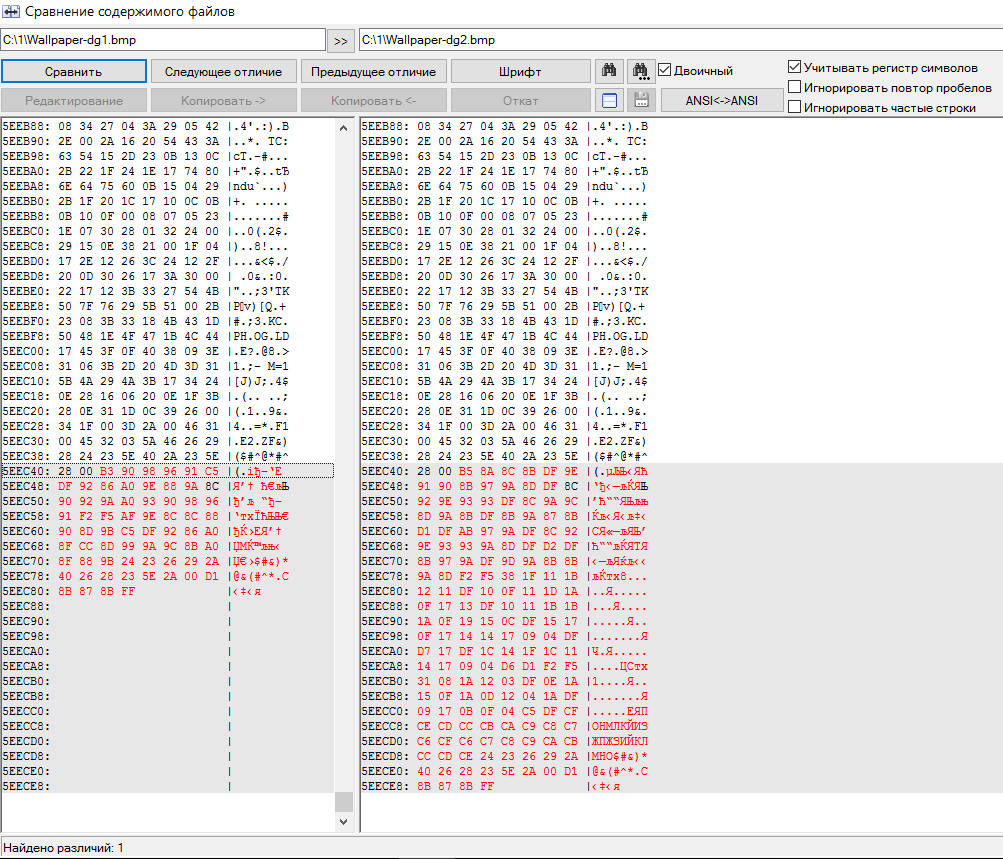

В качестве эксперимента упакуем все программы из сегодняшнего обзора в архив ZIP и добавим этот архив к файлу Wallpaper.jpg, создав новую картинку: Wallpaper-x.jpg. Просто запустим консоль Windows и напишем:

Дописываем ZIP к JPG

Дописываем ZIP к JPG

На выходе получится объединенный файл . Его можно просмотреть как картинку или же открыть любым архиватором, который поддерживает формат ZIP. Если изменить расширение файла на ZIP, то он откроется файловым менеджером как каталог. Можно даже обойтись без переименования, а сразу использовать архивный плагин через команду быстрой распаковки (например, {ALT}+{F9} в Total Commander). Все файлы из такой «картинки» будут извлечены без проблем.

Описанный трюк известен давно и работает также с некоторыми другими форматами файлов (как графических, так и архивов), однако наибольшую популярность получило сочетание RAR + JPEG.

Начало архива ZIP внутри картинки и имя первого архивного файла

Начало архива ZIP внутри картинки и имя первого архивного файла

Для чего Windows скрывает файлы и папки?

Если с желанием пользователей скрыть свою личную информацию всё предельно понятно, то с причинами сокрытия каталогов от пользователя со стороны самой операционной системой Windows всё несколько сложнее, и некоторые пользователи задаются вопросом: «Отчего и зачем?».

Не для кого не секрет, что в структуре операционной системы Windows существует огромное количество файлов и папок, которые не предназначены для глаз обычного пользователя, так как необдуманные их изменения могут привести к потере штатной работоспособности Windows.

Поэтому, скрывая системные компоненты, Windows пытается обезопасить себя, автоматически защищая неприкосновенность и доступность файлов пользователей.

Показать скрытые файлы и папки в Windows 11/10

Вам нужно будет открыть панель управления и затем выбрать параметры проводника. Параметры проводника в Windows 8.1 / 7 называются параметрами папки.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

Чтобы отобразить скрытые файлы, папки и диски на компьютере с Windows 11/10:

- Открыть параметры проводника

- Перейдите на вкладку «Просмотр».

- Найдите скрытые файлы и папки

- Выберите параметр Показать скрытые файлы, папки и диски.

- Нажмите Применить и выйти.

Показать защищенные файлы операционной системы

Если вы хотите отобразить и показать защищенные файлы операционной системы, вам необходимо снять флажок с параметра «Скрывать защищенные системные файлы (рекомендуется)» и нажать «Применить».

Кроме того, вы также можете открыть проводник, выбрать вкладку «Просмотр» и установить флажок «Скрытые элементы», чтобы сократить или скрыть файлы и папки.

Для вашей информации вы также можете получить доступ к Изменить папку и параметры поиска коробка отсюда.

Показать скрытые файлы с помощью командной строки

Процесс здесь довольно простой. Вот шаги, которые вы должны выполнить:

Откройте команду запуска и найдите командную строку. Выберите, чтобы запустить его от имени администратора.

Запишите папку, в которой вы хотите искать скрытые файлы. В этой статье мы будем использовать диск C: /. Получите доступ к вашему диску с помощью команды изменения каталога cd. Наша первая командная строка будет выглядеть примерно так

CDC:

Теперь введите следующую командную строку, которая покажет вам все скрытые файлы в выбранном вами месте.

dir / adh

Это покажет вам все скрытые файлы, в данном случае на диске C: /. Есть и другие ключевые слова, которые вы можете использовать с командой dir, если вам нужна конкретная информация. Все они должны использоваться одинаковым образом:

- / a — это покажет вам только скрытые папки.

- / a: d — это покажет вам все каталоги.

- / a: h — будут показаны только скрытые файлы.

- / adh — (тот, который мы использовали) дает вам всю вышеуказанную информацию вместе.

Теперь поговорим о PowerShell и о том, как этот процесс можно там воспроизвести.

Показать скрытые файлы с помощью PowerShell

- Откройте меню «Пуск» и найдите PowerShell, запустите его от имени администратора. (То же самое можно сделать и в меню опытного пользователя.)

- Здесь процесс очень похож. Получите доступ к выбранному вами местоположению с помощью ключевого слова cd каталога изменений. Он используется так же, как и в командной строке.

- Как только вы окажетесь в этом месте, введите следующую командную строку, которая отобразит вам все скрытые файлы внутри нее.

dir-Force

- Вы можете просматривать скрытые файлы в папке внутри корневой папки диска, добавляя имя этой папки в команду cd. Например, cd C: Program Files.

- Оказавшись внутри этой конкретной папки, введите / скопируйте следующую команду и нажмите ввод:

Get-ChildItem -Filter *. * -Recurse -Force -ErrorAction SilentlyContinue | где {$ _. Attributes -match «Скрытый»}

Существует большая вероятность того, что указанная выше командная строка может вернуть очень большое количество скрытых файлов и папок, что сделает невозможным их чтение.

В этом случае вы можете скопировать полученный результат и сохранить его в текстовом документе, изменив командную строку. Просто добавьте> log.txt в конец приведенной выше команды Get-ChildItem, и все данные будут сохранены в текстовый файл с именем log.txt.

СОВЕТ: Есть другой способ! Вы можете использовать attrib.exe для изменения атрибутов файлов и / или отображения скрытых файлов.

Этот пост покажет вам, как сделать файл или папку скрытыми или доступными только для чтения.

При желании вы также можете перечислить все скрытые файлы и папки на вашем компьютере с Windows.

БОНУСНЫЙ СОВЕТ:

.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

Вникаем в тонкости Windows 8

Эта версия операционной системы значительно отличается от Виндовс 7, что в своё время вызвало многие нарекания от пользователей. Изменения коснулись, в том числе и скрытых каталогов: в Windows 8 существует два типа файлов и папок, не видимых пользователю. Первый, это, собственно скрытые (hidden) разделы. Этим статусом обладают не только системные файлы и папки, но и компоненты различных сторонних приложений. Более того, сам пользователь может присвоить такой тип любому объекту на диске. Однако этой возможность часто пользуются и вредоносные программы, в результате чего, например, возникают проблемы с файлами на флешке.

Вторая категория невидимых файлов, это важные системные компоненты, которые таким образом защищены от вмешательства неопытных пользователей. Для двух этих типов алгоритм действий будет разным. Чтобы открыть обычные скрытые файлы и папки необходимо выполнить следующие действия:

Для начала следует открыть «Проводник», для чего можно воспользоваться стандартным ярлыком в «Панели задач».

№ 7. Рабочий стол Windows 8

В открывшейся папке в верхней панели настроек кликаем по меню «Вид» и выбираем функцию «Показать и скрыть». В открывшемся списке необходимо активировать чекбокс «Скрытые элементы». Таким же образом можно присвоить статус скрытый (hidden) любому выбранному файлу или папке.

№ 8. Настройки скрытия в Проводнике

Для того чтобы увидеть особы важные системные файлы необходимо произвести такие настройки:

В этом же меню «Вид» переходим в «Параметры»-«Изменить параметры папки и поиска».

№ 9. Настройки скрытых системных файлов и папок в Проводнике

В результате появиться окно настроек «Параметры папок», аналогичное таковому в Виндовс 7. Здесь следует перейти во вкладку «Вид» и снять чекбокс с функции «Скрывать» защищённые системные файлы (рекомендуется).

№ 10. Настройки параметров папок в Windows 8

Добраться до этого окна можно и по-другому:

В Пуске, который в восьмёрке имеет непривычный интерфейс Metro, кликаем по значку шестерёнки (Параметры компьютера).

№ 11. Плиточный интерфейс меню Пуск в Windows 8

В открывшемся меню необходимо перейти по самой нижней ссылке, чтобы открыть знакомую большинству пользователей Панель управления.

№ 12. Переход в Панель управления через меню Параметры компьютера

№ 13. Переход к параметрам папок через Панель задач

Также отдельно стоит рассмотреть алгоритм включения отображения скрытых и системных элементов для Windows 10, так как, несмотря на свою схожесть с восьмёркой, настройки этой ОС имеют свои нюансы.

От фараонов до наших дней

Если считать, что история развивается по спирали, то современная жизнь, похоже, вышла на тот же виток, что и Древний Египет. Люди снова поклоняются кошкам и хранят их изображения повсюду. Параллельно возрождается культ тайного знания — одни прячут информацию, другие ищут способы получить ее. Так что идеальный способ скрыть секретные данные — это смешать их с тривиальным контентом вроде фотографий кошек.

По одной из версий, криптография зародилась как раз в Древнем Египте. Ее дочка — стеганография, или «тайнопись», появилась уже ближе к расцвету Римской империи. Отдельные приемы тайного письма практиковались еще до нашей эры, но в самостоятельную прикладную дисциплину стеганография оформилась лишь к XVI веку.

Современная стеганография — цифровая и компьютерная. Последнюю можно разделить на три больших направления. Первое — это собственно тайнопись, или методы сокрытия одних файлов (которые принято называть сообщением) внутри других («контейнера»). После заполнения сообщением контейнер внешне меняется незаметно и полностью сохраняет свою функциональность.

Второе направление изучает методы добавления к сообщению скрытых или стеганографических меток (stegomarks). Это незаметные без специальной обработки метки, идентичные для всех файлов одного человека или устройства. Например, такие стегометки записываются в цифровые фотографии для того, чтобы можно было доказать их авторство. Крэкеры иногда оставляют стегометки в лицензионных ключах. Они зашиты на уровне алгоритма генерации, а потому сохраняются при попытке изменить интерфейс кейгена и выдать его за свой.

Использует ли твой любимый онлайновый сервис стегометки? Это легко проверить. Достаточно купить два экземпляра одного и того же произведения с разных аккаунтов и сделать побайтное сравнение файлов. Разница между ними и покажет скрытые метки. Если же файлы скачались идентичные (и их хеши полностью совпадают), то стегометок внутри нет.

О каждом из этих направлений написано множество книг и статей, но до сих пор нет единой терминологии. Одни авторы дробят перечисленные ветви на десятки более мелких, а другие не видят принципиальной разницы и между крупными. Для кого-то есть тонкая грань между скрытым хранением и скрытой передачей данных, а для других это лишь частности.

Не будем вдаваться в полемику, гораздо интереснее попробовать стеганографию в деле. Для начала рассмотрим поближе ее основное применение — сокрытие данных. Из полусотни утилит для маскировки одних файлов внутри других мы отобрали всего семь. В обзор вошли только те, которые гарантированно работают в Windows 10.

Для теста мы возьмем картинку с обоями для рабочего стола. За этой растительностью можно уместить много интересного.

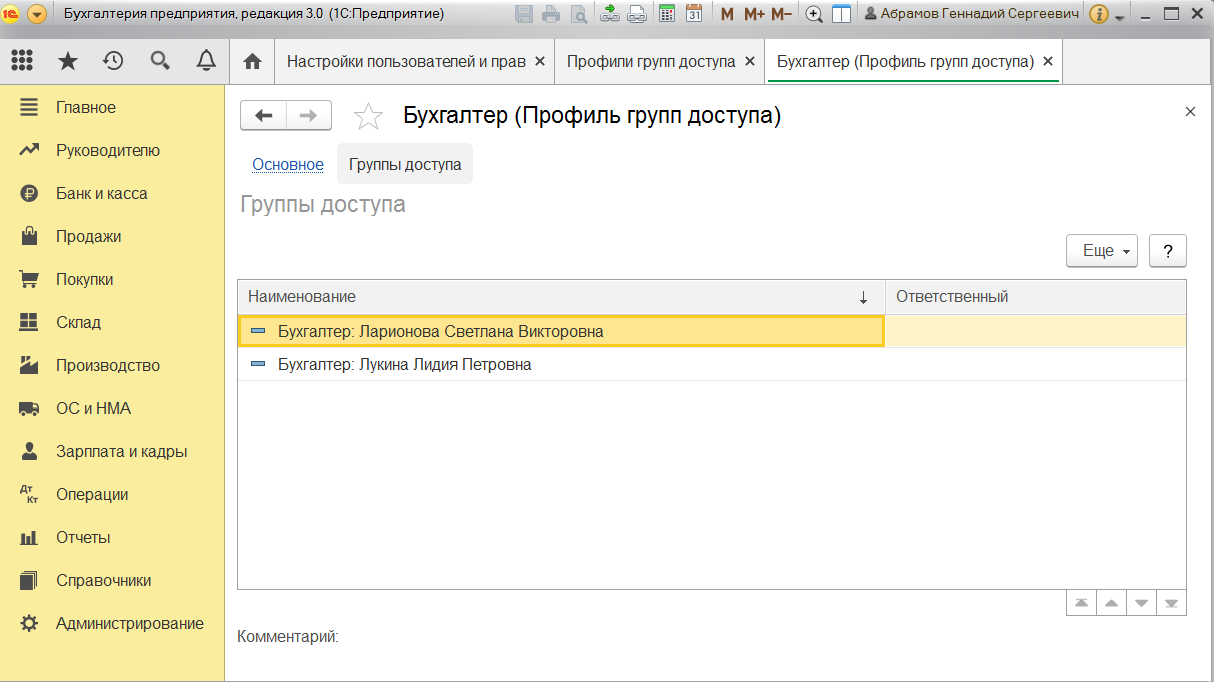

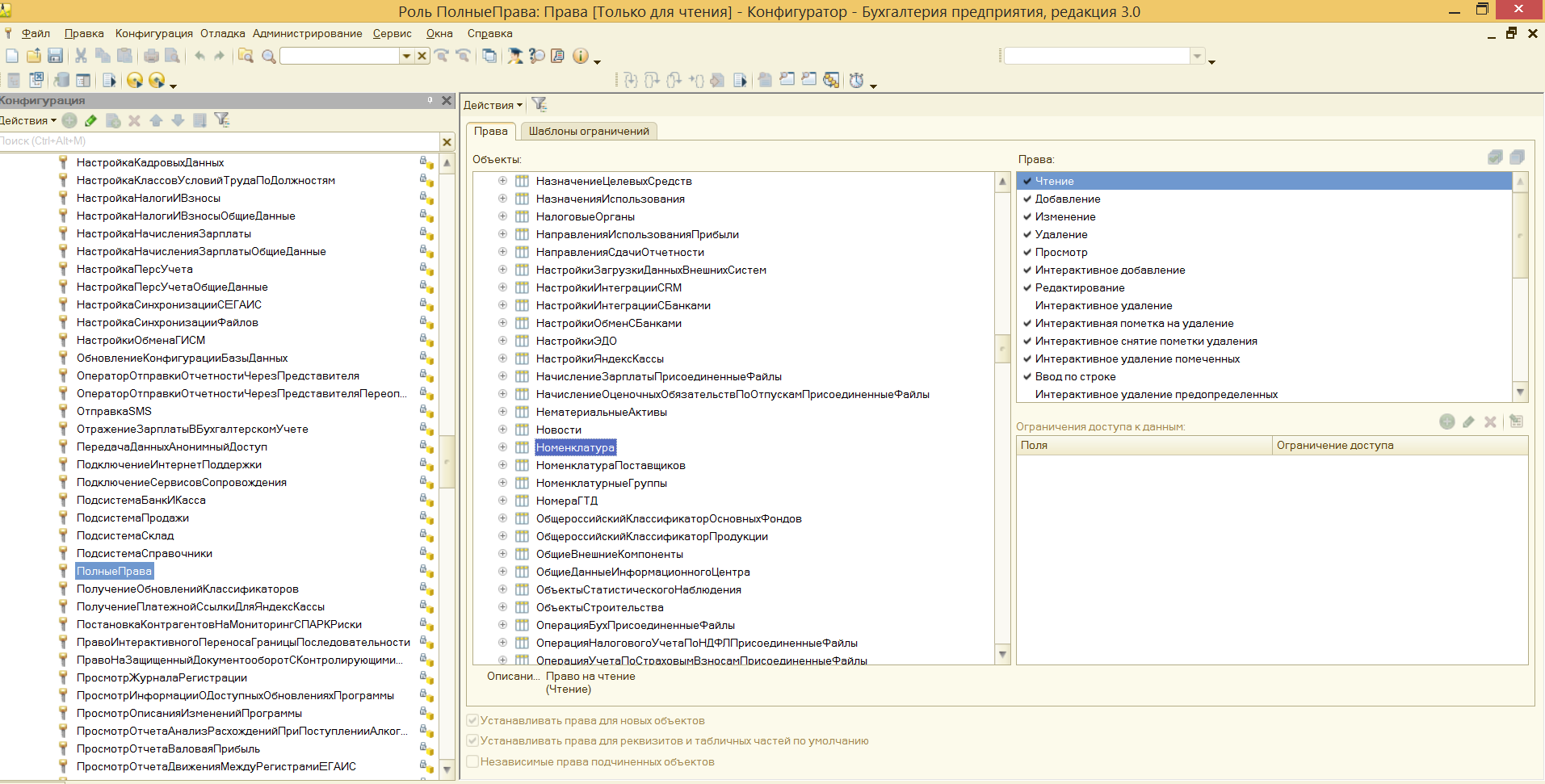

Пошаговая настройка прав доступа в 1С

Расскажем, как настроить права доступа на примере программы «1С:Бухгалтерия 8 редакция 3.0»

Однако обратите внимание, что аналогичным образом настраиваются права доступа для пользователей и в других программных продуктах 1С. Например, инструкция также подойдет к «1С:Управление торговлей», «1С:Зарплата и управление персоналом», «1С:ERP» и другим ПП.

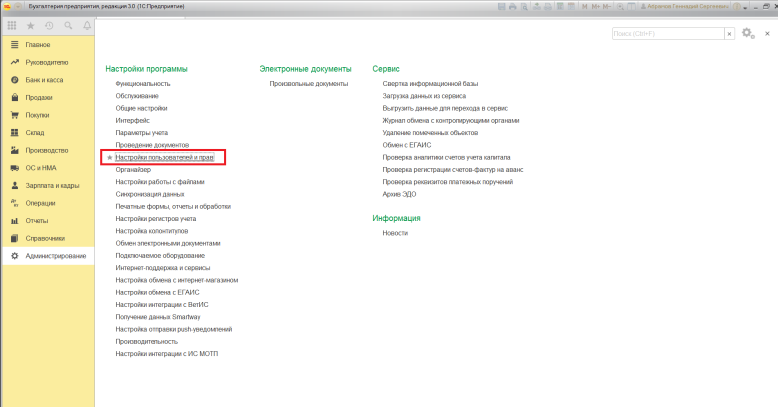

Шаг №1. Настройка пользователей и прав

В самом начале необходимо зайти в раздел настроек программы и выбрать раздел «Настройка пользователей и прав».

Это действие можно также выполнить на вкладке «Администрирование», если у вас есть необходимые права для действий.

Если Вы делаете настройку прав своей 1С впервые, рекомендуем оставить бесплатную заявку в поддержку по 1С через сервис Бит.Личный кабинет. Вам перезвонит консультант по 1С и поможет.

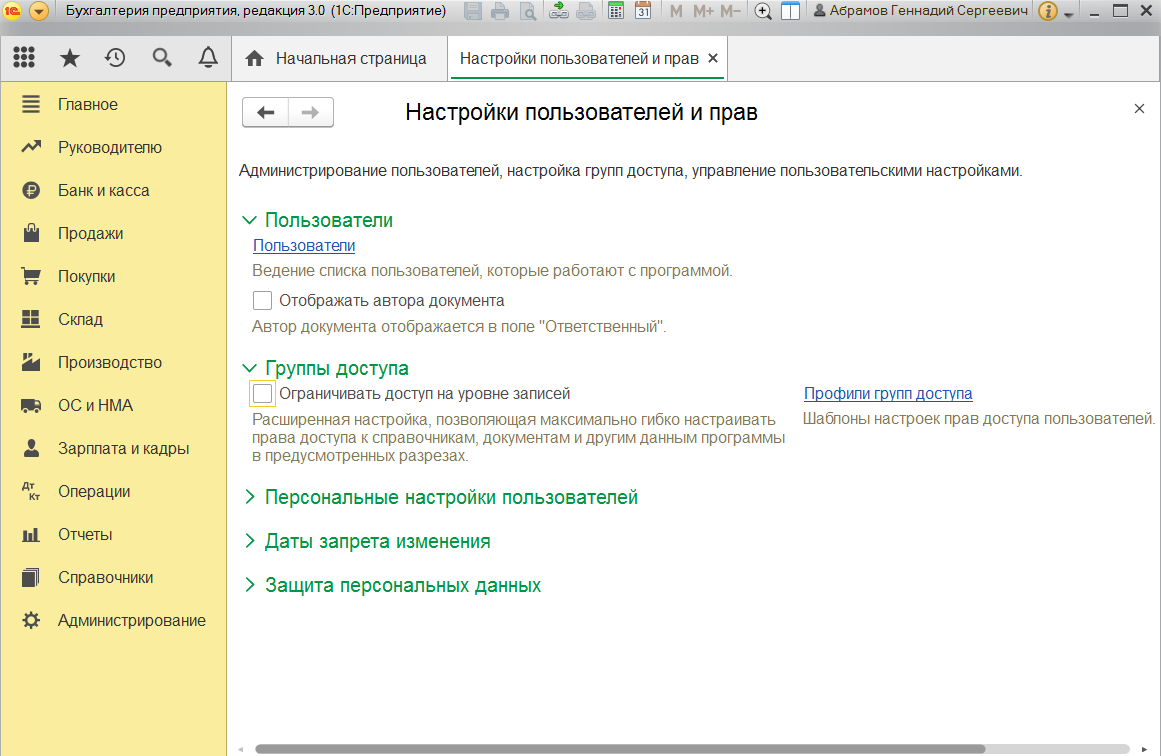

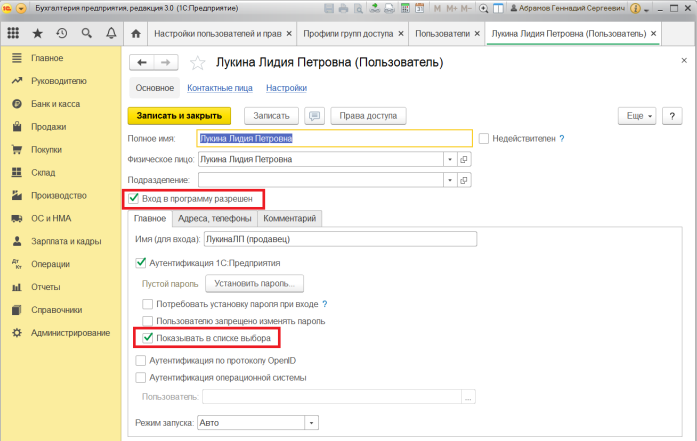

Шаг № 2. Пользователи

Для того, чтобы увидеть, к какую группу доступа входит отдельный пользователь, нужно перейти в раздел «Пользователи». Здесь можно создать нового пользователя 1С или выполнить редактирование для уже существующего или целой группы.

Важно! Вы сможете управлять данными списками и вносить изменения только в том случае, если сами имеете права администратора.

Чтобы создать необходимую группу пользователей, их можно выбрать из базы. Здесь нужно проверить, что установлены флажки «Вход в программу разрешен» и «Показывать в списке выбора». Если их не будет, то при авторизации пользователь себя не увидит.

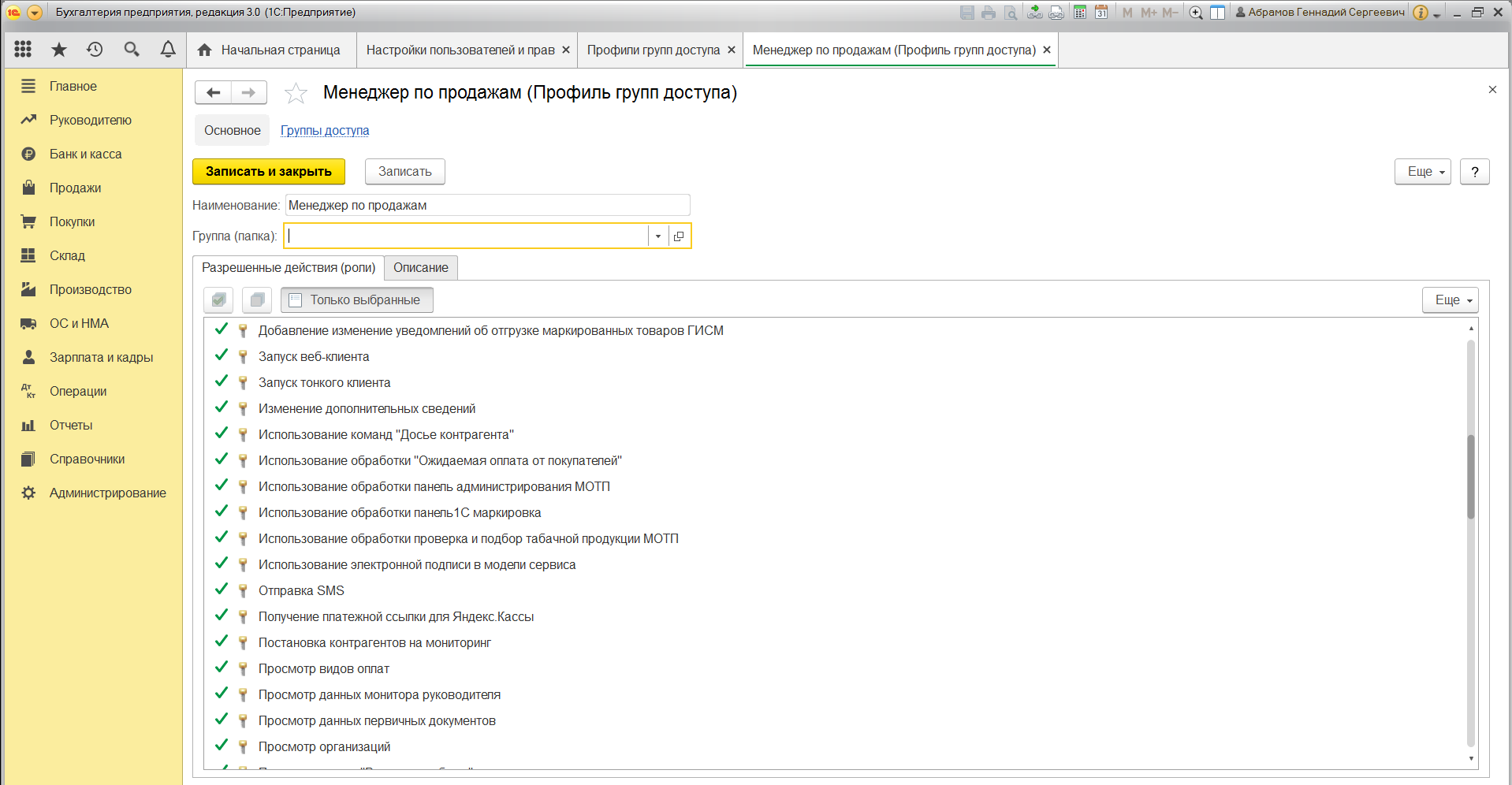

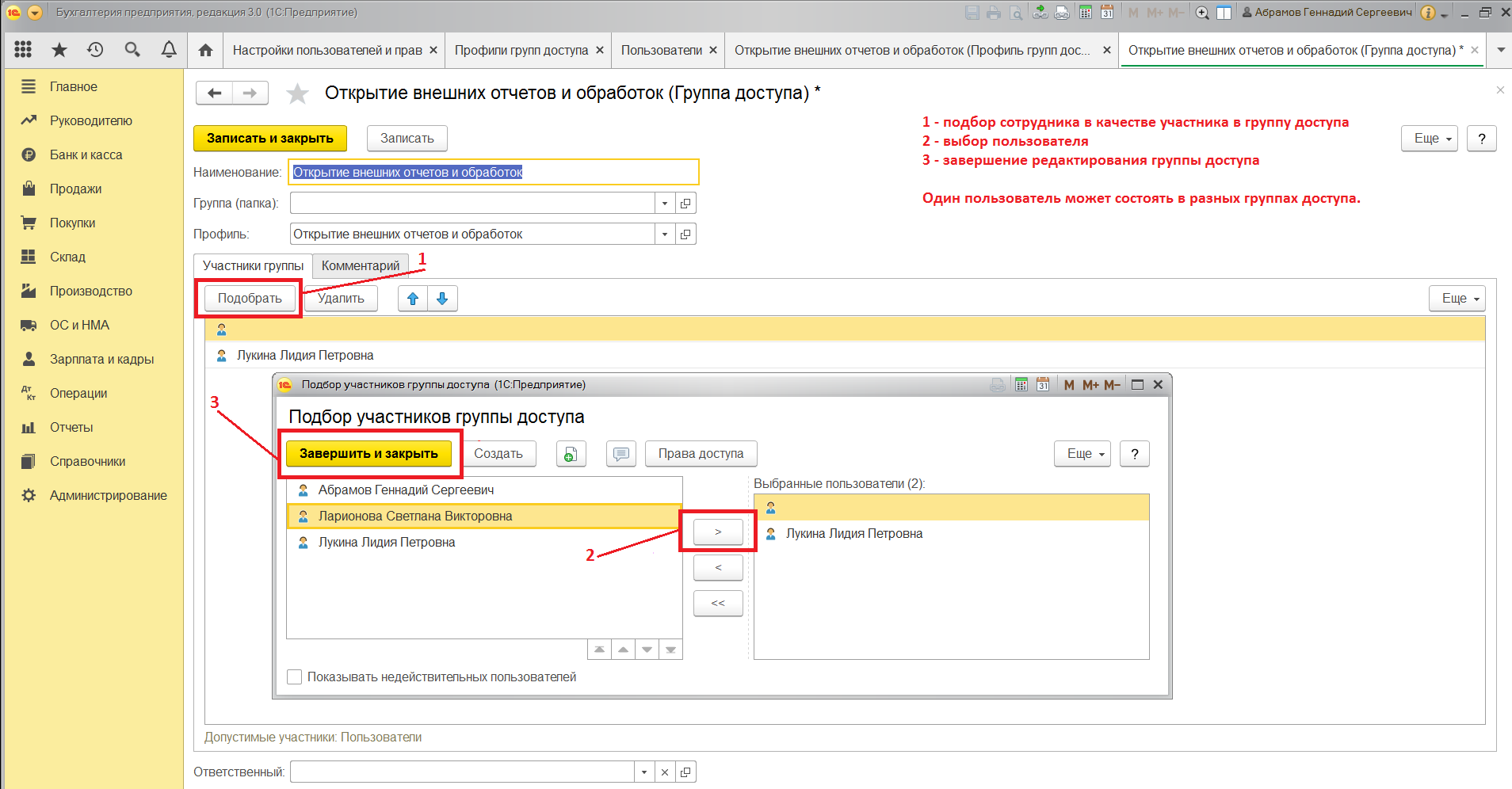

Шаг № 3. Роли для группы

Итак, в нашей программе пользователи входят в группы с разрешенным доступом. Например, можно создать группу бухгалтеров, администраторов, кассиров, логистов и т.д. Отметим, что один и то же пользователь может относиться к нескольким разным группам. У каждой из групп прописываются роли.

Что такое роль? Это метаданные. От конфигурации вашей 1С будет зависеть, сколько их и какие они

Обычно их довольно много, поэтому важно не запутаться. Ведь вы можете назначить только одну лишнюю роль, а пользователю уже откроется доступ ко многим действиям.

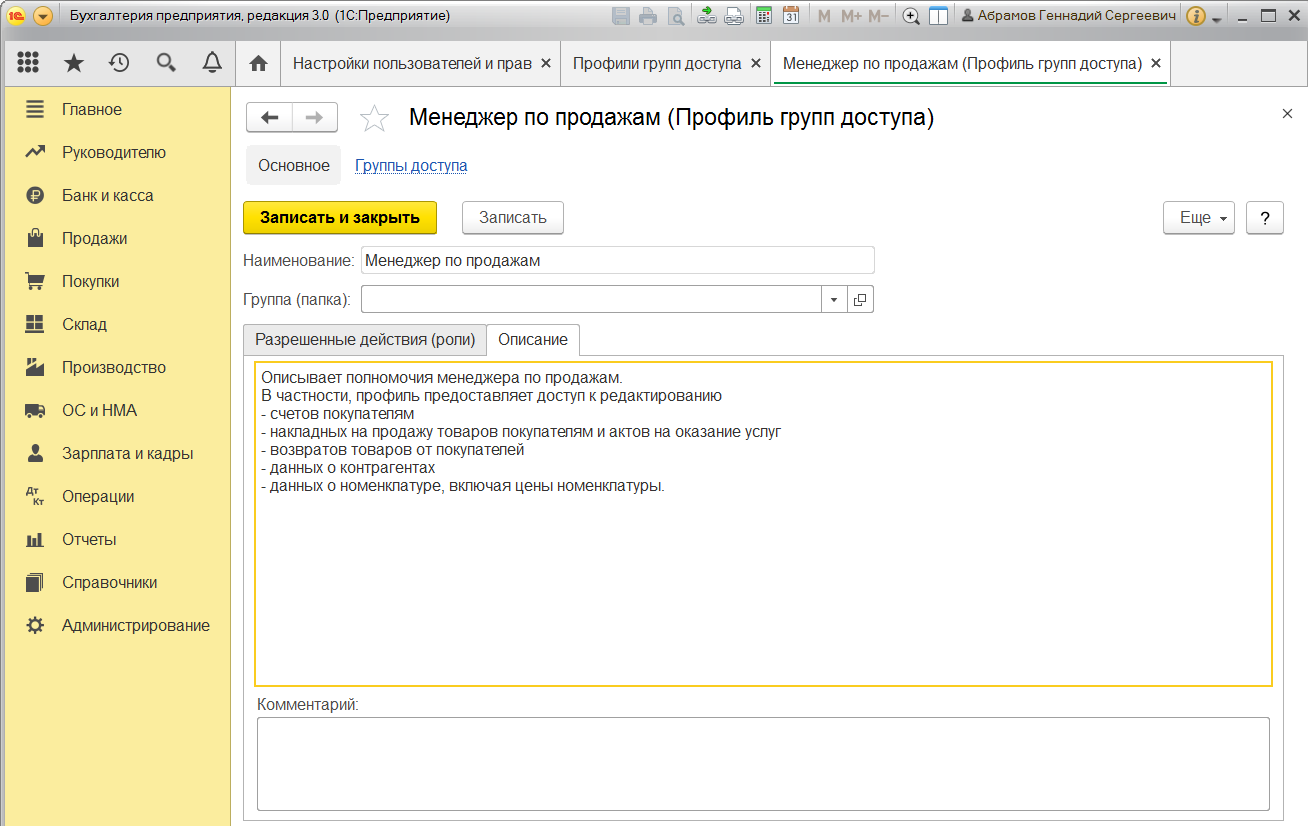

Чтобы узнать, какие права откроются пользователю, нужно перейти во вкладку «Описание».

Роли могут быть базовыми, которые позволяют только просматривать документ. Могут быть специальными, когда открывается доступ для редактирования.

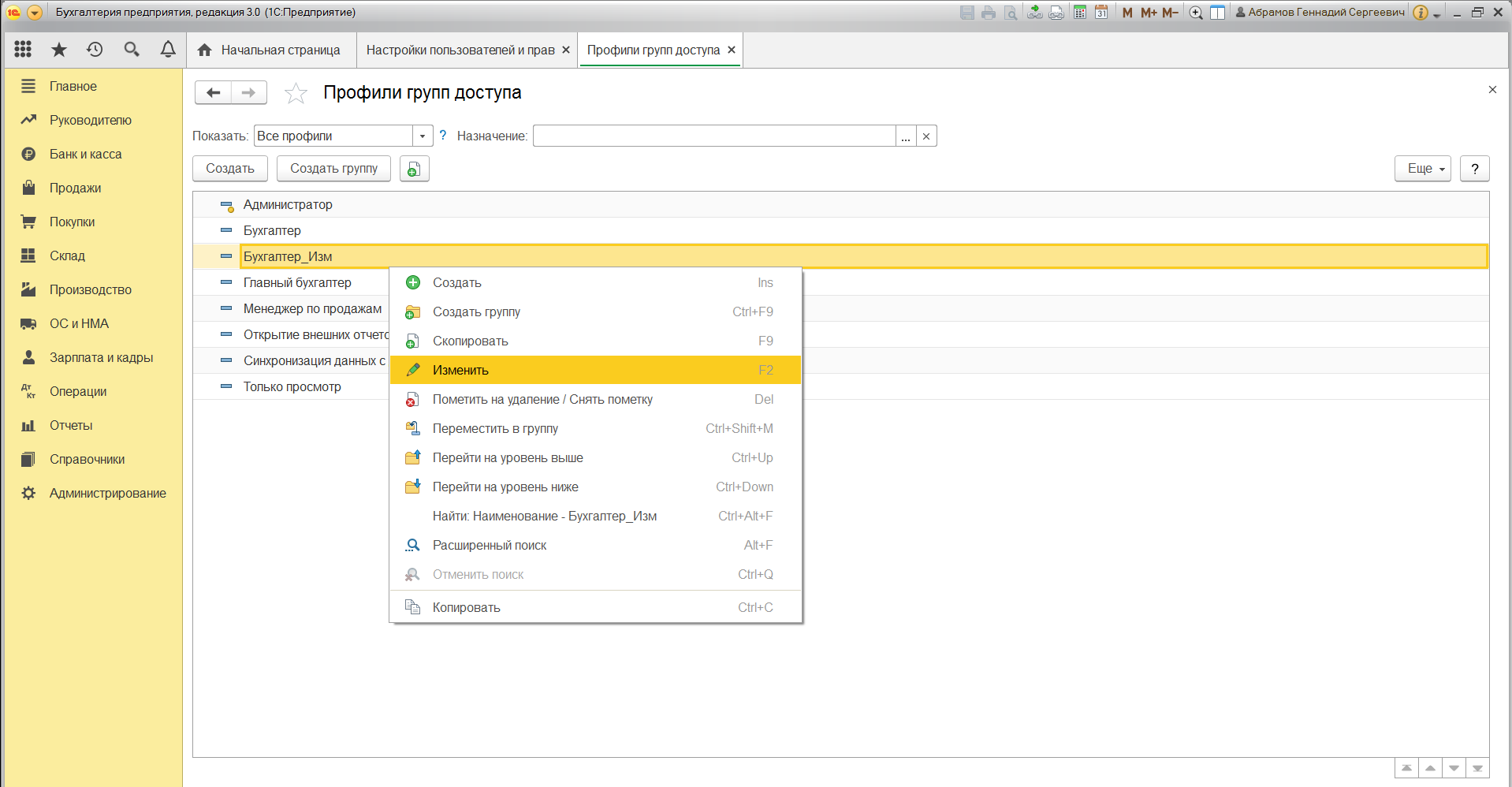

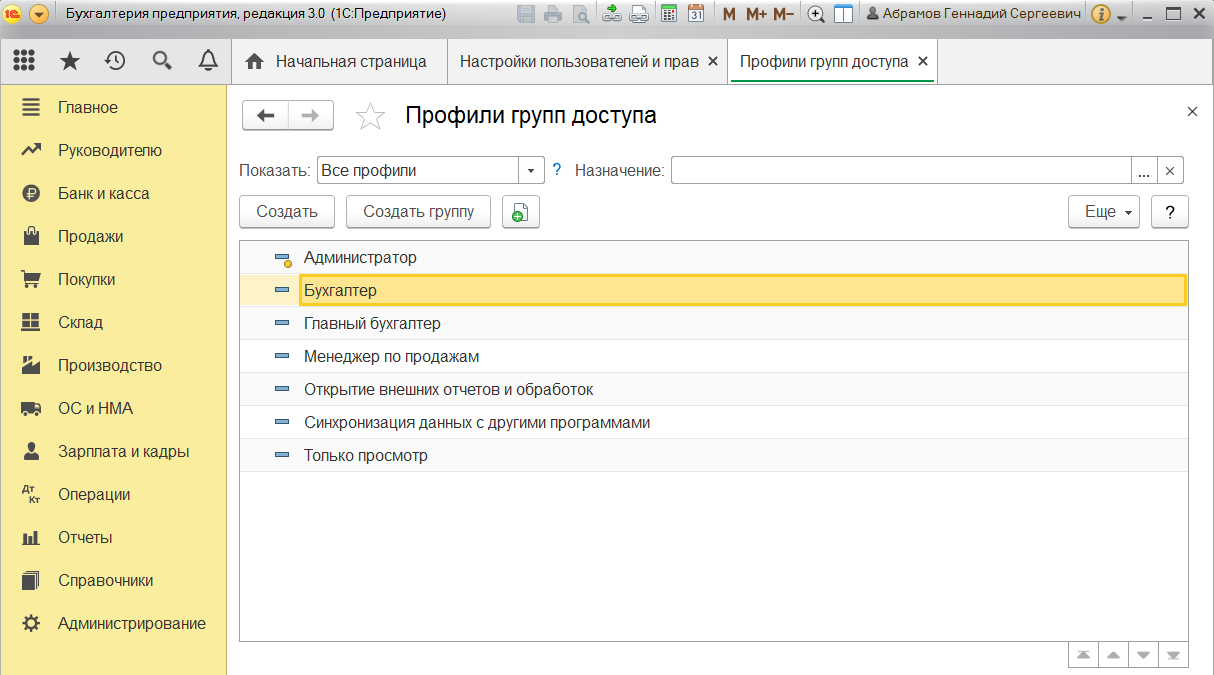

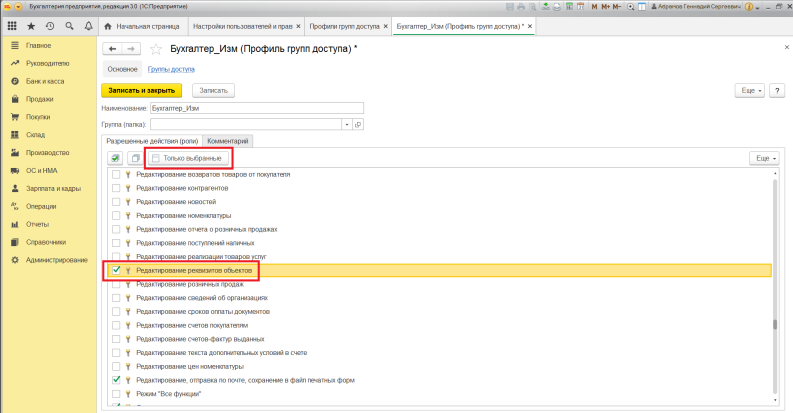

Шаг № 4. Профиль групп доступа

Допустим, что вам необходимо разрешить группе бухгалтеров редактировать реквизиты объектов. Для этого зайдите в раздел «Профиль групп доступа». Установите флажок «редактировать реквизиты объектов».

Примечание: для редактирования ролей целесообразно предварительно скопировать нужную роль, и уже скопированную роль менять. При этом кнопка «Только выбранные» должна быть «отжатой» (см скриншот ниже), поскольку в типовых профилях показываются только используемые роли.

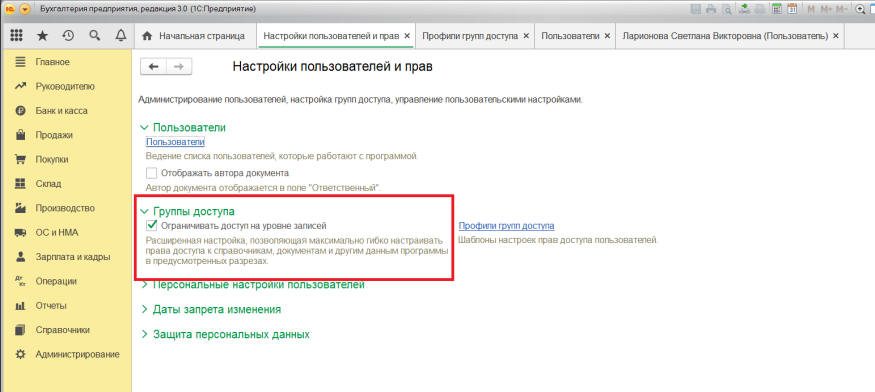

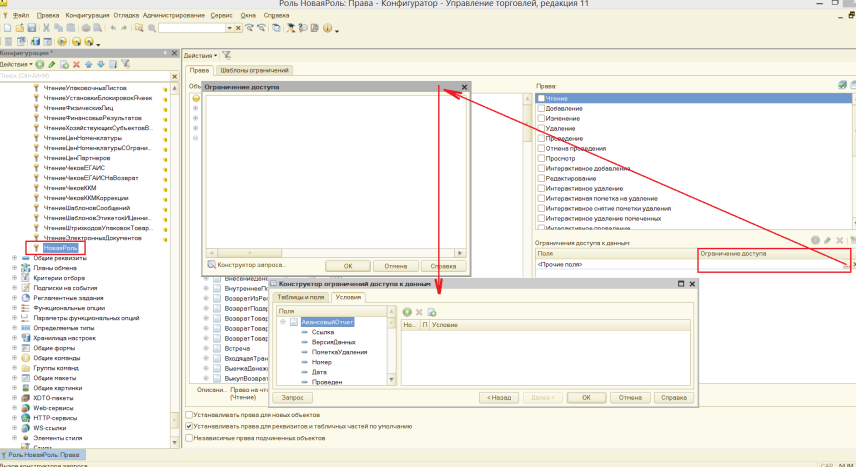

Шаг № 5. Ограничение на уровне записей

Речь идет о RLS (Record Level Security). Вы найдете необходимую колонку в «Отчете по правам пользователя», в разделе «Права доступа». Чтобы работать с ограничение на уровне записей, нужно установить соответствующий флажок во вкладке.

Для чего необходима эта функция? Это дополнительные условия, которые могут поставить ограничения на конкретный объект в базе данных. Очень удобно, если нужно закрыть доступ к файлу отдельного пользователя или группы. При этом программа предупредит, что данные настройки могут замедлить работу системы.

Почему? В этом случае система 1С каждый раз будет запрашивать информацию о том, разрешено ли пользователю просматривать какой-то файл.

Вы также можете перемещать пользователя по группам в 1С, чтобы изменить права доступа.

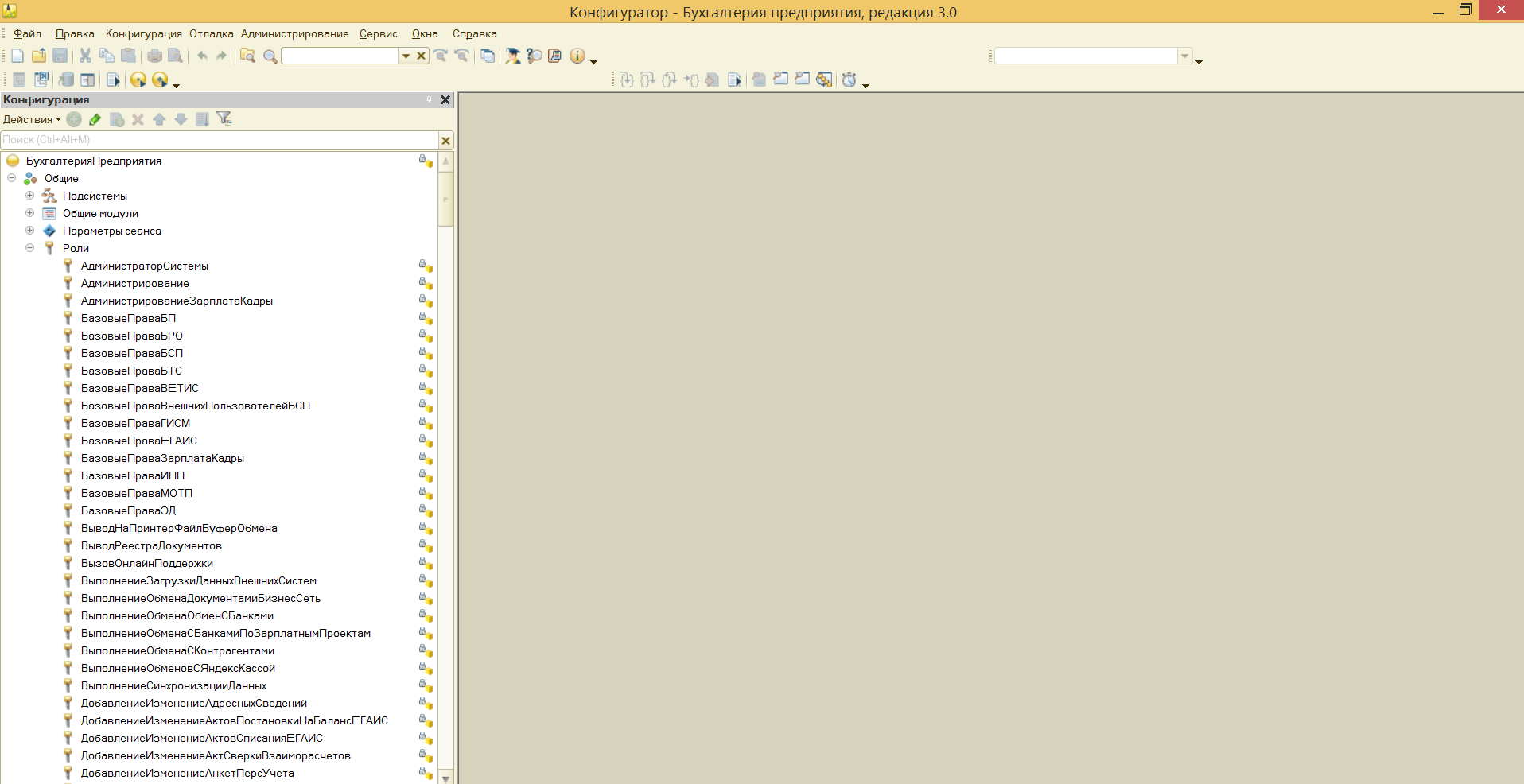

Шаг № 6. Новые роли

Чтобы не путаться в бесконечном разнообразии ролей, рекомендуем создать собственные роли. Для этого зайдите в дерево метаданных.

Разграничить права в новой роли можно путем выставления необходимых флажков напротив нужного вам права.

Задать ограничение можно в правом нижнем углу. Здесь работает механизм настройки прав доступа по отношению к конкретным данным.

К примеру, вы можете ограничить изменение документа только по одной организации.

Используйте конструктор ограничений доступа. Он поможет выбрать необходимые условия для доступа. Кроме того, программа предложит вас шаблоны ограничений, которые останется только выбрать и добавить.

Примечание: для создания новых ролей в режиме Конфигуратора необходимо включить возможность изменения конфигурации.

Создание новых ролей возможно так же в пользовательском режиме (с ограничениями) — см. примечание в «Шаг №4».

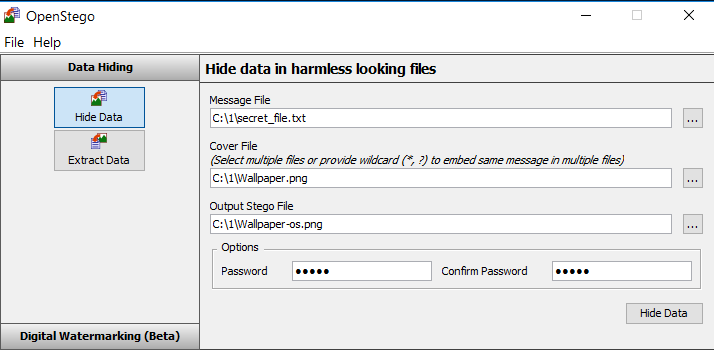

OpenStego

Последняя версия OpenStego (0.61) вышла в 2014 году. Программа работает в Windows и Linux. Она поддерживает BMP, PNG, JPG, GIF и WBMP. Заполненный контейнер всегда сохраняется в формате PNG.

OpenStego занимает всего 203 Кбайт, но после знакомства с Hallucinate это уже не впечатляет. Формально утилита требует установки, хотя может быть легко превращена в портейбл-версию. OpenStego привлекает тем, что поддерживает парольную защиту и тоже умеет внедрять стегометки (правда, эта функция пока что имеет статус «бета»).

Интерфейс OpenStego

Интерфейс OpenStego

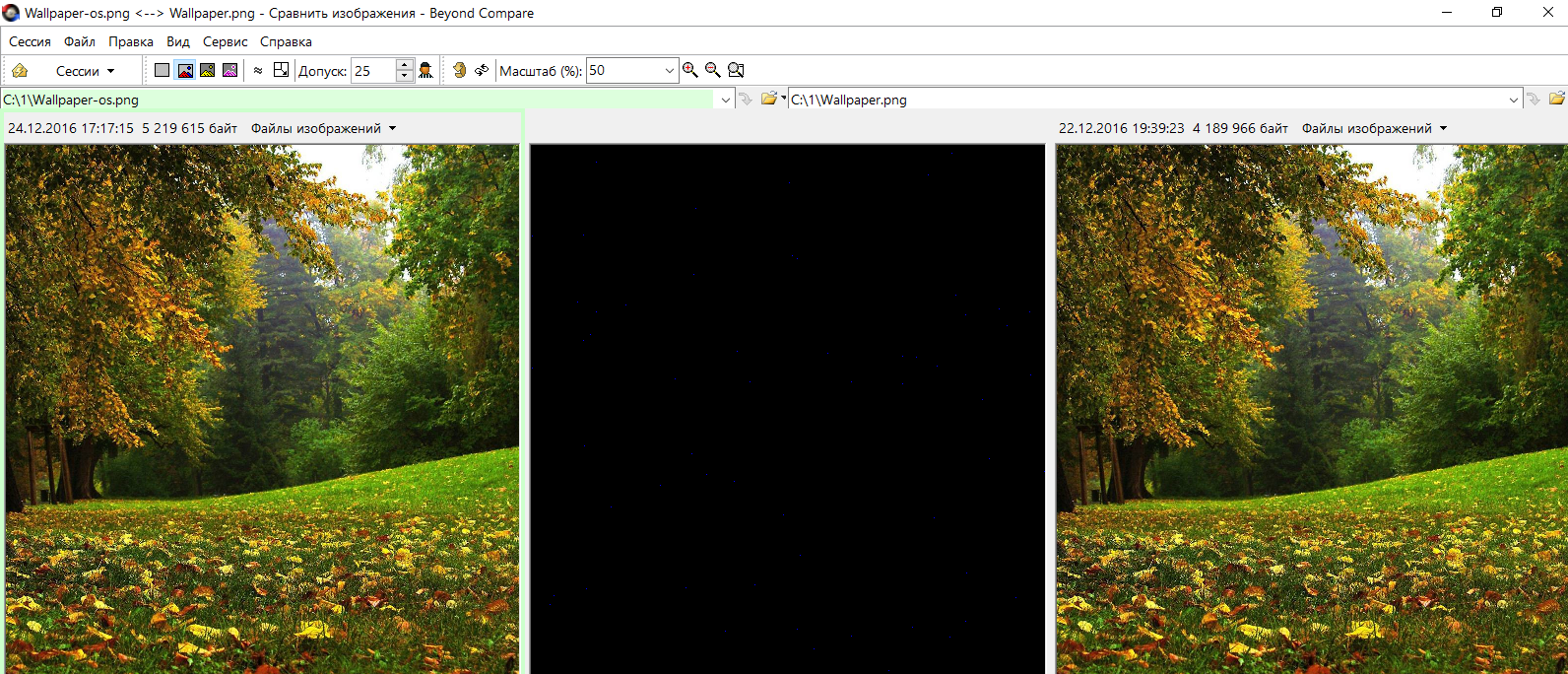

После добавления к выбранному изображению небольшого текстового файла визуально отличия между пустым и заполненным контейнером практически отсутствуют.

Найди десять отличий

Найди десять отличий

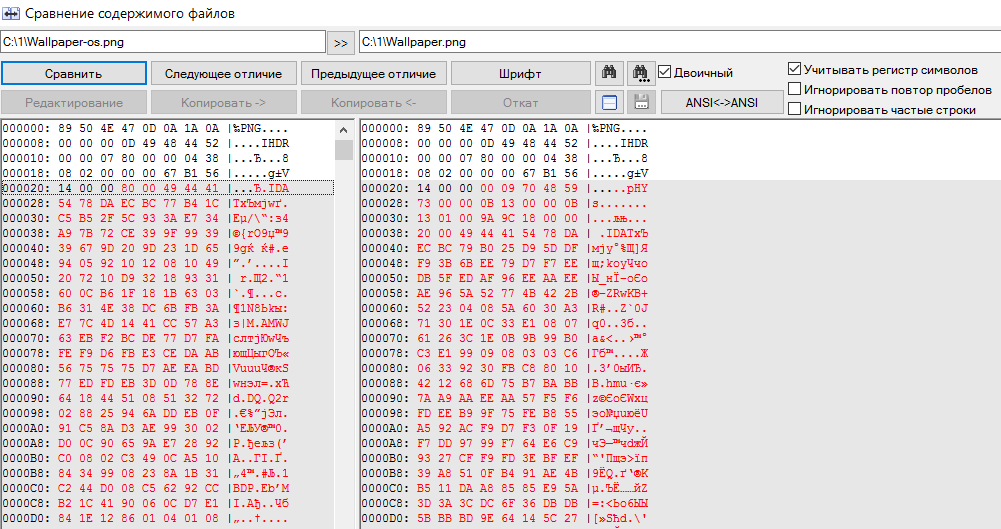

Однако размер файла увеличился на один мегабайт, а из-за конвертации в PNG с другой степенью сжатия это стал просто другой файл. При побайтном сравнении с оригиналом отличия будут во всех значениях сразу после заголовка.

OpenStego: hex-сравнение

OpenStego: hex-сравнение

Интересно, что программа никак не проверяет правильность вводимого пароля при извлечении стегосообщения из контейнера. Она честно пытается собрать извлекаемый файл в любом случае и всегда сообщает, что операция прошла успешно. В действительности же спрятанный файл будет извлечен только после ввода правильного пароля. В остальных случаях произойдет ошибка и файл не запишется. Такой подход слегка затрудняет использование классических методов перебора паролей, в которых следующая комбинация подставляется после неудачной проверки предыдущей. Однако маркер успешного извлечения все же есть. Достаточно указать в качестве каталога пустой и перебирать пароли до тех пор, пока в нем не появится файл. Было бы лучше записывать любой результат извлечения как файл — это бы повысило уровень защиты.

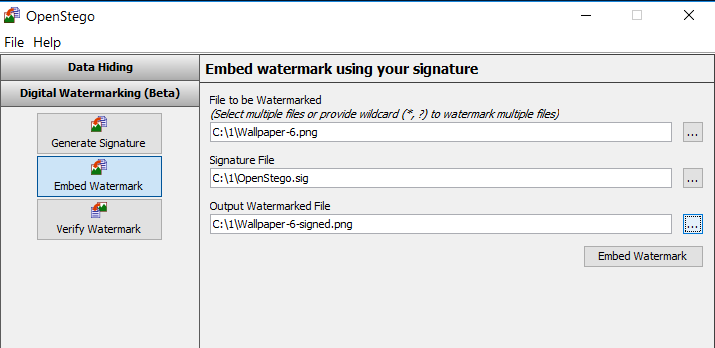

Внедрение стегометок в этой программе происходит не как в других. Сначала генерируется сигнатура, которая сохраняется в отдельный файл с расширением SIG. Какую-то осмысленную информацию в ней записать нельзя — это просто уникальный битовый набор, вроде приватного ключа.

Создаем «водяной знак»

Создаем «водяной знак»

После внедрения стегометки создается новый и визуально идентичный файл изображения, в котором она «растворяется». Процесс верификации сводится к проверке наличия указанной сигнатуры внутри файла. Если она сохранилась полностью, то совпадение будет стопроцентным. Если же файл подвергался модификации, то стегометка может быть частично утрачена. Метод задумывался как попытка внедрения стойких водяных знаков, однако в текущей реализации он практически бесполезен. Программа показывает нулевой процент соответствия уже после небольшой обрезки картинки и пересохранения в PNG с большим сжатием.

Водяные знаки испаряются после небольшой обработки

Водяные знаки испаряются после небольшой обработки

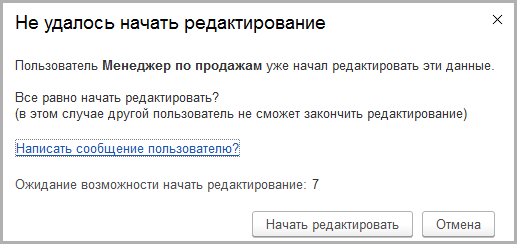

Взаимодействие при пессимистической блокировке

Чтобы повысить удобство работы в перечисленных ситуациях, мы сделали несколько изменений.

Во-первых, в версии 8.3.14 мы изменили логику, по которой снимается пессимистическая блокировка. Раньше она снималась после того, как пользователь закрывает форму. Теперь она снимается раньше, после того, как данные, которые изменялись в форме, записаны. О том, что данные записаны, сигнализирует признак модифицированности формы. Через минуту после того, как у формы снимается признак модифицированности, платформа автоматически снимает и пессимистическую блокировку.

Поэтому теперь достаточно просто записать данные в форме, а саму форму можно оставить открытой. Через минуту другие пользователи смогут изменять эти же данные.

Во-вторых, в версии 8.3.15 мы пошли ещё дальше, и задействовали в этом процессе систему взаимодействия. Сервер взаимодействия 1С:Диалог, развернутый фирмой «1С», доступен для всех желающих. Поэтому любые пользователи прикладных решений могут зарегистрировать на нём свою информационную базу и пользоваться его возможностями.

Так вот теперь, если прикладное решение подключено к системе взаимодействия, сценарий редактирования одних и тех же данных будет выглядеть более простым и удобным. Рассмотрим пару примеров.

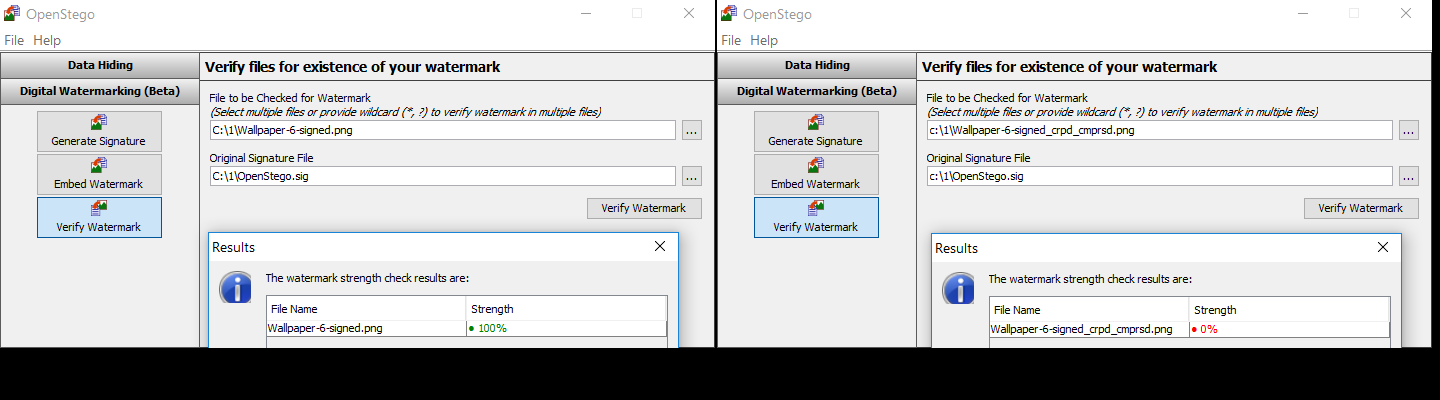

Пример 1. Менеджер по продажам решил добавить в заказ №17 ещё несколько товаров. Он открыл документ и начал подбирать товары. В этот момент администратор захотел изменить статус у этого же заказа.

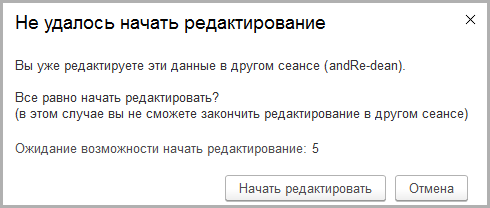

Как только администратор нажмёт в форме кнопку Выполнен, он увидит такой диалог:

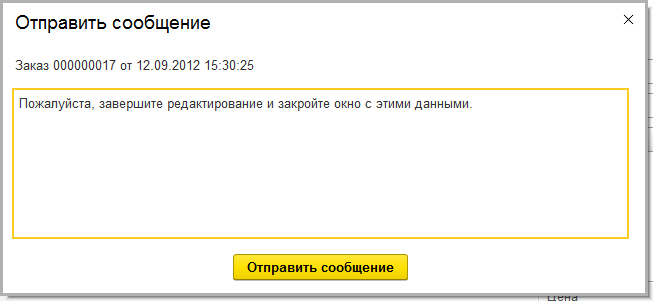

На всякий случай, чтобы ничего не испортить, администратор нажимает Написать сообщение пользователю? После этого у администратора появляется следующий диалог:

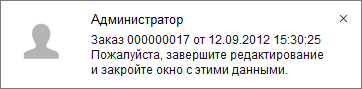

Допустим, администратор решает ничего не менять в сообщении и нажимает Отправить сообщение. Тогда у менеджера по продажам появляется такое оповещение:

Поскольку менеджер по продажам всё ещё редактирует заказ, он нажимает на это оповещение и через систему взаимодействия отвечает администратору:

Администратор решает подождать, и заняться пока другими делами. В клиентском приложении у администратора по-прежнему отображается самый первый диалог. Этот диалог отсчитывает время и ожидает возможности начать редактирование.

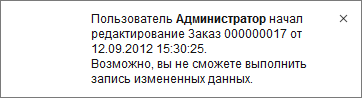

Как только менеджер по продажам закроет форму заказа (или через минуту после того, как он сохранит данные), администратор узнает об этом. Форма (у менеджера) автоматически снимет пессимистическую блокировку, а администратор увидит у себя следующее сообщение:

Теперь администратор просто нажмёт Перечитать, увидит новые данные, которые добавил в этот заказ менеджер по продажам, и сможет изменить статус заказа.

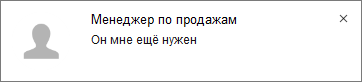

Пример 2. Администратор начал вносить изменения в заказ, но не закончил, и ушёл домой. Документ так и остался открытым и несохранённым. Придя домой, администратор решил всё же закончить изменения сегодня, не оставлять на завтра. Он подключился к базе, открыл этот заказ и попытался изменить его. В результате он увидел следующее:

Поскольку он прекрасно помнит, что он хотел изменить в этом заказе, он решил не сохранять изменения, выполненные на работе, а сделать сейчас всё то же самое ещё раз. Он нажимает Начать редактировать и получает такое оповещение:

Это значит что платформа, с помощью системы взаимодействия, сняла пессимистическую блокировку, установленную в сеансе, открытом на работе.

Администратор вносит изменения и сохраняет их.

Придя на работу завтра, он увидит на своём компьютере этот же открытый документ, который он оставил вчера, и следующее сообщение в центре оповещений:

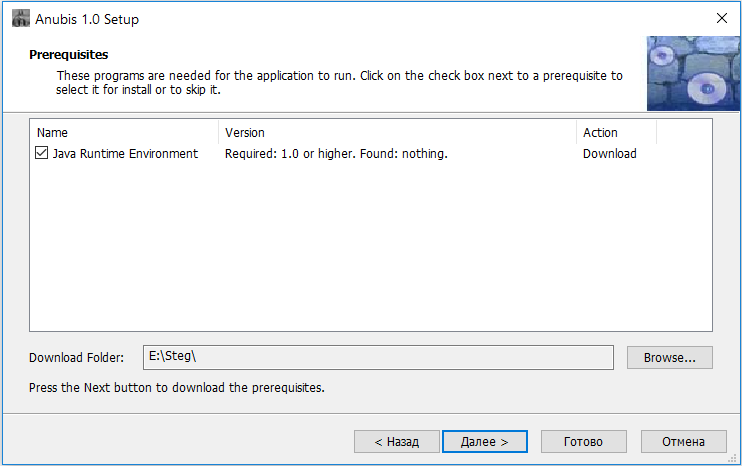

Anubis

Анубис — супергерой древних египтян. Человек-шакал, в честь которого спустя шесть тысяч лет назвали бесплатную программу. Ее первая и, к сожалению, последняя версия была написана в 2014 году на Java. Поэтому утилита получилась кросс-платформенной, но требующей установки JRE, а также (в случае с Windows 10) виртуальной машины DOS — NTVDM.

Принести Анубису Джаву!

Принести Анубису Джаву!

Другие статьи в выпуске:

Xakep #215. Второй фактор

- Содержание выпуска

- Подписка на «Хакер»-70%

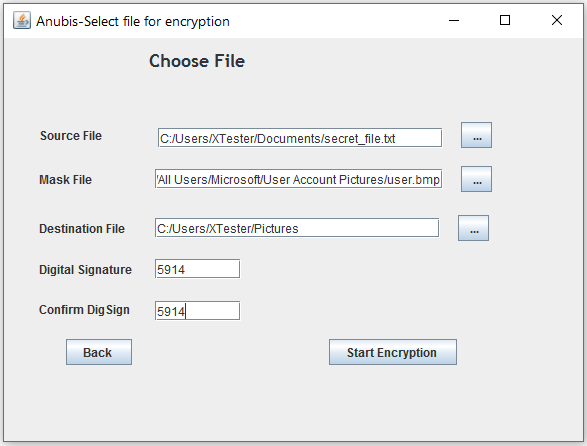

Основное окно программы выглядит максимально аскетично. Нажимаем Encrypt и в открывающейся вкладке указываем необходимые действия: какой файл поместить внутрь какого и где сохранить результат. Гарантированно работает только сокрытие текстовых файлов внутри картинок формата BMP. Несколько таких уже есть в Windows 10 — это иконки пользователей. Было бы занятно спрятать в user.bmp список паролей или еще какую-нибудь конфиденциальную инфу. Давно подмечено, что лучшие тайники стоят на видном месте.

Прячем TXT в BMP

Прячем TXT в BMP

Дополнительно можно защитить полученный файл пин-кодом — тогда он потребуется для обратного преобразования. Утилита некорректно обрабатывает строку с указанием места результирующего файла. Он может быть сохранен на уровень выше заданного или вообще в исходном каталоге.

Сравнение пустого и наполненного контейнера

Сравнение пустого и наполненного контейнера

Как видно из побайтного сравнения исходного файла BMP с содержащим скрытый текст, программа работает очень примитивно. Она просто дописывает данные в конец файла. Данные зашифрованы, но снабжены характерными указателями: , , . Простым поиском файлов, содержащих такие строки, легко найти все стегоконтейнеры. Такую утилиту можно использовать в качестве иллюстрации простейшего метода стеганографии, но для серьезных задач она совершенно не подходит.

Выводы

Итак, мы рассмотрели семь утилит, одинаковых по своему назначению. Если одни можно смело рекомендовать, то другие я привел, чтобы проиллюстрировать типичные ошибки.

Настоящие стеганографические утилиты не меняют размер файла-контейнера. Они «растворяют» скрываемое сообщение по алгоритму LSB или более продвинутому, стремясь сделать распределение измененных байтов неотличимым от наложения случайных шумов. Продвинутые утилиты умеют использовать шифрование, но добавить его можно и самому — например, используя VeraCrypt или тот же RAR.

Обнаружилось немало программ, которые вроде бы обещают защиту, но на деле имеют очень косвенное отношение к стеганографии. Они просто дописывают скрываемый файл в конец исходного, используют узнаваемые указатели и слабое шифрование.

Стеганографию эффективнее всего использовать не вместо криптографии, а вместе с ней. Такое сочетание позволяет скрыть как саму информацию, так и факт ее хранения или передачи.