Программы для просмотра сетевых соединений

Этот способ подойдет для тех, кто не хочет погружаться в работу утилит командной строки Windows, а желает быстро и просто получить информацию о портах, которые использует программа, в графическом интерфейсе.

Без труда в интернете можно найти 2 бесплатные программы для полчения списка сетевых соединений операционной системы — это «TCPView» и «Curr ports».

TCPView

TCPView — программа из набора утилит Sysinternals от Марка Руссиновича, с некоторых пор ставшей частью самого Microsoft. Программа не требует установки, занимает небольшой объем дискового пространства и скачать ее можно с официального сайта Майкрософт: .

После запуска программы будет сразу показан список всех сетевых соединений процессов с информацией о протоколе, локальном и удаленном адресе, локальном и удаленном порте соединения. Список можно фильтровать, сортировать и следить за изменениями онлайн. В дополнение к этому можно убить какой-либо процесс или определить кому принадлежит ip-адрес хоста, с которым установлено соединение.

Из мелких недостатков — отсутствие русского языка.

CurrPorts

CurrPorts — программа от проекта под названием NirSoft, который так же специализируется на разработке простых и бесплатных утилит для Windows. Программа так же не требует установки, мало весит и в целом очень похожа на TCPView, но имеет более аскетичный интерфейс. Скачать программу можно с официального сайта проекта: .

Из плюсов программы следует отметить наличие русского языка. Чтобы русифицировать программу нужно скачать отдельный файл русификации и положить его в папку с программой.

Остались вопросы или что-то непонятно — смело оставляйте комментарии.

Что такое порт компьютера

Порт – это виртуальное дополнение к сетевому адресу, которое позволяет разделить запросы разных приложений и обрабатывать их автономно. Часть постоянно занята системными службами Windows или другой операционки, остальные свободны для использования прикладными программами, в том числе запускаемыми на удаленных серверах.

Особенности портов:

- Иногда порты путают с разъемами на материнской плате (формально они и являются ими, но там речь идет о подключении физических устройств).

- Общее количество портов составляет 65535. Они имеют определенное назначение, например, 20-21 «по умолчанию» используется для соединения по FTP, а 110 выделен под почтовый протокол POP3.

- Сочетание IP-адреса и порта принято называть сокетом или файловым дескриптором, при помощи которого программа передает данные.

Перед подключением к какому-либо порту рекомендуется проверить, свободен ли он. Если нет, то операционная система выдаст ошибку, и соединение прервется. Многие программы делают проверку в автоматическом режиме и сами пытаются менять номера в поиске незанятого подключения. Но в ряде случаев это требуется сделать вручную, например, при отладке собственного кода.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Проверьте, какой процесс или служба использует открытый порт

Теперь, когда мы знаем, какие все порты открыты в нашей системе, мы также можем проверить, какая служба какой открытый порт использует. Чтобы проверить это, перейдите на вкладку PID (Process ID).

Давайте возьмем в качестве примера наш первый открытый порт в списке, порт 135, и его PID — 1192.

Теперь откройте диспетчер задач, нажав Ctrl + Alt + Delete. Перейдите на вкладку Services и проверьте PID 1192.

На вкладке «Описание» вы увидите, какое приложение / программа использует этот порт. Завершите эту конкретную задачу, если хотите закрыть это соединение.

Кроме того, вы также можете найти это с помощью этой команды:

takslist | findstr «1192»

Это отобразит программу, использующую выбранный порт.

Если вы ищете простой способ, вы также можете использовать стороннее программное обеспечение, чтобы проверить, какие все порты открыты в вашей Windows 10. В Интернете довольно много таких бесплатных программ, которые сообщают, к каким веб-сайтам подключается ваш компьютер. к чему и какие все порты открыты на вашем ПК. Одно из таких бесплатных программ — CurrPorts.

Прочтите: Как заблокировать или открыть порт в брандмауэре Windows.

CurrPorts — Бесплатное программное обеспечение для проверки открытых портов

CurrPorts — это простая и портативная бесплатная программа, которая поставляется в виде zip-файла и не требует времени для загрузки на ваш компьютер. Поскольку это портативное программное обеспечение, вам не нужно его устанавливать. Просто скачайте его, распакуйте все файлы и запустите. Убедитесь, что вы загрузили правильную версию в соответствии с конфигурацией вашего компьютера.

CurrPorts — это программа для мониторинга сети, которая отображает полный список всех открытых портов вашего ПК. Помимо номера порта и его состояния, бесплатная программа также показывает подробную информацию о процессах, использующих открытые порты, полный путь к процессу, описание файла, имя продукта, версию файла, дату и время его создания и многое другое.

После того, как вы загрузите CurrPorts и запустите его, в главном обзоре есть все. Он отображает все в одном окне. Вы можете проверить все открытые в данный момент порты TCP и UDP и программу, использующую этот конкретный порт, в одном окне. Посмотрите скриншот ниже. Вы можете выбрать один или несколько процессов за раз, проверить их порты и убить их, если они кажутся нежелательными. Он также позволяет сохранять информацию о порте в файл HTML / XML / Text.

Кроме того, CurrPorts также позволяет вам убить процесс из того же окна. Просто выберите процессы, которые вы хотите убить, щелкните правой кнопкой мыши и выберите «Убить процессы выбранных портов» в раскрывающемся меню.

Еще одно преимущество использования CurrPorts заключается в том, что он помечает подозрительные порты TCP / UDP, принадлежащие неопознанным приложениям. Таким образом, вы можете напрямую убить их и спасти свой компьютер от возможной атаки.

Конечно, использование этого бесплатного программного обеспечения является более простым вариантом по сравнению с параметром командной строки, упомянутым выше. Вы можете скачать программу с официального сайта Nirsoft.net

Обратите внимание, что для 64-разрядных версий Windows существует отдельная ссылка для скачивания. Эта утилита отлично работает практически со всеми версиями Windows

Это автономная исполняемая утилита, поэтому не требует установки.

.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

Что означает «открытый» порт?

Связь на транспортном уровне, в основном с использованием протоколов TCP и UDP, использует так называемый «Интернет-сокет». Этот сокет представляет собой механизм, с помощью которого два процесса (например, приложения) могут обмениваться данными через локальную сеть или через Интернет. Любой поток данных с использованием TCP или UDP требует как минимум следующей информации:

- Источник IP

- Порт отправления

- IP-адрес назначения

- порт назначения

В локальной сети полностью автоматическим и прозрачным способом порты постоянно открываются и закрываются различными процессами, чтобы иметь возможность связываться с другими компьютерами. Для взаимодействия двух процессов необходимо, чтобы один процесс мог «определить местонахождение» другого для получения услуг или предоставления вам услуг.

Когда мы определяем, что «порт открыт», это может быть в двух очень разных сценариях:

- Открытый порт на локальном компьютере , например, на нашем компьютере или на локальном сервере. В принципе, все порты должны быть закрыты, потому что брандмауэр обычно настроен ограничительно (блокируется все, кроме того, что специально разрешено).

- Открытый порт в NAT роутера . Обычно в маршрутизаторе нет «открытых» портов, вернее, в разделе «Виртуальный сервер» или «Переадресация портов» у нас нет портов ни на один компьютер. По умолчанию в любом маршрутизаторе эта таблица пуста, однако мы можем зарегистрировать разные правила для открытия портов на разных компьютерах.

Когда нужно открывать порты локально?

Если наш локальный компьютер действует как сервер «чего-то», например, FTP-сервер, веб-сервер, SSH-сервер, VPN-сервер, сервер базы данных и т. Д., Нам понадобится один или несколько открывать порты на брандмауэре, чтобы разные компьютеры в локальной сети или в Интернете могли получить доступ к нашим службам, в противном случае они не смогут получить к ним доступ, потому что брандмауэр заблокирует эту связь, и соединения не будут установлены.

Обычно в домашней среде, если мы устанавливаем Windows 10 или операционную систему на базе Linux как «Частная сеть» или «Домашняя сеть», брандмауэр отключается и все входящие соединения будут разрешены. Однако, если у нас есть «Общедоступная сеть», брандмауэр будет активирован и заблокирует все входящие соединения, которые мы ранее не разобрали, поэтому мы сталкиваемся с «ограничивающим» брандмауэром.

Когда нужно открывать порты в NAT роутера?

Если у нас есть компьютер в локальной сети, который действует как сервер «для чего-то», как в предыдущем случае, и мы хотим, чтобы эти службы были доступны из Интернета, нам придется выполнить «переадресацию портов» или вызвать « Открытые порты ». Таким образом, если кто-то откроет сокет с общедоступным IP-адресом и соответствующим внешним портом, этот поток данных будет автоматически передан на компьютер, для которого мы «открыли порты».

У любого маршрутизатора по умолчанию нет правила для перенаправления портов, нам придется делать это специально

Кроме того, очень важной деталью является то, что если у вашего оператора есть CG-NAT, даже если вы откроете порт на маршрутизаторе извне, вы не сможете ничего сделать для доступа к внутренним ресурсам локальной сети

Как проверить открыт ли сетевой порт

Открытые сетевые порты компьютера являются основной дырой для попадания вирусов из интернета

Контроль над ними является важной задачей для обеспечения безопасности. Для устранения уязвимости следует выявить подозрительные процессы, использующие порты

Посмотрим как это сделать в Windows.

Под портом в сетевых технологиях подразумевается виртуальная дверь, в которую можно постучаться из сети и получить определенный ответ от программы, следящей за этой дверью.

Находим открытые порты в Windows 10

Для нахождения открытых портов будем использовать консоль Windows со встроенными утилитами.

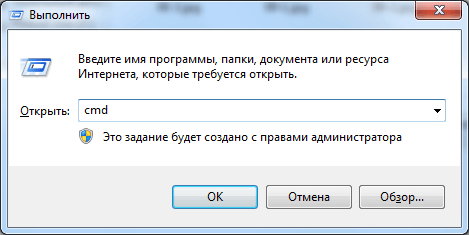

Нажмите Win + R , чтобы вызвать диалоговое окно «Выполнить», и введите «cmd» для запуска консоли.

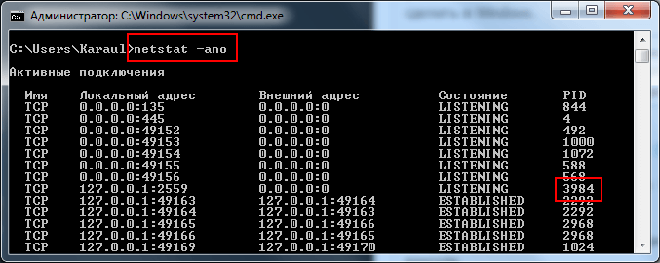

Команда для получения списка открытых портов:

Типы адресов

Локальный адрес указывает на IP вашего устройства, а внешний — того, кто к нему подключен. Условно их можно разделить на несколько типов:

- 127.0.0.1 — локальный адрес, как правило, вирусами не используется.

- 0.0.0.0 — устройство может иметь несколько IP адресов, и такое обозначение указывает что порт прослушивается на всех.

- — то же самое что и 0.0.0.0 , но в другой системе адресации — IPv6.

- 192.168.0.число — назначается устройству во внутренней локальной сети.

- Все остальные обычно относятся к внешней сети — интернету.

Состояние порта

Возможны следующие состояния:

- LISTENING — за дверью следят, но диалога из сети не ведется.

- ESTABLISHED — соединение установлено, ведется диалог.

- TIME_WAIT — соединение закрыто, но ещё некоторое время за дверью будут следить.

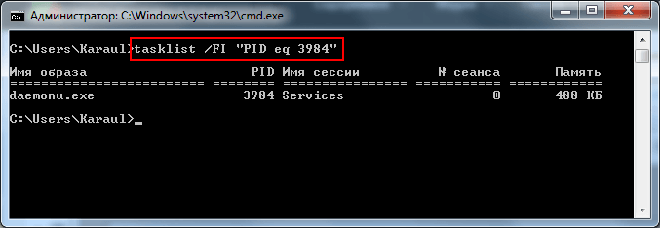

PID в последнем столбце указывает на идентификатор процесса, который следит за портом. Для вывода детальной информации наберите команду:

- /FI — фильтр по списку запущенных процессов;

- PID eq 3984 — условие фильтрации — вывод информации о процессе с конкретным идентификатором.

Как осуществлять проверку

Просмотрев поочередно все процессы, специалист может выявить подозрительную активность и закрыть доступ к лишним портам или удалить приложение, которое инициирует запуск процесса.

Конкретные рекомендации обычным пользователям дать в этом случае не получится, так как набор работающих процессов и приложений у всех индивидуален. Но в некоторых случаях каждый может попробовать завершить работу подозрительного процесса и посмотреть, как это повлияет на работу компьютера.

Как открыть порт на роутере

Если после проделанных действий ПО все еще не работает, то остается проверить только роутер. Главная проблема в этом случае – это то, что модели роутеров отличаются интерфейсом и функциональными настройками (см. Как выбрать WiFi роутер для дома).

Приведённые советы подходят для нескольких, самых распространенных марок.

Введи в адресной строке любого браузера стандартный IP адрес – 192.168.1.1, откроется административный интерфейс роутера, вписываете данные для авторизации. В редких случаях производители используют другой IP, если стандартный не подошел, то нужный можно посмотреть на обратной стороне роутера, где написан его адрес и логин/пароль.

После того, как попали в веб интерфейс необходимо ввести логин и пароль. Дальнейший путь может меняться в зависимости от производителя и модели.

TENDA

«Дополнительно» (Advanced) ? «Расширенная настройка» (Advanced Setup) ? NAT ? «Виртуальный сервер» (Virtual Servers Setup).

- Нажать кнопку «добавить» (add), в пункте «Выбор услуги» (Select a Service) выбрать один из готовых шаблонов, в строке «IP адрес сервера» указать IP ПК в виде маски: «192.168.1.» без последней цифры.

- В «External Port Start» указать требуемый порт, в выпадающем списке «Protocol» выбрать «TCP», «UDP» или «TCP/UDP» – применить изменения «APPLE/SAVE». Остальные строки пропишутся автоматически.

D-Link

«Расширенные настройки»? «Межсетевой экран» ?»Виртуальный сервер» ? «Добавить».

Далее заполняем настройки:

- В шаблоне выставляем Custom,

- Начальный /конечный внешний порт – выставляем номер который нужно открыть или диапазон,

- Внутренний IP- пишем адрес компьютера, посмотрите в сетевых настройках windows,

- Протокол – лучше ставить TCP, но если программа требует «UDP» выбирайте его.

Затем кнопка «Изменить» и «Сохранить»

TP-Link

Переадресация? Виртуальные сервера? «Добавить».

- Порт сервиса – пишем то, что хотим открыть,

- IP адрес- IP компьютера.

Довольно часто пользователи windows 7 сталкиваются с проблемой открытия порта в брандмауэре. Такая ситуация возникает при установке новой программы или для возможности играть игры в сети. Если не знать, как конкретно это сделать, можно потратить кучу времени и нервов на это занятие. Итак, чтобы открыть порт сначала заходим в меню Пуск – выбираем панель управления. В левом верхнем углу нажимаем система и безопасность.В открывшемся меню выбираем пункт брандмауэре windows – он второй по списку.Перед вами откроется меню брандмауэра, где будет видно его состояние: открыт он или закрыт, активные сети, уведомления. На этой странице выбираем в левом верхнем углу пункт «Дополнительные параметры» — перед нами откроется окошко «Брандмауэре windows в режиме повышенной безопасности».Здесь также в левом верхнем меню выбираем пункт «Правила для входящих подключений», в открывшемся окошке можно увидеть список правил, разрешенных для входящих подключений. Далее в правом верхнем углу нажимаем «Создать правило», после чего перед нами откроется мастер создания правила для нового входящего подключения. Здесь выбираем тип – правило управляющее подключениями для порта TCP(Transmission Control Protocol – протокол управления передачей) или UDP(User Datagram Protocol — протокол пользовательских дейтаграмм). Выбираем для порта и жмем далее. Откроется окошко, где нужно выбрать протокол и указать порты: можно все порты или вручную ввести определенный локальный порт – это определенное количество цифр и точек. Эту цифра может быть индивидуальная для каждой конкретной задачи. Опять жмем далее. Перед нами откроется окошко, где нужно выбрать пункт разрешить подключение и опять нажать далее. Перед нами откроется окошко: «Для каких профилей применяется правило» — доменный, частный, публичный. Можно выбрать все и нажимать далее. После чего вводим имя и описание правила и все – жмем готово, порт открыт. Можно увидеть название данного правила в списке правил.Порт остается открытым постоянно, поэтому закрывайте порты, если они больше не требуются.

Как проверить открытые порты через командную строку. Помни, хакеры где-то рядом

Настройки Windows

Друзья, в недавней публикации, которая посвящалась фанатам игры Майнкрафт, я в очередной раз заострял внимание на том, что сетевая безопасность — это наше все. Ведь никому же не хочется, чтобы какой-то нехороший дядька получил доступ к вашему личному электронному кошельку, или, например, зашифровал все файлы на компьютере. Конечно, все мы пользуемся современными антивирусными решениями, но порой сами даем злоумышленникам лишний повод зайти к нам в гости без приглашения

Я сейчас имею в виду «проброс» портов для нужд различных онлайн-игр и прочих сетевых приложений

Конечно, все мы пользуемся современными антивирусными решениями, но порой сами даем злоумышленникам лишний повод зайти к нам в гости без приглашения. Я сейчас имею в виду «проброс» портов для нужд различных онлайн-игр и прочих сетевых приложений.

Поэтому пришло время поговорить о том, как проверить открытые порты компьютера через командную строку. И поверьте, это очень просто. С этим справиться даже первоклассник.

Все дальнейшие действия будут показаны на примере Windows 10, хотя и в других версиях данной ОС все происходит аналогично. Итак, начинаем «колдовать». Для этого первым делом жмем правой кнопкой мыши по кнопке «Пуск» и открываем командную строку.

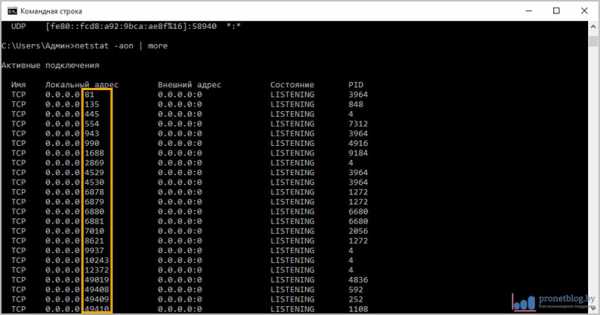

В ней вводим простенькую команду следующего вида:

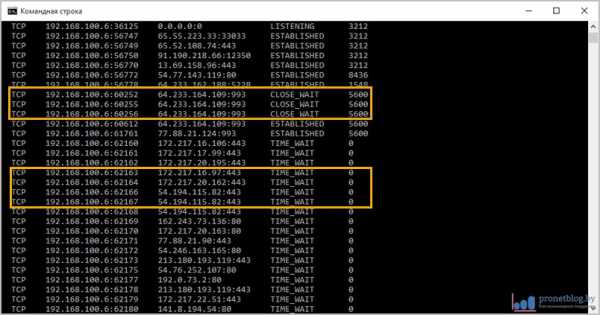

После этого запустится процесс сканирования. Естественно, здесь нужно немножко подождать, поэтому надо запастись терпением или чаем. И вот, на рисунке ниже в желтой рамке показаны открытые порты. Как видите, в графе «Состояние» они помечены как «LISTENING» (то есть слушающий).

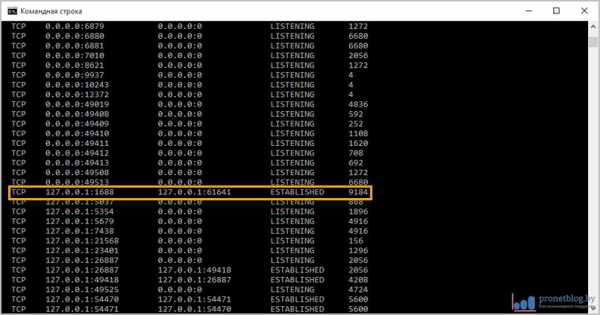

Если же вместо этого значения будет надпись «ESTABLISHED», значит, в это время соединение установлено и идет передача данных между двумя узлами сети. Вот так это выглядит наглядно.

Посмотрите, во втором и третьем столбцах показаны IP-адреса этих узлов. В моем случае никакой опасности нет, поскольку адрес «127.0.0.1» относится к одному и тому же локальному компьютеру. То есть все происходит в пределах домашнего компа, внешней угрозы нет.

Также могут присутствовать в общем списке значения типа «CLOSE_WAIT» (ожидания закрытия соединения) и «TIME_WAIT» (превышение времени ответа)

Внимание на скриншот ниже

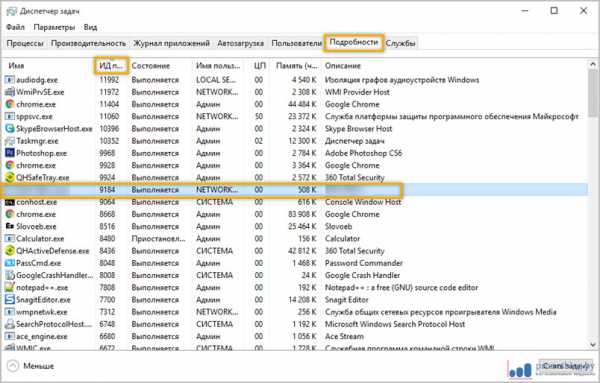

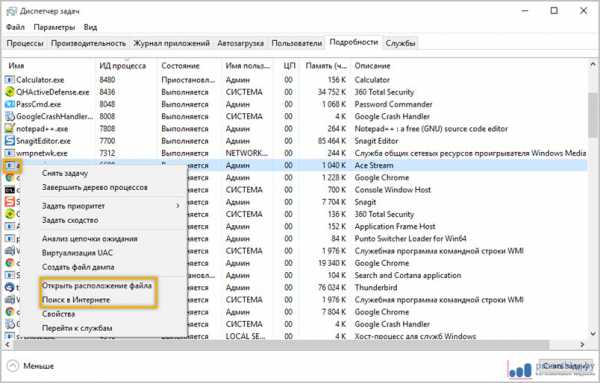

Хорошо, вот мы узнали какие порты открыты, но что делать дальше с этим хозяйством? На самом деле все просто. Рассмотрим ситуацию на реальном примере. Допустим мы хотим узнать, какой программой открыт порт «1688» (он выделен на рисунке выше).

Для этого нужно скопировать значение из последнего столбца, который называется «PID». В нашем случае это цифра «9184». Теперь следует открыть диспетчер задач Windows одновременным нажатием клавиш «Ctrl+Alt+Del«, а затем перейти на вкладку «Подробности».

Далее в графе «ИД процесса» можно без труда найти нужное нам значение и понять, что за приложение его использует. Нажав, например, правой кнопкой мыши по названию задействованного процесса, появится возможность почитать о нем в интернете либо сразу перейти в папку размещения его исполнительных файлов.

А уже в скором времени я покажу вам еще одну специализированную программу для этих целей, которая призвана еще более автоматизировать процесс определения активных сетевых соединений. На этом все пока и давайте смотреть интересный видеоролик.

Обновлено: 20.07.2017 — 00:17

Как определить какой порт занимает программа?

Иногда возникает такая необходимость узнать какой порт какая программа заняла. Например, это может пригодиться в том случае, если при использовании денвера, 80-й порт на котором по умолчанию он и работает, может занять другая программа и вот как раз в этом случае и нужно узнать кто же занял этот «драгоценный» порт. Узнать это можно как с помощью командной строки, так и при помощи сторонней программы про которую я и напишу в статье. Мне с ней удобнее работать, так же программа заменяет стандартный менеджер процессов и у нее есть очень много удобных в работе функций, поэтому она и заслуживает внимания в данной статье.

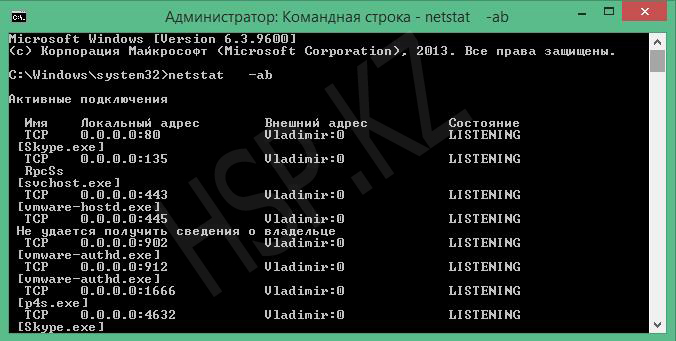

Итак, приступим. Сначала опишу способ как узнать какой порт занимает программа, при помощи командной строки.

- Запускать командную строку необходимо от имени администратора.

- После того как она будет запущена, введите команду: netstat -ab

- Командная строка начнет выводить список программ и порты которые они занимают.

Просмотрев список можно увидеть: TCP 0.0.0.0:80 Vladimir:0 LISTENING

Видно, что 80-й порт заняла программа Skype.

Определяется это довольно просто. Рассмотрим все по порядку:

TCP 0.0.0.0:80 Vladimir:0 LISTENING

TCP — указывает на то что используется протокол TCP ( может быть использован и UDP)

0.0.0.0:80 — локальный адрес программы, где 0.0.0.0 — это IP-адрес, а 80 порт

LISTENING — означает что порт прослушивается

— процесс который прослушивает этот самый порт.

Так же и с остальными процессами, например процесс wmware-hostd.exe прослушивает 443 порт. Ну думаю дальше все понятно. Таким вот способом можно легко узнать какой процесс на каком порте сидит и если это необходимо, то можно закрыть его для освобождения порта например 80 или 443.

После того как Вы завершили процесс и хотите узнать не занимает ли нужный Вам порт другая программа, то Вам придется еще раз ввести команду: netstat -ab в командную строку и просмотреть список еще раз, дабы убедиться что порт свободен.

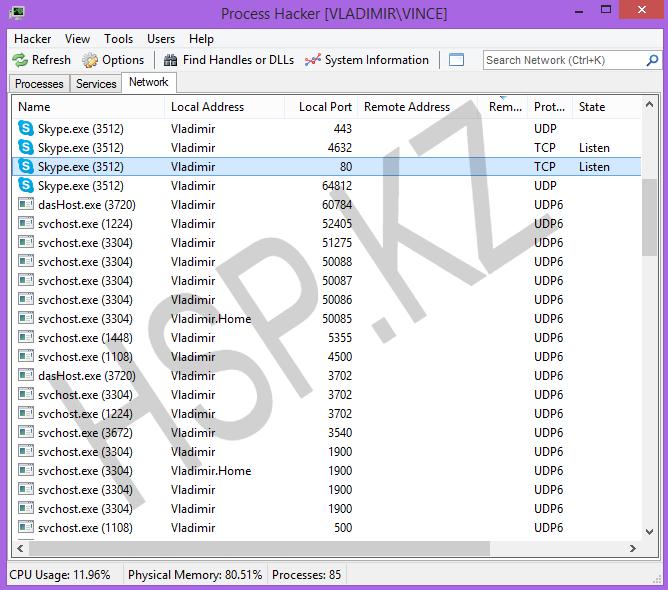

А теперь перейдем к одной очень хорошей программе о которой я говорил в самом начале. Называется она Process Hacker. Аналогичен диспетчеру задач, но более функциональный.

К примеру Process Hacker имеет в своем арсенале 17 способов завершения процесса, убить может все что угодно В отличие от менеджера задач Windows, Process Hacker показывает гораздо больше информации: процесс, путь к процессу, количество занимаемой памяти озу, нагрузка на процессор, идентификатор процесса и многое другое. Вывод всех данных так же можно настроить, убрать к примеру показ нагрузки на процессор или наоборот добавить. Функций очень много. Еще одной маленькой плюшкой является то что свернув Process Hacker в трей, будет виден график загруженности процессора и оперативной памяти. Я лично считаю что это удобно. Закончу пожалуй хвалить эту программу и перейду к основной теме про порты.

Как же узнать какой порт заняла та или иная программа с помощью Process Hacker?

Тут все просто, проще чем с использованием командной строки.

- Открываете Process Hacker

- Переходите на вкладку Network

И все, перед Вами откроется список с процессами, напротив каждого из них будет показан какой порт занимает тот или иной процесс. Я считаю это очень удобно. К тому же информация обновляется каждую секунду. Что опять таки я считаю удобным.

Не будет необходимости каждый раз вводить одну и ту же команду и дожидаться когда же командная строка закончит загружать список процессов с используемыми портами. Тут все гораздо проще и удобнее. Сразу же, как только нашли нужный процесс, при необходимости можно завершить его не запуская другой диспетчер задач или другую какую-нибудь программу.

Ну вот и все, получилась чуть ли не статья, а отзыв о программе Process Hacker :-). Но программа действительно хороша.

P. S. Это не реклама программы, а лишь мое мнение о ней.

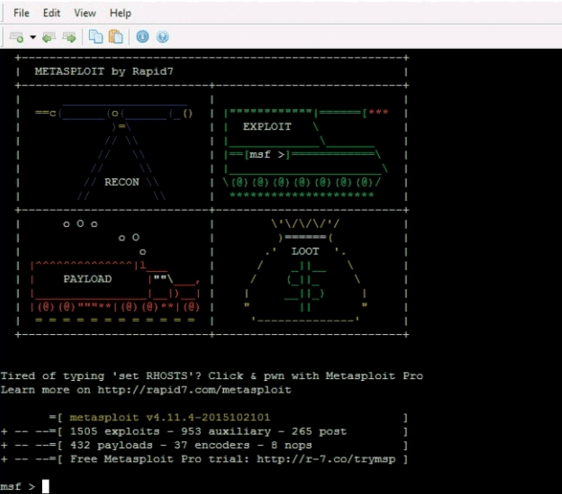

Тестирование на проникновение – консоль Metasploit

После установки платформы Metasploit, в Windows автоматически запускается браузер и открывает интерфейс коммерческой версии. Стоит, однако, ознакомиться с консолью, чтобы иметь возможность использовать любую версию данной платформы. Вызовите её, нажав на Логотип Windows | Все программы/приложения | Metasploit | Metasploit Console.

На экране появится окно командной строки. При первом запуске платформы нужно подождать некоторое время, пока включатся все сервисы. Консоль просигнализирует о готовности приема команд от пользователя, отобразив последовательность символов msf > (акроним от Мetasploit Framework). В этой консоли вводятся команды, как в окне командной строки Windows (CMD) или в библиотеке оболочки bash. Каждую команду нужно, конечно, подтверждать клавишей Enter. Ниже мы приводим основные команды Metasploit.

Banner – cразу после запуска консоль показывает количество доступных модулей exploit (ок. 1500), auxiliary (ок. 950) и вспомогательных (более 400). Для того, чтобы снова вызвать эту информацию, просто введите banner. Модули exploit предназначены для использования уязвимостей программного обеспечения. Модули auxiliary помогают собирать информацию о целевой системе.

Самые простые средства выполняют запросы DNS, более сложные проводят простое сканирование портов, а наиболее продвинутые – это специальные сканеры (например, FTP-серверов). Под понятием модуля payload скрывается код вредителя. Это, как правило, сценарий, атакующий систему через эксплойт, например, открывает лазейку, которая позволяет получить полный контроль над системой, или собирает конфиденциальные данные и отправляет их заказчику.

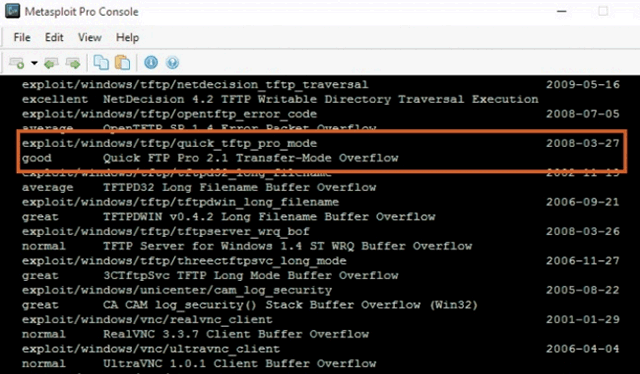

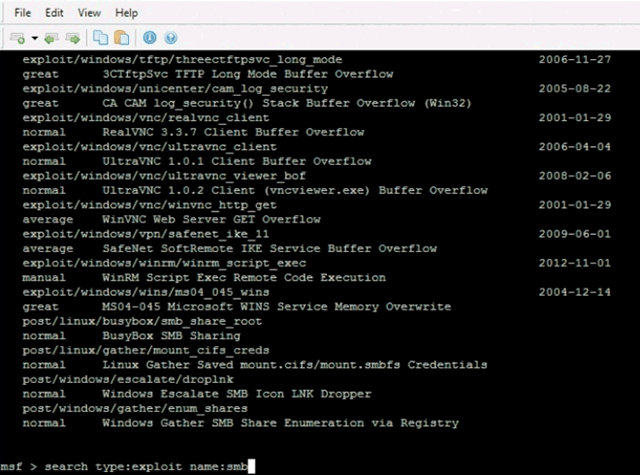

Snow и Search – с помощью команды show можно вызвать список всех модулей или эксплойтов, которые доступны в установленном экземпляре Metasploit. Чтобы получить, например, обзор эксплойтов, введите show exploits. Введите команду show -h для получения дополнительных советов. Список результатов, однако, настолько обширный, что многократно превышает возможности отображения в консоли. Так что, если вы ищете конкретный эксплойт для атаки конкретной системы, лучше использовать команды search. Она поддерживает, в частности, параметры type и name. Если вы думаете, что в системе имеется уязвимость в передаче файлов через SMB (Server Message Block), вы найдете соответствующий эксплойт, введя следующую команду:

Список всех параметров можно получить с помощью команды .

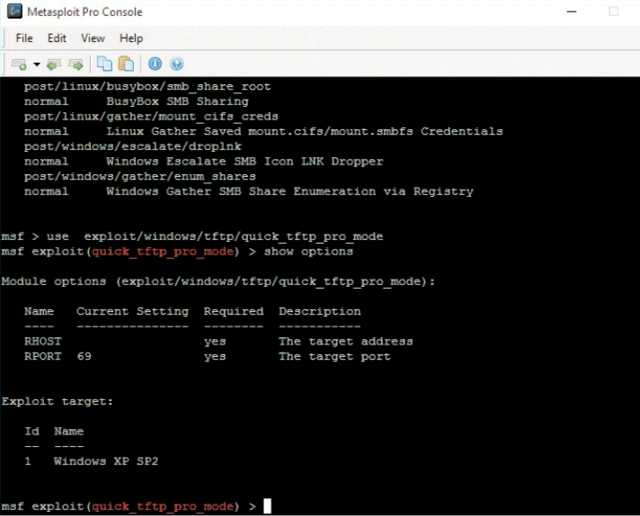

Модули use, set и back – действие отдельных модулей Metasploit управляется с помощью различных параметров. С помощью эксплойтов можно вводить адрес системы назначения и имя вредоносного кода. В случае вспомогательных модулей вписывается адрес назначения или диапазон адресов. Например, если вы хотите указать настройку модуля, который нашли ранее с помощью команды search, примените команду use путь_модуля/название_модуля. Модули, представленные в списке результатов команды search, можно выделить с помощью мыши, а затем вставлять через меню Edit | Paste.

Наш пример поиска выбрал, в частности, exploit quick_tftp_pro_mode. Несмотря на то, что он существует с 2008 г., но классифицируется как good. Так что, если в целевой системе установлена старая версия Quick TFT, есть большая вероятность, что эксплойту удастся внедрить вредоносный код на атакуемое оборудование.

В результате поиска уязвимостей на FTP-серверах, нам удалось найти, например, код программы Quick FTP. Хотя эта уязвимость уже очень старая, есть много компьютеров без соответствующего обновления

В результате поиска уязвимостей на FTP-серверах, нам удалось найти, например, код программы Quick FTP. Хотя эта уязвимость уже очень старая, есть много компьютеров без соответствующего обновления

Чтобы активировать exploit, о котором идёт речь, введите следующую команду:

Чтобы определить, какие параметры предлагает данный модуль, вы должны использовать команду show options:

Типичные аргументы, используемые в уязвимостях – это RHOST и RPORT. Первый из них – это IP-адрес атакуемой системы, второй же номер порта. Чтобы изменить значения параметров, используйте команду set значение параметра.

После загрузки сканирующего или атакующего модуля можно вызвать список доступных параметров команды show options

После загрузки сканирующего или атакующего модуля можно вызвать список доступных параметров команды show options

В приведенном выше примере команда может иметь следующий вид:

Введите back, чтобы завершить настройку модуля.

Тестирование на проникновение – метод установки платформы Metasploit

Для того, чтобы провести пробную атаку на свою ИТ-инфраструктуру, необходимо иметь в распоряжении отдельный компьютер.

Лучше всего использовать для этой цели экземпляр оснащенный независимым доступом в интернет. Ведь тест имеет целью определить, может ли ваше оборудование быть уязвимым для атак из интернета.

Если тестовый компьютер оснащен картой беспроводной локальной сети, можно создать отдельную ссылку, с помощью смартфона. Условием является предоставление, так называемого, модема через оператора сотовой сети.

Среда Linux

На сайте Metasploit доступны 32-разрядная и 64-разрядная разновидность платформы. Пользователи, которые предпочитают Linux, могут воспользоваться дистрибутивом Kali Linux. Это специальная версия Linux, разработанная с мыслью о проведении тестирования на проникновение. Содержит платформу для разработчиков Metasploit. Преимуществом этого решения является тот факт, что в системе установлены все зависимые пакеты.

Чтобы воспользоваться Metasploit в среде Kali Linux, надо вызвать сначала стартовые скрипты Init, введите следующие две команды:

После этого вы можете запустить консоль командой Metasploit

Альтернатива

Metasploit также доступен в виде виртуальной машины, которая запускается с помощью программного обеспечения для виртуализации VirtualBox. Metasploitable позволяет быстро ознакомиться с возможностями платформы разработки. Такую виртуальную машину можно запустить в VirtualBox как из Windows, так и Linux.

Пользователи, имеющие большую сноровку в работе с Windows, могут воспользоваться Metasploit в версии, предназначенной для этой операционной системы.

Среда Windows

Провести установку платформы Metasploit в Windows помогает мастер – как и во многих других приложениях. Вы можете принять все параметры, предлагаемые установщиком. По умолчанию папка установки C:/metasploit. Мастер отобразит подсказку, что необходимо отключить антивирусную программу и брандмауэр, чтобы обеспечить правильную работу Metasploit.

Платформа располагает несколькими элементами вредоносного кода, который используют некоторыми вирусы-вымогатели. Поэтому рекомендуется установить эту платформу в предназначенной только для этой цели тестовой системе, в которой нет антивируса. Если атака завершится неудачей или в то же время компьютер станет жертвой случайного агрессора, пользователь не получает никаких повреждений.

В тестовой системе не должно находиться никаких конфиденциальных данных пользователя, которые может перехватить вирус. Однако, если Вы не имеете в распоряжении отдельного компьютера, который может послужить вам для проведения такого теста, изменить настройки антивируса таким образом, чтобы он не сканировал папку C:/metasploit.

Мастер установки попросит указать порт, через который вы будете обращаться с платформы Metasploit. Вы можете принять предложение мастера (порт 3790), однако, обязательно запомните ваш выбор. Примите другие параметры, которые предложит мастер и завершите установку.

Установочный файл, размер которого достигает 185 MB, зашифрован и плотно сжат. На слабо эффективном компьютере процесс распаковки и установки может занять несколько минут. Завершите установку, нажав кнопку Finish.

Тогда Вы увидите на экране диалоговое окно, а в нём сохраненную локально информационную страницу. Вы узнаете из неё, что правильный веб-интерфейс платформы Metasploit Pro защищает SSL-сертификат. Вы должны игнорировать предупреждения браузера, чтобы получить доступ к локальному серверу Metasploit. Нажмите появившуюся ссылку (например, https://localhost:790). Если вы выбрали другой номер порта, на странице появится другое число.

Информационная страница отображает количество модулей exploit, auxiliary payload доступных в текущей версии пакета Metasploit

Информационная страница отображает количество модулей exploit, auxiliary payload доступных в текущей версии пакета Metasploit

В свою очередь, Вы должны создать учетную запись на сайте Metasploit. Введите любое имя пользователя и пароль. Затем появится запрос на лицензионный ключ. Получите его по электронной почте после загрузки установочного файла.

Этот ключ необходим для работы с веб-интерфейсом Metasploit, который входит в состав коммерческой платформы и предоставляет несколько полезных инструментов. Тем не менее, вы можете успешно выполнить тесты на проникновение без лицензионного ключа и упомянутого интерфейса.

В этом уроке мы расскажем вам, как выполнять отдельные действия только в текстовой консоли, так и в окне командной строки.

Команда search используется для поиска модулей в пакете Metasploit

Команда search используется для поиска модулей в пакете Metasploit

Полезные приложения для определения статуса вашего порта

Хотя командная строка — хороший быстрый и грязный инструмент, существуют более усовершенствованные сторонние приложения, которые могут помочь вам получить представление о конфигурации вашего порта. Два выделенных здесь — это всего лишь популярные примеры.

SolarWinds Free Port Scanner

SolarWinds требует, чтобы вы отправили свое имя и данные, чтобы загрузить его, но вам решать, вводите ли вы свою настоящую информацию в форму или нет. Мы попробовали несколько бесплатных инструментов, прежде чем остановились на SolarWinds, но это был единственный инструмент, который правильно работал в Windows 10 и имел простой интерфейс.

Кроме того, он был единственным, кто не запускал ложноположительный вирусный флаг. Одна из больших проблем, связанных с ПО для сканирования портов, заключается в том, что охранные компании склонны рассматривать их как вредоносное ПО.

Поэтому большинство пользователей игнорируют любые предупреждения о вирусах, которые поставляются с такими инструментами. Это проблема, потому что вы не можете отличить ложное срабатывание от реального вируса в этих приложениях.

SolarWinds может поставляться с некоторыми прикрепленными строками, но на самом деле он работает так, как рекламируется, и прост в использовании.

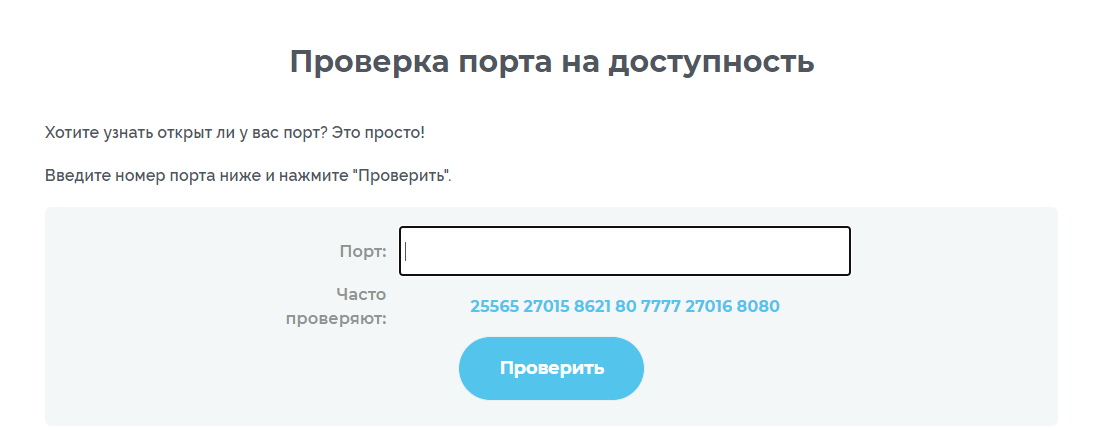

CanYouSeeMe

Как вы, наверное, догадались, это служба сайта, а не приложение. Это хороший первый порт захода, чтобы узнать, могут ли внешние данные проходить через ваш локальный порт или нет. Он автоматически определяет ваш IP-адрес, и все, что вам нужно сделать, это указать порт для тестирования.

Затем он сообщит вам, заблокирован порт или нет, и затем вам нужно будет выяснить, на уровне ли блокировка компьютера, маршрутизатора или на уровне поставщика услуг.